Mainos

Äskettäisessä artikkelissa, joka koski sinun tarkistamista vaikuttaa Gawkerin hakkerointitapahtuma Kuinka selvittää, onko sähköpostiosoitteesi vuotanut Gawker-tietokannan kautta Lue lisää , yksi vaihe, johon sisältyy sähköpostiosoitteesi muuntaminen MD5-hashiksi.

Meillä oli lukijoilta muutamia kysymyksiä, jotka kysyivät tarkalleen mitä tapahtui ja miksi tämä prosessi oli välttämätön. Se ei ole tyyliämme, että jätät teitä esittämään kysymyksiä, joten tässä on MD5: n täydellinen loppuminen, yhdistäminen ja pieni yleiskatsaus tietokoneista ja salaus.

Salaushajautus

MD5 tarkoittaa Message Digest algoritmi 5, ja sen keksi tunnustettu yhdysvaltalainen kryptographer professori Ronald Rivest vuonna 1991 korvaamaan vanhan MD4-standardin. MD5 on yksinkertaisesti nimi salaiselle hajautustoiminnolle, jonka Ron keksi, takaisin vuonna '91.

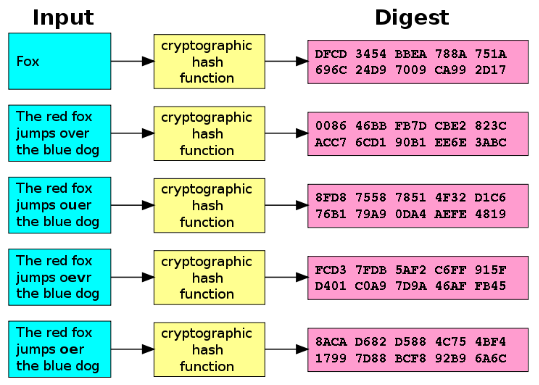

Salauksen hajauttamisen ideana on ottaa mielivaltainen tietolohko ja palauttaa kiinteäkokoinen "hash" -arvo. Se voi olla mikä tahansa data, minkä kokoinen tahansa, mutta hash-arvo on aina kiinteä. Kokeile sitä itse tässä.

Salaushajautuksella on useita käyttötarkoituksia, ja olemassa on suuri määrä algoritmeja (muut kuin MD5), jotka on suunniteltu suorittamaan samanlainen työ. Yksi salaushajautuksen pääkäytöistä on viestin tai tiedoston sisällön tarkistaminen siirron jälkeen.

Jos olet joskus ladannut erityisen suuren tiedoston (Linux jakaumat, tällainen asia), olet todennäköisesti huomannut siihen liittyvän hash-arvon. Kun tämä tiedosto on ladattu, voit hash-tiedoston avulla varmistaa, että lataamasi tiedosto ei eroa millään tavalla mainostetusta tiedostosta.

Sama menetelmä toimii viesteissä, kun hash varmistaa, että vastaanotettu viesti vastaa lähetettyä viestiä. Aivan perustasolla, jos sinulla ja ystävälläsi on molemmat suuret tiedostot ja haluat varmistaa, että he ovat täsmälleen samat ilman hefty siirtoa, hash-koodi tekee sen puolestasi.

Hajautusalgoritmit ovat myös osa datan tai tiedoston tunnistamisessa. Hyvä esimerkki tästä on vertaisverkkojen tiedostojenjakoverkot, kuten eDonkey2000. Järjestelmä käytti varianttia MD4-algoritmista (alla), joka myös yhdisti tiedoston koon tiivisteeksi osoittaaksesi nopeasti verkon tiedostoihin.

Allekirjoitus esimerkki tästä on kyky löytää nopeasti tietoja hash-taulukoista - menetelmä, jota hakukoneet käyttävät yleisesti.

Toinen käyttö hashille on salasanojen tallennus. Salasanojen säilyttäminen selkeänä tekstinä on huono idea ilmeisistä syistä, joten ne muutetaan sen sijaan hash-arvoiksi. Kun käyttäjä antaa salasanan, se muutetaan hash-arvoksi ja tarkistetaan tunnettuun tallennettuun hash-arvoon. Koska hajauttaminen on yksisuuntainen prosessi, edellyttäen että algoritmi on vakaa, alkuperäisen salasanan purkaminen hashista on teoreettisesti mahdotonta.

Salaushajautusta käytetään myös usein salasanojen ja johdannaissanojen muodostamisessa yhdestä lauseesta.

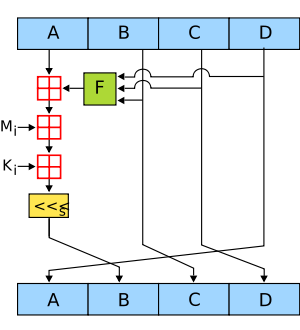

Message Digest -algoritmi 5

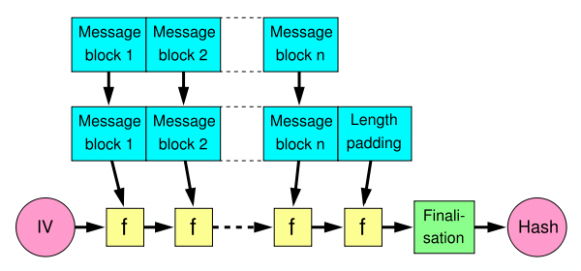

MD5-toiminto tarjoaa 32-numeroisen heksadesimaaliluvun. Jos muuttaisimme 'makeuseof.com' MD5-hash-arvoksi, se näyttää seuraavalta: 64399513b7d734ca90181b27a62134dc. Se rakennettiin menetelmällä, jota kutsutaan Merkle ”” Damgård -rakenne (alla), jota käytetään rakentamaan niin kutsutut törmäyssuojatut hash-toiminnot.

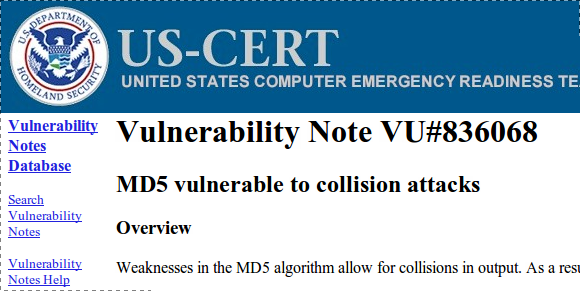

Mikään tietoturva ei ole kaiken todistettu, ja vuonna 1996 MD5-hajautusalgoritmissa löydettiin mahdollisia puutteita. Tuolloin näitä ei pidetty tappavina, ja MD5: n käyttöä jatkettiin. Vuonna 2004 löydettiin paljon vakavampi ongelma sen jälkeen, kun tutkijaryhmä kuvasi, kuinka saada kaksi erillistä tiedostoa, joilla on sama MD5-hash-arvo. Tämä oli ensimmäinen esimerkki törmäyshyökkäyksestä, jota käytettiin MD5-hajautusalgoritmia vastaan. Törmäyshyökkäyksellä yritetään löytää kaksi yleistä lähtöä, jotka tuottavat saman hash-arvon - siis törmäys (kaksi tiedostoa, joilla on sama arvo).

Muutaman seuraavan vuoden aikana yritettiin löytää lisää turvallisuusongelmia MD5: n sisällä, ja vuonna 2008 toinen tutkimusryhmä onnistui käyttämään törmäyshyökkäysmenetelmää väärentämiseen SSL-varmenne pätevyyttä. Tämä voi johtaa käyttäjiä ajattelemaan, että selataan turvallisesti, kun he eivät ole. Yhdysvaltain sisäisen turvallisuuden ministeriö ilmoitti että: “käyttäjien tulisi välttää MD5-algoritmin käyttämistä kaikissa ominaisuuksissa. Kuten aikaisemmat tutkimukset ovat osoittaneet, sitä olisi pidettävä salausteknisesti rikkoutuneena ja soveltumattomaksi jatkokäyttöön“.

Hallituksen varoituksesta huolimatta monet palvelut käyttävät edelleen MD5: tä ja ovat sellaisena teknisesti vaarassa. On kuitenkin mahdollista "suolata" salasanoja estääksesi mahdolliset hyökkääjät käyttämästä sanakirjahyökkäyksiä (testaamalla tunnettuja sanoja) järjestelmää vastaan. Jos hakkeri sisältää luettelon satunnaisista usein käytetyistä salasanoista ja käyttäjätilisi tietokannasta, hän voi tarkistaa tietokannan tiivisteet luettelossa oleviin. Suola on satunnainen merkkijono, joka yhdistetään olemassa oleviin salasana-tiivisteisiin ja sitten uudelleensiirtoon. Suola-arvo ja tuloksena oleva tiiviste tallennetaan sitten tietokantaan.

Jos hakkeri halusi selvittää käyttäjien salasanat, hänen olisi ensin purettava suolasiirrot, ja tämä tekee sanakirjahyökkäyksestä melko hyödytöntä. Suola ei vaikuta salasanaan itse, joten sinun on aina valittava vaikea arvata salasana.

johtopäätös

MD5 on yksi monista erilaisista menetelmistä tietojen tunnistamiseen, suojaamiseen ja todentamiseen. Salaushajautus on tärkeä luku turvallisuushistoriassa ja asioiden pitäminen piilossa. Kuten monet turvallisuutta ajatellen suunnitellut asiat, joku on mennyt ja rikkoutunut.

Sinun ei todennäköisesti tarvitse murehtia liikaa hajautuksesta ja MD5-tarkistussummista päivittäisissä surffailutottumuksissa, mutta ainakin nyt tiedät mitä he tekevät ja miten he tekevät.

Oletko koskaan tarvinnut hajauttaa mitään? Vahvistatko lataamasi tiedostot? Tiedätkö hyviä MD5-verkkosovelluksia? Kerro meille kommenteista!

Johdantokuva: Shutterstock

Tim on freelance-kirjailija, joka asuu Melbournessa, Australiassa. Voit seurata häntä Twitterissä.