Mainos

Pidätkö henkilökohtaista blogia? Ehkä olet osa jatkuvaa blogging-puomia. Jos pystyt kirjoittamaan hyvin, ottamaan kauniita kuvia ja vangitsemaan yleisön mielen, bloggaamisessa on paljon rahaa. Se riippuu myös siitä, mistä blogoit. Kuitenkin riippumatta siitä, onko sinulla 10 miljoonaa kuukausittaista katselua vai vain 10, blogiisi voi silti kohdistaa hakkereita.

Joidenkin blogialustojen hakkeroinnin suhteellinen helppous tekevät niistä matalan roikkuvan hedelmän joillekin häikäilemättömille henkilöille. Lisäksi suosituimmille blogialustoille, kuten WordPress, on olemassa lukuisia hakkerointimenetelmiä. Aion näyttää sinulle joitain yleisimpiä, samoin kuin suhteellisen uuden näytelmän hakkerin käsikirjasta.

Chrome-kirjasintunnus

Useat verkkosivustot ovat vaarantuneet hakkeroinnilla, joka muuttaa tekstin ulkoasua. Hyökkäys käyttää JavaScriptiä muuttaakseen Uusi turvauhka vuodelle 2016: JavaScript RansomwareLocky ransomware on ollut huolestuttava turvallisuustutkijoiden kannalta, mutta asiat ovat muuttuneet sen lyhyen katoamisen ja JavaScriptiä käyttävän Java-ransomware-uhkana tapahtuvan palaamisen jälkeen. Mutta mitä voit tehdä kukistaaksesi Locky-lunnaohjelman? Lue lisää tekstin renderointi, jolloin se näyttää pilaantuneen yhdistelmän symboleja sivuston sisällön sijasta. Tämän jälkeen käyttäjää pyydetään päivittämään ”Chromen kielipaketti” ongelman ratkaisemiseksi.

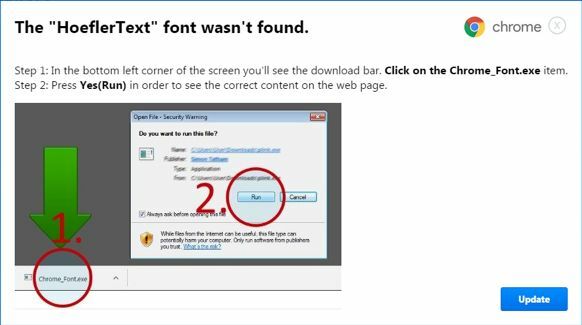

Infektioprosessi on melko yksinkertainen. Jos potentiaalinen uhri täyttää joukon kriteerejä, mukaan lukien kohdemaa ja kieli, sekä User-Agent (vahvistettu Chromena Windowsissa), JavaScripti lisätään sivulle. Seuraavaksi ilmestyy sitten yksi kahdesta potentiaalisesta valintaikkunasta, joka selittää, että ”HoeflerText” -kirjasinta ei löydy ”yhdessä yhden vaihtoehdon kanssa: Päivittää.

Dialoogilaatikot ovat huolellisesti rakennettuja vieheitä, mutta käsittelen sitä hetkessä.

Päivitys valitsemalla tiedosto lataa tartunnan saaneen tiedoston. Tietysti, jos käyttäjä ei suorita tiedostoa, tietokone ei sisällä tartuntaa. Käsikirjoitus luo kuitenkin väärennetyn ongelman, houkuttelemalla käyttäjää toimimaan vuoropuhelun kanssa. Se on klassinen sosiaalisen suunnittelun ammuskelma, joka taatusti viettävän useita käyttäjiä.

Mitä tiedosto piilottaa?

Tämä hyväksikäyttö on ollut tutkalla joulukuusta 2016 lähtien, kun turvallisuustutkija @Kafeine sai tietoon vaarantuneen verkkosivuston. Kyseinen verkkosivusto toimitti tartunnan saaneen hyötykuorman käyttäjille. ”Seuraavan sukupolven verkkoturvallisuusyritys” ProofPoint jakoi yksityiskohtaisen repimisen ja analyysin hakkeroinnista ja potentiaalisesta hyväksikäytöstä.

Katso EITest ja sen vasta lisätty "Chrome Font" -sosiaalitekniikkahttps://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17. tammikuuta 2017

Heidän analyysinsa yksityiskohtiin laaja ja dynaaminen uhkaekosysteemi, joka on kohdistettu useisiin maihin. Hyötykuorma toimittaa tietyn tyyppisiä mainospetoshaittaohjelmia, tunnetaan nimellä Fleercivet. Mainospetoksia haittaohjelmia käytetään ohjaamaan käyttäjiä verkkosivustoille ja napsauttamaan automaattisesti siellä näkyviä ilmoituksia. Asennettuaan tartunnan saanut järjestelmä alkaa selata Internetiä omalla taulullaan taustalla.

Miksi tämä on erilainen?

Sosiaalitekniikan hakkereiden esiintymistiheys kasvaa Kuinka suojata itsesi näiltä kahdeksalta sosiaalisen tekniikan hyökkäykseltäMitä sosiaalisen tekniikan tekniikoita hakkeri käyttäisi ja kuinka sinä suojaudut niistä? Katsotaanpa joitain yleisimmistä hyökkäysmenetelmistä. Lue lisää . Tämä hakkerointi on merkittävää sen erityisellä kohdistamisella Chromen käyttäjille yhdessä yksityiskohtaisten vieheiden kanssa.

Ensimmäinen valintaikkunan viehe ilmoitti käyttäjälle, että ”HoeflerText” -kirjasinta ei löydy. ” Jotta vieheeseen voidaan lisätä aitoutta, ruutuun lisätään oletetut nykyiset Chrome-fonttipaketit. Tietysti versiosi näyttää vanhentuneelta, mikä rohkaisee käyttäjää napsauttamaan Päivitä-painiketta.

Toinen valintaikkunan viehe sisältää melkein saman tekstin, mutta käyttää erilaisia muotoiluja, mukaan lukien kuva "avustamaan" käyttäjää haitallisen tiedoston luomisessa.

Uhkien toimijoiden on vaikeampaa tartuttaa useita järjestelmiä, jotka vaaditaan kannattavuuden säilyttämiseksi. Siksi he kääntyvät turvallisuusketjun heikoimpaan osaan: ihmisiin.

Muita hakkereita on saatavana

Sivustoja on miljardeja. Helmikuussa 2017, WordPress käyttää noin 27,5 prosenttia verkosta. Joomla, Drupal, Magento ja Blogger yhdistävät voimansa vielä 8,9 prosenttia. Näiden sisällönhallintajärjestelmien käyttämien sivustojen suuri määrä tekee niistä valtavan kohteen. (Jos pyöristämme web-sivustojen kokonaismäärän miljardiin, 364 miljoonaan näistä sivustoista käytetään yhtä yllä olevista CMS-järjestelmistä. Tämä on karkea yksinkertaistaminen.)

Samoin ammattitaidottomien ja amatööriverkkovastaavien ylläpitämien sivustojen määrä tarjoaa helpon tavoitteen ammattitaitoisille hakkereille. Se sanoi, suuri joukko ammatilliset sivustot ovat yhtä haavoittuvia Mitkä sivustot todennäköisimmin saastuttavat sinut haittaohjelmilla?Saatat ajatella, että pornosivustot, tummaverkko tai muut epämiellyttävät verkkosivustot ovat todennäköisimpiä paikkoja tietokoneellesi haittaohjelmien tartuttamiseksi. Mutta olisit väärässä. Lue lisää .

Miksi blogiin hakkeroitiin?

Onko blogiisi hakkeroitu jossain vaiheessa? Miksi on useita yleisiä syitä.

- turvallisuus - Tietokoneesi oli vaarantunut, ja kadotit hyökkääjän kirjautumistiedot. Tämä olisi saattanut tulla mistä tahansa hyökkäysvektoreista.

- Kolmannen osapuolen hakemus - Kolmansien osapuolien lisäyksistä, laajennuksista ja widgetistä voi helposti tulla haavoittuvuus. Niiden suuri määrä vaikeuttaa kuitenkin poliisin turvallisuutta hyväksikäytöt korjataan yleensä nopeasti Miksi päivittää blogiisi: WordPress -haavoittuvuudet, joista sinun pitäisi olla tietoinenMinulla on paljon hienoja sanoja Wordpressista. Se on kansainvälisesti suosittu avoimen lähdekoodin ohjelmisto, jonka avulla kuka tahansa voi perustaa oman bloginsa tai verkkosivustonsa. Se on tarpeeksi tehokas ollakseen ... Lue lisää .

- Palvelin kommentoitu - Säästämään rahaa resursseihin miljoonia verkkosivustoja ylläpidetään ”jaetuilla” palvelimilla. Se on mahdollistanut erittäin edullisten web-hosting-palveluiden, mutta tarjoaa myös hakkereille mahdollisuuden vaarantaa useita sivustoja.

- phishing — Tietokalasteluviestit ovat edelleen yksi suosituimmista Uudet tietojenkalastelumenetelmät, jotka tulee olla tietoinen: kiilto ja siistiminenKalastus ja tuhlaaminen ovat vaarallisia uusia tietojenkalasteluvaihtoehtoja. Mitä sinun pitäisi etsiä? Kuinka tiedät silmäilevän tai iskevän yrityksen, kun se saapuu? Ja oletko todennäköisesti kohde? Lue lisää menetelmät haittaohjelmien toimittamiseksi niiden jatkuvan tehokkuuden vuoksi. Hyvin suosittu blogi saattaa saada kohdennettuja keihäsyritysviestejä Kuinka löytää vaarallisia sähköpostiliitteitä: 6 punaista lippuaSähköpostin lukemisen tulisi olla turvallista, mutta liitteet voivat olla haitallisia. Etsi nämä punaiset liput havaitaksesi vaarallisia sähköpostin liitteitä. Lue lisää , räätälöity sivuston omistajalle tai avustajille.

- Päivititkö? - Vanhentunut CMS tai vanhentunut laajennus, lisäosa tai widget on erinomainen lähtökohta hyökkääjälle Uusi haittaohjelma korostaa WordPress-blogin päivittämisen ja suojaamisen tärkeyttäKun yhtä haitallista haittaohjelmaa kuin hiljattain löydetty SoakSoak.ru tulee, on erittäin tärkeää, että WordPress-blogin omistajat toimivat. Nopeasti. Lue lisää .

- Verkkosivun suojaus - Pienemmät blogit tulevat luottaa todennäköisesti vahvaan salasanan luomiseen 7 salasanavirheitä, jotka todennäköisesti saavat sinut hakkeroitumaanVuoden 2015 pahimmat salasanat on julkaistu, ja ne ovat aika huolestuttavia. Mutta ne osoittavat, että heikkojen salasanojen vahvistaminen on ehdottoman välttämätöntä vain muutamalla yksinkertaisella säädöllä. Lue lisää ja yksinkertaisesti olla varovainen. Suuremmissa sivustoissa tulisi olla ylimääräisiä suojausprotokollia mahdollisten kyberturvallisuushyökkäysten lieventämiseksi.

Onko “ElTest” tulossa?

Rehellisesti, kuka tietää? Chromen kirjasinkorvauksen hakkeri on liitetty suoraan “ElTest” -infektioketjuun. Infektioketju on yleisesti linkitetty lunaohjelmiin ja hyväksikäyttöpakkauksiin Ransomwaren historia: Mistä se alkoi ja minne se meneeRansomware on peräisin 2000-luvun puolivälistä, ja kuten monet tietoturvauhat, ovat peräisin Venäjältä ja Itä-Euroopasta ennen kuin niistä tuli yhä voimakkaampia uhkia. Mutta mitä tulevaisuus pitää lunastusohjelmista? Lue lisää , ja on ollut aktiivinen vuodesta 2014. Ketjulla ei ole selkeää polkua, sillä vain löytää haavoittuvia sivustoja ja paljastaa niiden käyttäjät.

paljastaen #EITest kampanja https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30. tammikuuta 2017

Tämä mielessä, on aina syytä harkita sivustosi turvallisuutta Suojaa itsesi vuosittaisilla turvallisuus- ja yksityistarkastuksillaMeillä on melkein kaksi kuukautta uuteen vuoteen, mutta positiivisen ratkaisun löytämiseen on vielä aikaa. Unohda vähemmän kofeiinin juominen - puhumme toimenpiteistä online-tietoturvan ja yksityisyyden turvaamiseksi. Lue lisää . Viimeisessä osassa käsiteltyjen kohtien käsittely auttaa sinua turvassa. Kuten olemme nähneet, ihmiset ovat usein turvallisuusketjun heikoin lenkki. Olkoon siksi, että unohdimme päivittää CMS- tai virustorjuntamme, tai koska meitä petti sosiaalisen insinöörin hyökkäys Kuinka löytää ja välttää 10 salaperäisintä hakkerointitekniikkaaHakkerit ovat tiukempia ja monet heidän tekniikoistaan ja hyökkäyksistään jäävät jopa kokeneiden käyttäjien huomaamatta. Tässä on 10 salakavalampaa hakkerointitekniikkaa, jotka vältetään. Lue lisää , meidän on otettava vastuu kyberturvallisuudestamme vakavasti.

Oletko kokenut blogin tai verkkosivuston hakkerointia? Mitä tapahtui verkkosivustollesi? Onko sinulla riittävästi turvallisuutta paikallaan vai vaarantuitko muualle? Kerro meille kokemuksestasi alla!

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.