Mainos

Kuluttajina me kaikki pakotetaan antamaan tietty luottamus käyttämiimme teknologiayrityksiin. Loppujen lopuksi suurin osa meistä ei ole riittävän taitavia havaitsemaan omia turvallisuusaukkoja ja haavoittuvuuksia.

Yksityisyyden ja viimeaikaisten keskustelu Windows 10: n aiheuttama furor Onko Windows 10: n WiFi Sense -ominaisuus tietoturvariski? Lue lisää on vain yksi palapelin osa. Toinen - kokonaan synkeämpi osa - on, kun laitteistolla itsessään on puutteita.

Taitava tietokoneen käyttäjä voi hallita online-läsnäoloaan ja mukauttaa riittävät asetukset rajoittaa heidän yksityisyyttä koskevia huolenaiheitaan Kaikki mitä sinun tarvitsee tietää Windows 10: n tietosuojakysymyksistäVaikka Windows 10: ssä on joitain asioita, jotka käyttäjien on oltava tietoisia, monet vaatimukset on purettu suhteettomalta. Tässä on opas kaikkeen, mitä sinun on tiedettävä Windows 10: n tietosuojakysymyksistä. Lue lisää , mutta ongelma tuotteen taustalla olevassa koodissa on vakavampi; se on paljon vaikeampi havaita, ja loppukäyttäjän on vaikeampaa osoittaa siihen.

Mitä on tapahtunut?

Viimeisin yritys, joka on väärässä tietänsä turvallisuuspöytäkirjaan, on suosittu taiwanilainen verkkolaitevalmistaja D-Link. Monet lukijamme käyttävät tuotteitaan joko kotona tai toimistossa; Heistä tuli maaliskuussa 2008 suurin Wi-Fi-tuotteiden myyjä maailmassa, ja he hallitsevat tällä hetkellä noin 35 prosenttia markkinoista.

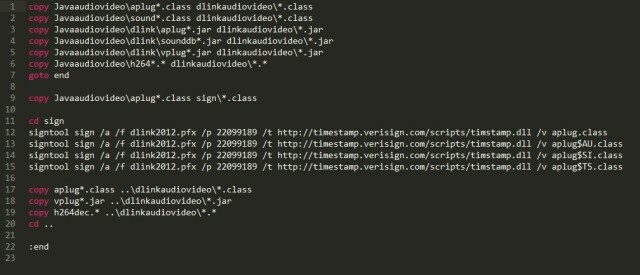

Uutiset murtautuivat aiemmin tänään Gaffesta, jonka seurauksena yritys vapautti yksityisen koodin allekirjoitusavaimensa äskettäisen laiteohjelmistopäivityksen lähdekoodissa. Yksityisiä avaimia käytetään keinona tietokoneelle varmistaa, että tuote on aito ja että tuotteen koodia ei ole muutettu tai vioittunut alkuperäisen luomisen jälkeen.

Maallikon kannalta tämä porsaanreikä tarkoittaa siis sitä, että hakkeri voi käyttää julkaistuja avaimia yksinään ohjelmat huijaamaan tietokonetta ajattelemaan, että hänen haittakoodinsa oli todella laillinen D-Link tuote.

Miten se tapahtui?

D-Link on ylpeä avoimuudestaan jo pitkään. Osa kyseisestä avoimuudesta on sitoutuminen avoimeen hankintaan kaikesta ohjelmistostaan General Public License (GPL) -lisenssillä. Käytännössä se tarkoittaa, että kuka tahansa voi käyttää minkä tahansa D-Link-tuotteen koodia - antaa heille mahdollisuuden muokata ja muuttaa sitä omien tarkkojen vaatimustensa mukaisesti.

Teoriassa se on kiitettävä asema. Ne, jotka seuraat Apple iOS vs. Android -keskustelua, tietävät varmasti, että yksi suurimmista kritiikoista Cupertino-yhtiössä on heidän horjumaton sitoutumisensa pysyä suljettuna ihmisille, jotka haluavat muuttaa lähdettä koodi. Se on syy siihen, miksi mitään mukautettuja ROM-levyjä ei ole Androidin syanogeeninen mod Kuinka asentaa CyanogenMod Android-laitteellesiMonet ihmiset ovat yhtä mieltä siitä, että Android-käyttöjärjestelmä on melko mahtava. Sen lisäksi, että sitä on hienoa käyttää, se on myös ilmainen kuten avoimen lähdekoodin versiossa, jotta sitä voidaan muokata ... Lue lisää Applen mobiililaitteille.

Kolikon vastakkaisella puolella on, että kun laajamittaisia avoimen lähdekoodin virheitä tehdään, niillä voi olla valtava koputusvaikutus. Jos heidän laiteohjelmistonsa olisi suljetun lähdekoodin, sama virhe olisi ollut paljon vähemmän ongelma ja huomattavasti vähemmän todennäköinen, että se olisi löydetty.

Kuinka se löydettiin?

Vian havaitsi norjalainen “bartvbl” -kehittäjä, joka oli äskettäin ostanut D-Linkin DCS-5020L -valvontakameran.

Koska hän on pätevä ja utelias kehittäjä, hän päätti pistäytyä laitteen koneohjelmiston lähdekoodissa ”konepellin alle”. Se löysi ohjelmiston allekirjoittamiseen tarvittavat yksityiset avaimet ja salasanat.

Hän aloitti omien kokeidensa suorittamisen, ja huomasi nopeasti pystyvänsä luomaan Windowsin sovellus, jonka allekirjoitti yksi neljästä avaimesta - antaen sille sen vaikutelman, että se oli tulossa D-Linkiltä. Muut kolme näppäintä eivät toimineet.

Hän kertoi havainnoistaan hollantilaisen tech-uutissivuston Tweakers kanssa, joka puolestaan välitti löytön hollantilaiselle turvayritykselle Fox IT: lle.

He vahvistivat haavoittuvuuden ja julkaisivat seuraavan lausunnon:

”Koodin allekirjoitusvarmenne on todellakin laiteohjelmistopaketti, firmware-versio 1.00b03. Sen lähteen päivämäärä on 27. helmikuuta tänä vuonna, mikä tarkoittaa, että tämän sertifikaatin avaimet julkaistiin hyvissä ajoin ennen varmenteen voimassaolon päättymistä. Se on iso virhe ”.

Miksi se on niin vakava?

Se on vakava monella tasolla.

Ensinnäkin Fox IT kertoi, että samassa kansiossa oli neljä varmennetta. Nämä sertifikaatit tulivat Starfield Technologiesilta, KEEBOX Inc.:ltä ja Alpha Networksiltä. Kaikkia niitä olisi voitu käyttää luomaan haitallista koodia, jolla on mahdollisuus ohittaa virustorjuntaohjelmisto Vertaa virustentorjuntasi suorituskykyä näihin viiteen suosituimpaan sivustoonMitä virustorjuntaohjelmistoa tulisi käyttää? Mikä on paras"? Tässä tarkastellaan viittä parhainta verkkoresurssia virustentorjuntakyvyn tarkistamiseen auttaaksemme sinua tekemään tietoisen päätöksen. Lue lisää ja muut perinteiset turvatarkistukset - tosiasiassa suurin osa tietoturvatekniikoista luottaa allekirjoitettuihin tiedostoihin ja antaa niiden kulkea epäilemättä.

Toiseksi edistyneistä jatkuvien uhkien (APT) hyökkäyksistä on tulossa hakkereille yhä suositumpi toimintatapa. He käyttävät melkein aina kadonneita tai varastettuja varmenteita ja avaimia uhriensa alistamiseksi. Uusimpia esimerkkejä ovat Destover-pyyhinhaittaohjelma Vuoden 2014 lopullinen kiista: Sony Hack, haastattelu ja Pohjois-KoreaOnko hakkeroinut Pohjois-Korea todella Sony-kuvia? Missä todisteet ovat? Voisiko joku muu hyötyä hyökkäyksestä, ja kuinka tapaus sai kehon elokuvan mainostamiseen? Lue lisää käytettiin Sonyä vastaan vuonna 2014 ja Duqu 2.0 -hyökkäykseen Applen kiinalaisille valmistajille.

Lisävoiman lisääminen rikollisen armeijaan ei ole selvää, että se on järkevää, ja palataan takaisin alussa mainittuun luottamuksen elementtiin. Kuluttajina tarvitsemme näiden yritysten olevan valppaita suojaamaan turvallisuuteen perustuvaa omaisuuttaan voidakseen auttaa torjumaan verkkorikollisten uhkia.

Kuka vaikuttaa?

Rehellinen vastaus on, että emme tiedä.

Vaikka D-Link on jo julkaissut uusia ohjelmistoversioita, ei voida kertoa, onko hakkerit onnistuneet purkamaan ja käyttämään avaimia ennen bartvbl: n julkista löytöä.

Toivotaan, että VirusTotalin kaltaisten palveluiden haittaohjelmanäytteiden analysointi voi viime kädessä antaa vastauksen kysymykseen, meidän on ensin odotettava mahdollisen viruksen löytämistä.

Raputtaako tämä tapahtuma luottamus tekniikkaan?

Mikä on mielipiteesi tilanteesta? Ovatko tällaiset puutteet väistämättömiä tekniikan maailmassa vai onko yrityksiä syytetty huonosta asenteestaan turvallisuuteen?

Hylättäisikö yksi tällainen tapaus käyttämäsi D-Link-tuotteita tulevaisuudessa, vai hyväksyttekö ongelman ja jatkatte sitä riippumatta?

Kuten koskaan, haluaisimme kuulla sinusta. Voit kertoa meille ajatuksesi alla olevassa kommenttiosassa.

Kuvahyvitys: Matthias Ripp Flickr.com-sivuston kautta

Dan on Meksikossa asuva brittiläinen ulkomailla asukas. Hän on MUO: n sisko-sivuston, Blocks Decoded, toimitusjohtaja. Usein hän on ollut MUO: n sosiaalinen toimittaja, luova toimittaja ja taloustoimittaja. Löydät hänet vaeltelemassa näyttelylattia CES: ssä Las Vegasissa joka vuosi (PR-ihmiset, tavoita!), Ja hän tekee paljon kulissien takana -sivua…