Mainos

Ransomware on nousussa. Tietoverkkorikolliset ovat ylittäneet panokset Tietokoneen ulkopuolella: 5 tapaa, että Ransomware vie sinut vangiksi tulevaisuudessaRansomware on luultavasti ilkein haittaohjelma siellä, ja sitä käyttäviä rikollisia on tulossa entistä enemmän edistynyt, Tässä on viisi huolestuttavaa asiaa, jotka voidaan ottaa pian panttivankiksi, mukaan lukien älykkäät kodit ja älykkäät autoja. Lue lisää taistelussasi tietojesi puolesta, esitellessäsi joukon edistyneitä haittaohjelmia, jotka on suunniteltu salaamaan henkilökohtaiset tietosi. Heidän päätavoite on kiristää rahaa sinulta. Ellei heidän vaatimuksiaan täytetä, salatut tiedostosi eivät ole käytettävissä.

Käytettävissä. Menetetty.

Yksilöiden hyökkäykset eivät ole uraauurtavia. He eivät myöskään ota otsikoita. Mutta vuonna 2015 FBI sai vajaat 2500 valitusta jotka liittyvät suoraan lunaohjelmiin liittyviin hyökkäyksiin, joiden uhreille aiheutui noin 24 miljoonan dollarin tappio.

Hieman yli kaksi viikkoa sitten uusi lunastusohjelmistoversio,

Petya, syntyi. Kuitenkin heti, kun turvallisuustutkijat olivat alkaneet antaa varoituksia ransomware-ominaisuudet ja tietyt hyökkäysmuodot, ärtynyt henkilö mursi Petyan salausta. Tämä tarkoittaa, että tuhannet potentiaaliset uhrit voivat turvallisesti purkaa tiedostojensa, jolloin säästät aikaa, rahaa ja turhautumisen vuoria.Miksi Petya on erilainen

ransomware tartunnat seuraavat yleensä lineaarista polkua Mikä on käynnistyspaketti ja on Nemesis aito uhka?Hakkerit etsivät edelleen tapoja häiritä järjestelmääsi, kuten käynnistyspaketti. Katsotaanpa mikä on käynnistyspaketti, miten Nemesis-versio toimii, ja pohdimme, mitä voit tehdä pysyäksesi selkeänä. Lue lisää . Kun järjestelmä on vaarantunut, ransomware skannaa koko tietokoneen Älä pudota huijareiden virheitä: Opas Ransomware- ja muihin uhkiin Lue lisää ja aloittaa salausprosessin. Ransomware-versiosta riippuen Vältä näiden kolmen Ransomware-huijauksen uhrin putoaminenUseita näkyviä lunaohjelmistohuijauksia on tällä hetkellä liikkeessä; mennään yli kolmeen tuhoisimpaan, jotta voit tunnistaa ne. Lue lisää , verkon sijainnit voidaan myös salata. Kun salausprosessi on valmis, ransomware toimittaa käyttäjälle viestin, jossa hän ilmoittaa vaihtoehdoista: maksa tai menetä Älä maksa - Kuinka voittaa Ransomware!Kuvittele vain, jos joku ilmestyi kotiovellesi ja sanoi: "Hei, talossasi on hiiriä, joista et tiennyt. Anna meille 100 dollaria ja päästämme eroon heistä. "Tämä on Ransomware ... Lue lisää .

Viimeisimmissä ransomware-ohjelmistojen muodoissa henkilökohtaiset käyttäjän tiedostot on jätetty huomiotta, valitsemalla sen sijaan salaus C: -aseman Master File Table (MFT) -laitteesta, mikä tekee tietokoneesta käytännössä käyttökelvottoman.

Päätiedostotaulukko

Petya on jaettu suurelta osin kautta haitallista sähköpostikampanjaa.

”Uhrit saisivat sähköpostin, joka on räätälöity näyttämään ja lukemaan kuin yritystoimintaan liittyvä lähetys yritykseltä asemaa hakevalta hakijalta. Se tarjoaisi käyttäjille hyperlinkin Dropbox-tallennuspaikkaan, mikä todennäköisesti antaisi käyttäjän ladata mainitun hakijan ansioluettelon (CV). "

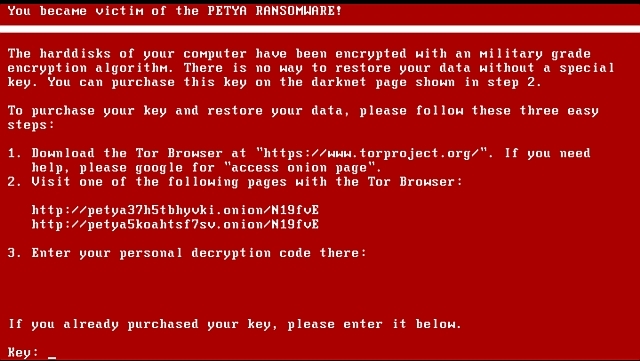

Asennuksensa jälkeen Petya alkaa korvata Master Boot Record (MBR) -rekisterin. MBR on kiintolevyn ensimmäiseen sektoriin tallennettu tieto, joka sisältää koodin, joka etsii aktiivisen ensisijaisen osion. Korvausprosessi estää Windowsia latautumasta normaalisti, samoin kuin estää pääsyä vikasietotilaan.

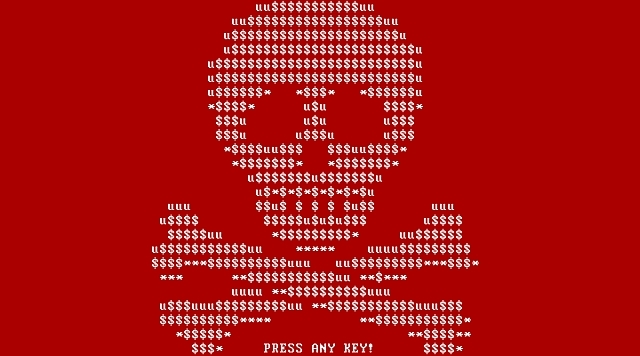

Kun Petya on kirjoittanut MBR: n, se salaa MFT: n, NTFS-osioista löytyvän tiedoston, joka sisältää kriittisiä tietoja kaikista muista aseman tiedostoista. Petya pakottaa sitten järjestelmän käynnistymään uudelleen. Käynnistettäessä käyttäjä kohtaa väärennetyn CHKDSK-skannauksen. Vaikka skannaus näyttää varmistavan äänenvoimakkuuden eheyden, päinvastoin. Kun CHKDSK valmistuu ja Windows yrittää ladata, muokattu MBR näyttää ASCII-kalvon ultimaatin kanssa lunastusmaksun maksamiseksi, yleensä Bitcoinissa.

Elpymishinta on noin 385 dollaria, vaikka tämä voi muuttua Bitcoin-valuuttakurssin perusteella. Jos käyttäjä päättää jättää varoituksen huomiotta, Bitcoin-lunnaus kaksinkertaistuu. Jos käyttäjä vastustaa edelleen kiristysyritystä, Petyan ransomware-kirjoittaja poistaa salausavaimen.

Hack-Petya-operaatio

Missä ransomware-suunnittelijat ovat yleensä erittäin varovaisia salauksen valinnassa, Petyan kirjailija "liukastui". Tunnistamaton ohjelmoija keksi kuinka Petyan salaus murtaa jälkeen "Pääsiäisen vierailu ui-isäni kanssa sai minut [häntä] tähän sotkuun."

Halkema pystyy paljastamaan salatun avaimen, joka tarvitaan salatun pääkäynnistyskirjan avaamiseen, vapauttaen sieppauksen järjestelmätiedostot. Tiedostojen hallinnan palauttamiseksi käyttäjien on ensin poistettava tartunnan saanut kiintolevy tietokoneesta ja liitettävä toiseen toimivaan tietokoneeseen. He voivat sitten purkaa useita tietojonoja kirjoittaaksesi työkalun.

Tietojen hankkiminen on vaikeaa, mikä edellyttää erikoistyökaluja ja tietoa. Onneksi Emsisoftin työntekijä Fabian Wosar loi erityisen työkalun tämän ongelman lievittämiseksi tekemällä ”todellisesta salauksen purkamisesta entistä käyttäjäystävällisempi”. Löydät Petya-sektorin poistolaite täällä. Lataa ja tallenna se korjaukseen käytetyn tietokoneen työpöydälle.

Voisiko "toimittajat" aloittaa kotitehtäviensä? En ole vastuussa siitä, että Petya on salattava. Luotto @leo_and_stone.

- Fabian Wosar (@fwosar) 15. huhtikuuta 2016

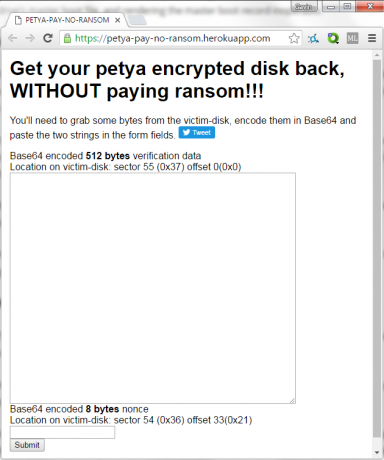

Wosarin työkalu poimii Petyaan tarvittavat 512 tavua crack, ”Alkaen sektorista 55 (0x37h) offsetilla 0 ja 8 tavun nonce sektorilta 54 (0x36) offset: 33 (0x21). ” Kun tiedot on purettu, työkalu muuntaa ne tarvittavaan Base64-tiedostoon koodaavat. Sen jälkeen se voidaan syöttää petya-no-pay-lunnaussivusto.

Annoin vain pienen ~ 50 rivityökalun, joka tekee todellisesta salauksen purkamisesta entistä käyttäjäystävällisemmän.

- Fabian Wosar (@fwosar) 15. huhtikuuta 2016

Kun olet luonut salauksen salasanan, kirjoita se muistiin. Sinun on nyt vaihdettava kiintolevy ja käynnistettävä tartunnan saanut järjestelmä. Kun Petya-lukitusnäyttö tulee näkyviin, voit kirjoittaa salausavaimesi.

Yksityiskohtainen opetusohjelma tietojen merkkijonojen purkamisesta, muunnetun tiedon syöttämisestä verkkosivustoon ja salauksen salasanan luomiseen löytyy täältä.

Salauksen purku kaikille?

Leokivien salaushalkeaman ja Fabian Wosarin Petya Sector Extractor -sovelluksen yhdistelmä tekevät onnellinen lukeminen. Jokaisella, jolla on tekninen tietämys etsiä ratkaisua salattuihin tiedostoihinsa, voi olla taistelumahdollisuus saada hallintaansa tiedot.

Nyt ratkaisua on yksinkertaistettu, käyttäjät, joilla ei ole teknistä tietämystä, voisivat toteuttaa käytännöllisesti tartunnan saaneesta järjestelmästä paikalliselle korjaamolle ja ilmoita teknikkoille, mitä on tehtävä tai ainakin mitä he uskovat tarvitsee tehdä.

Kuitenkin, vaikka polku kiinnittämiseen Tämä tietystä ransomware-versiosta on tullut paljon helpompaa, ransomware on edelleen valtava, jatkuvasti kehittyvä ongelma jokaisen edessä Ransomware pitää kasvavana - kuinka voit suojautua? Lue lisää . Ja huolimatta siitä, että polku on helpompi löytää ja helpompi seurata, ransomware-kirjoittajat tietävät, että valtaosa niistä on käyttäjät, joilla ei yksinkertaisesti ole mitään toivoa tiedostojen salauksen purkamisesta, ainoa mahdollisuus toipumiseen kylmän, kovan, jäljittämättömän kautta Bitcoin.

Alkuperäisestä koodauksestaan huolimatta etikettivirhe, Olen varma, että Petyan ransomware-kirjoittajat eivät istu ympärillä, pahoillani itsestään. Nyt kun tämä halkeama ja salauksen purkamismenetelmä ovat saamassa pitoa, he todennäköisesti päivittävät koodiaansa ratkaisun poistamiseksi käytöstä ja sulkevat oven tietojen palauttamiseen taas kerran.

Oletko ollut lunnasohjelman uhri? Onnistuitko palauttamaan tiedostosi vai maksoitko lunnaat? Kerro meille alla!

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.