Mainos

Suorittimien valmistajat kestävät pari kuukautta. massiiviset Spectre- ja Meltdown-haavoittuvuudet ravisteli laskentamaailmaa. Ja sitten, jos haavoittuvuudet eivät olleet riittävän huonoja, ongelmien korjaamiseksi tehdyillä korjauksilla oli omat ongelmansa. Se tulee olemaan jonkin aikaa, kunnes Specter / Meltdown-vaikutukset häviävät.

AMD-sirut eivät olleet tyhjentämättä. Mikä pahempaa, maaliskuussa 2018 tutkijat väittävät löytäneensä joukon uusia AMD-erityisiä kriittisiä haavoittuvuuksia. Jotkut teknisessä maailmassa ovat kuitenkin epävarmoja. Onko komissiossa totuutta kriittisistä haavoittuvuuksista? AMD Ryzen -suorittimet Mikä on niin hyvää uudessa AMD Ryzenissä?AMD Ryzen vain laski, ja prosessorien maailma tuli juuri mielenkiintoiseksi. Mistä hype on kyse ja onko se oikea sinulle? Lue lisää ? Katsotaanpa tarinaa tähän mennessä.

Kriittiset haavoittuvuudet ja hyödynnettävät takaovet

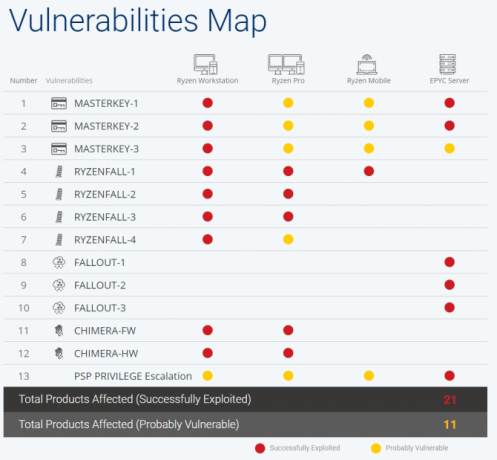

Israelin turvallisuusyritys CTS Labs paljasti 13 kriittistä haavoittuvuutta. Haavoittuvuudet vaikuttavat AMD: n Ryzen-työasemalle, Ryzen Prolle, Ryzen-mobiili-arkkitehtuurille ja EPYC-palvelinprosessoreille. Lisäksi haavoittuvuudet eivät paljasta yhtäläisyyksiä Spectre / Meltdown -sovellukseen ja voivat antaa hyökkääjän käyttää yksityisiä tietoja, asentaa haittaohjelmia tai saada pääsyn vaarannettuun järjestelmään.

Suorittimen haavoittuvuudet johtuvat AMD: n suojatusta prosessorista, prosessorin suojausominaisuudesta, joka mahdollistaa salausavainten, salasanojen ja muun erittäin arkaluonteisen tiedon turvallisen tallentamisen. Tämä yhdessä AMD: n Zen-piirisarjan suunnitteluvirheen kanssa, joka yhdistää prosessorin muihin laitteisiin.

"Tämä olennainen osa useimpia AMD: n tuotteita, mukaan lukien työasemat ja palvelimet, toimitetaan parhaillaan useiden kanssa tietoturvaheikkoudet, jotka voivat antaa haitallisten toimijoiden asentaa haittakoodit pysyvästi suojatun prosessorin sisään itse."

Ovatko nämä haavoittuvuudet todellisia?

Kyllä, ne ovat todella todellisia ja niissä on neljä makua:

- Ryzenfall: Mahdollistaa haitallisen koodin hallita täydellisesti AMD: n suojattua prosessoria

- Pudota: Antaa hyökkääjän lukea ja kirjoittaa suojatuille muistialueille, kuten SMRAM

- chimera: "Kaksinkertainen" haavoittuvuus, jossa on yksi laiteohjelmistovirhe ja yksi laitteistovirhe, joka mahdollistaa haittaohjelmien injektoinnin suoraan AMD Ryzen -piirisarjaan; piirisarjapohjainen haittaohjelma kiertää käytännöllisesti katsoen kaikki päätepisteiden tietoturvaratkaisut

- Masterkey: Hyödyntää useita haavoittuvuuksia AMD Secure Processor -yritysohjelmassa suojatun prosessorin käyttöoikeuksien sallimiseksi; sallii erittäin salaperäisen pysyvän piirisarjapohjaisen haittaohjelman turvallisuuden välttämiseksi; voi sallia fyysisen laitteen vaurioitumisen

CTS Labs -turvallisuusblogissa todetaan, että hyökkääjät voivat käyttää Ryzenfallia ohittamaan Windows-käyttöoikeustiedot, varastaa verkon valtuudet ja leviää sitten mahdollisesti jopa erittäin turvallisessa Windows-yritysverkossa […] Hyökkääjät voivat käyttää Ryzenfallia yhdessä Masterkey asentaa pysyviä haittaohjelmia suojattuun prosessoriin, paljastaen asiakkaat peitetyn ja pitkäaikaisen teollisuuden riskistä vakoilu."

Muut turvallisuustutkijat todensivat tulokset nopeasti.

Riippumatta julkaisun ympärillä olevasta hypeestä, virheet ovat todellisia, ne on kuvattu tarkasti teknisessä raportissaan (joka ei ole julkinen afaik) ja niiden hyväksikäyttökoodi toimii.

- Dan Guido (@dguido) 13. maaliskuuta 2018

Mikään haavoittuvuuksista ei edellytä fyysistä pääsyä laitteeseen tai minkään lisäohjaimen suorittamista. Ne vaativat kuitenkin paikallisen koneen järjestelmänvalvojan oikeuksia, joten heille on jonkin verran hengähdystaukoa. Ja katsokaamme sitä, että jos jollakin on suora pääsy järjestelmään, olet jo tuskallisessa maailmassa.

Mikä on sitten ongelma?

No, kukaan ei ole oikein kuullut CTS Labsista. Mikä yksinään ei ole kysymys. Pienet yritykset tekevät jatkuvasti erinomaista tutkimusta. Pikemminkin miten CTS Labs ilmoitti haavoittuvuuksista yleisölle. Tavallisessa turvallisuustiedotuksessa kehotetaan tutkijoita antamaan haavoittuvalle yritykselle vähintään 90 päivän kuluessa ongelman korjaamiseen ennen julkistamista arkaluontoisten havaintojen avulla.

CTS Labs antoi AMD: lle mahtava 24 tuntia ennen amdflaws [Broken URL Removed] -sivuston asettamista verkkoon. Ja se on herättänyt merkittävää rakkautta turvallisuusyhteisöltä. Se ei ole kuitenkaan vain sivusto. Tapa, jolla haavoittuvuudet esitetään, on myös piirrettävä aihe. Haavoittuvuustietosivustolla on haastattelu yhden tutkijan kanssa, ja se on täynnä infografioita ja muut tiedotusvälineet, sillä on kiinnostavia ja tarttuvia nimiä aiheille, ja se näyttää ylenmääräiseltä julkaistuaan haavoittuvuus. (Heidän haavoittuvuus antoi AMD: lle alle 24 tunnin korjaamisen!)

CTS Labs perusti myös tämän. CTS Labs CTO Ilia Luk-Zilberman selittää, että "Vastuullisen ilmoittamisen" nykyisellä rakenteella on erittäin vakava ongelma. " Lisäksi he "Mielestäni on vaikea uskoa, että olemme ainoa ryhmä maailmassa, jolla on nämä haavoittuvuudet, ottaen huomioon kuka on nykymaailman toimijoita." Sinä voida lue koko kirje täältä [PDF].

TL; DR: CTS Labs uskoo, että 30/60/90 päivän odotusaika pidentää vaaraa jo heikossa asemassa oleville kuluttajille. Jos tutkijat julkistavat tiedon heti, se pakottaa yrityksen käden toimimaan välittömästi. Itse asiassa heidän ehdotussa käyttää kolmannen osapuolen validointia, kuten CTS Labs teki Dan Guidon kanssa (jonka vahvistus Tweet on linkitetty yllä), on järkevä, mutta jotain, joka jo tapahtuu.

Oikaistaan AMD-osaketta

Muut tutkijat vähättelivät virheiden vakavuuden vaadittavan järjestelmän käyttöoikeustason takia. Raportin ajoituksesta oli lisäkysymyksiä, kun siitä tuli nopeaa myyntiä tarjoava Viceroy Research -yhtiö julkaisivat raportin julistamalla, että AMD: n osakkeet saattavat menettää arvonsa. AMD: n osakkeet todellakin ottivat rumpua, samaan aikaan kun julkaistiin CTS Labs -haavoittuvuusraportti, mutta sulki päivän aiempaa enemmän.

Linux-ytimen pääkehittäjä Linus Torvalds uskoo myös, että CTS Labs -lähestymistapa on laiminlyöty, sanoen: “Kyllä, se näyttää enemmän osakemanipulaatiolta kuin turvallisuusneuvonta minulle. ” Torvalds valittaa myös vapautusta ympäröivää tarpeetonta hypeä väittäen, että turvallisuustutkijat ”näyttävät pelleilta siksi se."

Torvaldsin ranting ei ole ennennäkemätöntä. Mutta hänellä on oikeus. Se tulee myös toisen "turvahälytyksen" takana, joka vaatii toimimaan sekä kauhean SSH: n että hirvittävän pääsalasanan. Torvalds (ja muut turvallisuustutkijat ja -kehittäjät) huomauttaa, että joskus vain koska virhe kuulostaa vaaralliselta ja eksoottiselta, se ei tee siitä valtavaa asiaa suurelle yleisölle.

Voitko pysyä turvassa?

No, se on sekoitettu turvalaukku. Onko AMD Ryzen -prosessori haavoittuvainen? Kyllä se on. Näkeekö AMD Ryzen -prosessorisi todennäköisesti tällaista hyväksikäyttöä? Se on melko epätodennäköistä, ainakin lyhyellä aikavälillä.

Niiden, joilla on AMD Ryzen -järjestelmä, tulisi nostaa tietoturvavalvontaa seuraavien viikkojen ajan, kunnes AMD voi julkaista tietoturvakorjauksen. Toivottavasti he ovat a Darn näge paremmin kuin Spectre / Meltdown -laastarit Ovatko haamu ja rauhoittuminen edelleen uhka? TarvikkeetSpectre ja Meltdown ovat CPU-haavoittuvuuksia. Olemmeko lähempänä näiden haavoittuvuuksien korjaamista? Ovatko laastarit toimineet? Lue lisää !

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.