Mainos

Kun laajalle levinneen Locky-lunasohjelman uudet esiintymät alkoivat kuivua toukokuun lopulla 2016, tietoturvatutkijat olivat varmoja, ettemme nähneet viimeistä tiedostoa salaamista haittaohjelmaa variantti.

Katso ja katso, heillä oli oikeus.

Alkaen 19. kesäkuutath turvallisuusasiantuntijat ovat havainneet miljoonia haitallisia sähköpostiviestejä, jotka on lähetetty liitteineen sisältäen uuden version Locky-lunnaohjelmasta. evoluutio näyttää tehneen haittaohjelmat huomattavasti vaarallisemmiksi Tietokoneen ulkopuolella: 5 tapaa, että Ransomware vie sinut vangiksi tulevaisuudessaRansomware on luultavasti ilkein haittaohjelma siellä, ja sitä käyttäviä rikollisia on tulossa entistä enemmän edistynyt, Tässä on viisi huolestuttavaa asiaa, jotka voidaan ottaa pian panttivankiksi, mukaan lukien älykkäät kodit ja älykkäät autoja. Lue lisää , ja niihin liittyy muuttunut jakelutaktiikka, joka leviää infektiota entistä pidemmälle.

Se ei ole vain Locky-lunnaohjelma, huolestuttava turvallisuustutkija. Locky-järjestelmästä on jo ollut olemassa muita variantteja, ja näyttää siltä, että jakeluverkot lisäävät "tuotantoa" ympäri maailmaa ilman erityisiä tavoitteita.

JavaScript Ransomware

2016 on nähty pieni muutos haittaohjelmien jakelussa Älä pudota huijareiden virheitä: Opas Ransomware- ja muihin uhkiin Lue lisää . Internetin käyttäjät saattavat vasta alkaa ymmärtää äärimmäisen uhkaavan ransomware-ohjelman aiheuttamat ongelmat, mutta se on jo alkanut kehittyä, jotta se pysyisi tutkan alla niin kauan kuin mahdollista.

Ja vaikka tunnettuja JavaScriptin kehyksiä käyttävät haittaohjelmat eivät ole harvinaisia, turvallisuusammattilaiset olivat huolestuneita haittaohjelmien tuhoisasta vuoden 2016 ensimmäisellä neljänneksellä. johtava Eldon Sprickerhoff osavaltioon:

Haittaohjelmien kehitys näyttää olevan nopeaa ja kurkkutahkaa kuin mikä tahansa viidakon ympäristö, jossa selviytyminen ja leviäminen kulkevat käsi kädessä. Kirjailijat ovat usein valinneet toimintoja eri haittaohjelmakannoista seuraavan sukupolven koodiin - näytteistävät säännöllisesti kunkin sukupolven tehokkuuden ja kannattavuuden. "

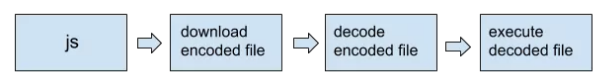

JavaScriptiin koodatun ransomware-ohjelman tulo on uusi haaste käyttäjille, joita yritetään välttää. Aikaisemmin, jos olet vahingossa ladannut tai sinulle on lähetetty haittaohjelma, Windows tarkistaa tiedostotunnisteen ja päättää aiheuttaako tämä tietyn tyyppinen tiedosto järjestelmällesi vai ei.

Esimerkiksi, kun yrität ajaa tuntematonta.exe tiedosto, kohtaat tämän varoituksen:

JavaScriptillä ei ole tällaista oletusvaroitusta - Js tiedostotunniste - tiedostot, jotka ovat johtaneet siihen, että suuri joukko käyttäjiä napsauttaa ajattelematta ja pidetään lunnaana.

Bottiverkot ja roskapostit

Suurin osa lunaohjelmista lähetetään haitallisten sähköpostiviestien kautta, joita puolestaan lähetetään suurina määrinä tartunnan saaneiden tietokoneiden massiivisten verkkojen kautta, joita kutsutaan yleensä bottiverkoiksi.

Locky-lunaohjelmien valtava nousu on kytketty suoraan Necrus-bottiverkkoon, jonka keskiarvo oli 50,000 IP-osoitteet tartunnan saaneet joka 24. tunti usean kuukauden ajan. Havaintojen aikana (Anubis Networks) infektion määrä pysyi vakaana 28. maaliskuuta saakkath kun oli valtava nousu, tavoittaminen 650,000 infektiot 24 tunnin aikana. Sitten, takaisin normaaliin liiketoimintaan, tosin hitaasti laskevalla tartuntojen määrällä.

1. kesäkuutast, Necrus meni hiljaiseksi. Spekulaatiot siitä, miksi bottiverkko meni hiljaiseksi, on ohut, vaikkakin sen keskellä noin 50 venäläisen hakkerin pidättäminen. Bottiverkko kuitenkin jatkoi liiketoimintaansa myöhemmin kuukaudessa (noin 19th kesäkuu), lähettämällä uuden Locky-variantin miljoonille potentiaalisille uhreille. Yllä olevassa kuvassa voit nähdä Necrus-bottiverkon nykyisen leviämisen - huomioi, kuinka se välttää Venäjää?

Roskapostit sisältävät aina liitetiedoston, jonka väitetään olevan tärkeä asiakirja tai arkisto, joka lähetetään luotetulta (mutta huijautetulta) tililtä. Kun asiakirja on ladattu ja käsitelty, se suorittaa tartunnan saaneen makron tai muun haitallisen komentosarjan, ja salausprosessi alkaa.

Olipa Locky, Dridex, CryptoLocker tai yksi lukemattomista ransomware-versioista Virukset, vakoiluohjelmat, haittaohjelmat jne. Selitetty: Online-uhkien ymmärtäminenKun alat miettiä kaikkia asioita, jotka voivat mennä pieleen Internet-selaamisen aikana, verkko alkaa näyttää aika pelottavalta paikalta. Lue lisää , roskapostit ovat edelleen valinnainen jakeluverkosto lunnasohjelmille, ja ne selkeästi kuvaavat tämän jakelutavan onnistumista.

Uudet haastajat ilmestyvät: Bart ja RAA

JavaScript-haittaohjelma ei ole ainoa uhka Ransomware pitää kasvavana - kuinka voit suojautua? Lue lisää käyttäjien on jatkettava tulevien kuukausien aikana - vaikka minulla on toinen JavaScript-työkalu kertoa sinulle!

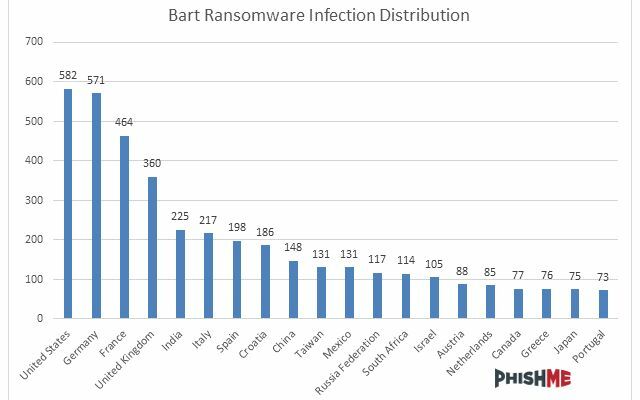

Ensin, baronetti tartunta hyödyntää joitain melko tavallisia lunastusohjelmistoja, käyttämällä samanlaista maksuliittymää kuin Locky ja kohdistamalla valtaosa luettelo tiedostopääteistä salausta varten. On kuitenkin pari keskeistä toiminnallista eroa. Vaikka useimpien ransomware-ohjelmien on valittava koti komento- ja hallintapalvelimeen salauksen vihreää valoa varten, Bartilla ei ole tällaista mekanismia.

Sen sijaan Brendan Griffin ja Ronnie Tokazowski Phishmestä uskovat, että Bart luottaa ”Erillinen uhrin tunniste osoittamaan uhkaille toimijalle, mitä salauksenpurkuavainta tulisi käyttää salauksen purkamissovelluksen luomiseen, jonka oletetaan olevan saatavana uhreille, jotka maksavat lunnaat ”, mikä tarkoittaa, että vaikka tartunnan saanut katkesi nopeasti Internetistä (ennen perinteisen komennon ja valvonnan vastaanottamista), lunastusohjelma salaa edelleen tiedostot.

On vielä kaksi asiaa, joka asettaa Bartin syrjään: sen salauksen purkuhinta ja erityinen kohdevalinta. Se on tällä hetkellä 3BTC (bitcoin), joka kirjoittamishetkellä vastaa vähän alle 2000 dollaria! Kohteiden valinnan suhteen on tosiasiallisesti enemmän kuka Bart ei kohde. Jos Bart määrittää asennetun käyttäjän kielen venäjäksi, ukrainaksi tai valkovenäjäksi, sitä ei oteta käyttöön.

Toiseksi, meillä on RAA, toinen ransomware-versio, joka on kehitetty kokonaan JavaScriptiin. Mikä tekee RAA: sta mielenkiintoisen, on se, että se käyttää yleisiä JavaScript-kirjastoja. RAA: ta levitetään haitallisen sähköpostiverkon kautta, kuten useimmissa lunastusohjelmissa nähdään, ja se tulee yleensä naamioituna Word-asiakirjaksi. Kun tiedosto suoritetaan, se tuottaa väärennetyn Word-asiakirjan, joka näyttää olevan täysin vioittunut. Sen sijaan RAA tarkistaa käytettävissä olevat asemat tarkistaakseen luku- ja kirjoitusoikeudet ja, jos onnistuminen, Crypto-JS-kirjaston, käyttäjän käyttämien tiedostojen salauksen aloittamiseksi.

RAA lisää myös tunnetun salasanan varastamisohjelman Pony lisätäkseen loukkaantumista loukkaantumiseen vain varmistaaksesi, että olet todella, todella ruuvattu.

JavaScript-haittaohjelmien hallinta

Onneksi huolimatta JavaScript-pohjaisten haittaohjelmien aiheuttamasta ilmeisestä uhasta, voimme pienentää mahdollisia vaaroja joillakin perusturvatoimenpiteillä sekä sähköpostitileillämme että Office-sviiteissämme. Käytän Microsoft Officea, joten nämä vinkit keskittyvät kyseisiin ohjelmiin, mutta sinun tulisi soveltaa samoja turvallisuusperiaatteita käyttämiin sovelluksiin.

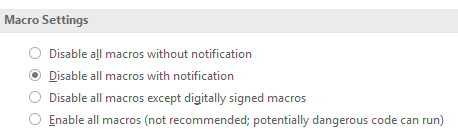

Poista makrot käytöstä

Ensinnäkin voit poistaa makrot käytöstä automaattisesti. Makro voi sisältää koodin, joka on suunniteltu haittaohjelmien automaattiseen lataamiseen ja suorittamiseen ilman, että ymmärrät sitä. Näytän sinulle, kuinka tämä tehdään Microsoft Word 2016: ssa, mutta prosessi on suhteellisen samanlainen kaikissa muissa Office-ohjelmissa Kuinka suojautua Microsoft Word -haittaohjelmiltaTiesitkö, että tietokoneesi voi saada tartunnan haitallisista Microsoft Office -asiakirjoista, tai että sinut voidaan huijata ottamaan käyttöön tarvittavat asetukset tietokoneesi saastuttamiseksi? Lue lisää .

Suunnata Tiedosto> Asetukset> Luottamuskeskus> Luottamuskeskuksen asetukset. Alla Makroasetukset sinulla on neljä vaihtoehtoa. Päätin Poista kaikki makrot käytöstä ilmoituksella, joten voin käyttää sitä, jos olen varma lähteestä. Kuitenkin, Microsoft neuvoo valitsemaanPoista kaikki makrot paitsi digitaalisesti allekirjoitetut makrot, suoraan suhteessa Locky-lunnaisohjelmien leviämiseen.

Näytä laajennukset, käytä erilaista ohjelmaa

Tämä ei ole täysin tyhjä, mutta näiden kahden muutoksen yhdistelmä säästää ehkä kaksoisnapsauttamalla väärää tiedostoa.

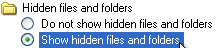

Ensinnäkin, sinun on otettava Windowsissa käyttöön tiedostotunnisteet, jotka ovat oletuksena piilotettuja.

Avaa Windows 10: ssä Explorer-ikkuna ja siirry näkymä välilehti. Tarkistaa Tiedostotunnisteet.

Suorita Windows 7, 8 tai 8.1 -käyttöjärjestelmässä Ohjauspaneeli> Ulkonäkö ja mukauttaminen> Kansioasetukset. Alla näkymä vieritä alas Lisäasetukset kunnes huomaat Piilota tunnettujen tiedostotyyppien laajennukset.

Jos lataat vahingossa haittaohjelman, joka on naamioitu joku muu, sinun pitäisi pystyä havaitsemaan tiedostotunniste ennen suoritusta.

Tämän toiseen osaan sisältyy Java-tiedostojen avaamiseen käytetyn oletusohjelman muuttaminen. Kun käytät JavaScriptiä selaimesi sisällä, on olemassa useita esteitä ja kehyksiä, jotka yrittävät estää haitallisia tapahtumia tuhoamasta järjestelmääsi. Kun olet selaimen pyhyyden ulkopuolella ja Windows-kuoreen, tiedostoa suoritettaessa voi tapahtua huonoja asioita.

Suunta kohti Js tiedosto. Jos et tiedä missä tai miten, kirjoita * JS Windows Explorerin hakupalkkiin. Ikkunasi tulisi täyttää seuraavilla tiedostoilla:

Napsauta tiedostoa hiiren kakkospainikkeella ja valitse ominaisuudet. Tällä hetkellä JavaScript-tiedostomme avautuu Microsoft Windows Based Script Host -sovelluksella. Vieritä alaspäin, kunnes löydät Muistilehtiö ja paina kunnossa.

Varmistaa

Microsoft Outlook ei anna sinun vastaanottaa tietyntyyppisiä tiedostoja. Tämä sisältää sekä .exe- että .js-tiedostot, ja se on tarkoitettu estämään haittaohjelmien vahingossa tuominen tietokoneellesi. Tämä ei kuitenkaan tarkoita, että he eivät voi eikä pääse luistamaan molemmilla muilla tavoilla. Ransomware voidaan pakata uudelleen kolmella eri tavalla:

- Tiedostojen pakkaamisen käyttö: vahingollinen koodi voidaan arkistoida, ja se lähetetään eri tiedostotunnisteella, joka ei laukaise Outlookin integroitujen liitteiden estämistä.

- Nimeä tiedosto uudelleen: kohtaamme usein haittaohjelmia, jotka on naamioitu toiseksi tiedostotyypiksi. Koska suurin osa maailmasta käyttää jonkinlaista toimistopakettia, asiakirjamuodot ovat erittäin suosittuja.

- Jaetun palvelimen käyttäminen: tämä vaihtoehto on vähän epätodennäköisempi, mutta haitalliset postit voidaan lähettää yksityiseltä FTP: ltä tai suojatulta SharePoint-palvelimelta, jos se vaarantuu. Koska palvelin olisi sisällytetty valkoiseen luetteloon Outlookissa, liitettä ei poisteta haitallisena.

Katso tästä täydellinen luettelo joista laajennukset Outlook estää oletuksena.

Jatkuva valppaus

En aio valehdella. Verkkoyhteydessä on kaikkialla läsnä oleva haittaohjelmien uhka - mutta sinun ei tarvitse joutua antamaan paineita. Ota huomioon käymäsi sivustot, tilit, joihin kirjaudut, ja saamasi sähköpostit. Ja vaikka tiedämme, virustentorjuntaohjelmien on vaikea pysyä tahdissa häikäisevän haittaohjelmavalikoiman suhteen Vaihtomuutokset, virustentorjuntaohjelman lataamisen ja päivittämisen tulisi ehdottomasti olla osa järjestelmää puolustus.

Oletko lyönyt lunnasohjelmat? Saitko tiedostosi takaisin? Mikä ransomware se oli? Kerro meille, mitä sinulle tapahtui!

Kuvapisteet: Necrus botnet-tartuntakartta malwaretech.com-sivuston kautta, Bart-salauksen käyttöliittymä ja nykyiset tartunnat maittain sekä phishme.com-sivuston kautta

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.