Mainos

Se on viidakko siellä. Troijalaisista matoihin, kalastelijoihin ja lääkkeisiin verkko on näennäisesti täynnä vaaroja. Turvallisuutesi ylläpitäminen ei edellytä vain oikeaa ohjelmistoa, vaan myös ymmärrystä millaisista uhista on syytä huolehtia.

Sieltä tulee "HackerProof: Opas tietokoneesi suojaukseen". Tämä erinomainen opas, jonka MakeUseOfin oma Matt Smith on toimittanut sinulle, tarjoaa puolueettoman, yksityiskohtaisen, mutta helposti ymmärrettävän läpi tietoturvan.

Tämän oppaan loppuun mennessä tiedät tarkalleen, mitä PC-tietoturva tarkoittaa ja mikä tärkeintä, mitä sinun on tehtävä pitääksesi tietokoneesi turvassa.

Tieto on valtaa; aseista itsesi!

Sisällysluettelo

§1 – Johdanto PC-suojaukseen

§2 – Haittaohjelmagalleria

3 § - Syyttömät sivilisaatiot: Käyttöjärjestelmien turvallisuusjohdin

§4 - Hyvät turvallisuuskäytännöt

5 § - Suojamenetelmät

§6 - Turvaohjelmiston valitseminen

§7 - Valmistaudu pahimpaan - ja varmuuskopio!

8 § - Toipuminen haittaohjelmista

§9-Johtopäätös

1. PC-tietoturvan esittely

1.1 Mikä on PC-tietoturva?

Termit “PC-suojaus” tai “tietoturva” ovat äärimmäisen epämääräisiä. Ne kertovat sinulle hyvin vähän, kuten useimmat yleiset termit.

Tämä johtuu siitä, että tietokoneiden suojaus on uskomattoman monipuolinen kenttä. Toisaalta sinulla on ammattitaitoisia ja akateemisia tutkijoita, jotka yrittävät huolellisesti löytää ja korjata tietoturvaongelmia laajaan valikoimaan laitteita. Toisaalta, on olemassa myös kekseliäiden tietokonepöhöryhmien yhteisö, jotka ovat teknisesti amatöörejä (sanan sananmukaisessa merkityksessä - he eivät ole palkansaajia tai tunnustettujen laitosten tai yritysten tukemat), mutta ovat erittäin taitavia ja kykeneviä tarjoamaan hyödyllistä panosta heidän oma.

PC-tietoturva liittyy kokonaan tietoturvaan, mukaan lukien verkkoturvallisuus ja Internet Turvallisuus 5 tapaa tarkistaa Internet-yhteytesi suojausOnko internetyhteytesi suojattu? Tässä on mitä sinun täytyy tietää pysyäksesi turvassa kaikissa verkoissa, joihin yhdistät. Lue lisää . Suurin osa tietokoneesi kimppuun kohdistuvista uhista pystyy selviämään vain Internetin ja Joissakin tapauksissa tietoturvauhkien selviäminen liittyy suoraan tietyn tietoturvavirheen joihinkin huippuluokan palvelimiin laitteisto. Tavallisella tietokoneen käyttäjällä ei kuitenkaan ole hallintaa tästä.

Tämä tarkoittaa, että PC-tietoturvalla - joka määritellään omistaman tietokoneesi suojaksi - on linnoitus mentaliteetti. Sinun vastuullasi on suojella linnoitustasi kaikelta, mitä voi esiintyä tuntemattomassa sen muurien ulkopuolella. Tämä mentaliteetti ilmaistaan ehdoissa, joita yritykset käyttävät, jotka haluavat myydä sinulle tietokoneiden tietoturvaohjelmistoja. Sanat kuten “palomuuri Kolme parasta ilmaista palomuuria Windowsille Lue lisää ”Estäjä” ja ”kilpi” on helppo löytää tietokoneiden tietoturvaohjelmistojen mainoksista.

Näiden sanojen on tarkoitus selventää tietokoneiden turvallisuuden tarkoitusta, mutta näin ei aina ole. Tietoturvaohjelmistoja myyvältä yritykseltä saatavat tiedot ovat todennäköisesti puolueellisia heidän tuotteensa eduksi, samoin kuin edelleen hämmentäviä asioita.

Tämä opas tarjoaa puolueettoman, yksityiskohtaisen, mutta helposti ymmärrettävän läpi tietoturvan. Tämän oppaan loppuun mennessä tiedät tarkalleen, mitä PC-tietoturva tarkoittaa ja mikä tärkeintä, mitä sinun on tehtävä pitääksesi tietokoneesi turvassa.

1.2 Lyhyt historia tietokoneviruksista

Tietokonevirukset eivät ole aina olleet suuri uhka. Varhaisimmat virukset, jotka leviävät 1970-luvulla ensimmäisten Internet-verkkojen kautta (kuten ARPANET Joten kuka on luonut Internetin? [Teknologia selitetty] Lue lisää ), olivat suhteellisen arkipäivän ohjelmia, jotka toisinaan eivät tehneet muuta kuin näyttivät viestin tietokonepäätteellä.

Virukset alkoivat huomata vakavana turvallisuusuhkana vasta 1980-luvun puolivälissä ja loppupuolella. Tämän ajanjakson aikana esiintyi useita ensimmäisiä tietokoneviruksia, kuten Brain-virus, jota pidetään laajasti ensimmäisenä IBM PC -yhteensopivana viruksena. Tämä virus pystyi tartuttamaan MS-DOS-tietokoneiden käynnistyssektorin, hidastamaan niitä tai tekemään niistä käyttökelvottomia.

Kun varhaisin haittaohjelma tuli tunnetuksi, virusten määrä nousi nopeasti, kun tajuiset nörtit näkivät mahdollisuus osallistua vähän online-ilkivaltaan ja todistaa tekninen tietämys vertaisilleen. Median huomio virusten suhteen tuli yleiseksi 90-luvun alkupuolella, ja Michelangelon tietokoneviruksen ympärillä ilmeni ensimmäinen suuri virustapaus. Kuten sadat tietokonevirukset sen jälkeen, Michelangelo aloitti mediapaniikin ja miljoonat ympäri maailmaa pelkäävät, että heidän tietonsa pian poistetaan. Tämä paniikki osoittautui väärään paikkaan, mutta asetti tiedotusvälineiden huomion haittaohjelmiin, jotka eivät ole vielä haalistuneet.

- leviäminen sähköposti Diagnoosi sähköpostipalvelimen ongelmat ilmaisilla työkaluilla Lue lisää 1990-luvun lopulla kirjoitti seuraavan luvun haittaohjelmista. Tämä standardi viestintämuoto oli ja on edelleen suosittu menetelmä, jonka avulla haittaohjelmat voivat tuottaa. Sähköpostit on helppo lähettää, ja liitetyt virukset on helppo naamioida. Sähköpostin suosio tuli myös samaan aikaan trendin kanssa, joka osoittautui entistä tärkeämmäksi haittaohjelmien kehityksessä - henkilökohtaisten tietokoneiden noususta. Vaikka yritysverkostoissa työskentelee yleensä ryhmä ihmisiä, jotka maksetaan turvallisuuden valvomiseksi, keskimääräiset ihmiset käyttävät henkilökohtaisia tietokoneita, joilla ei ole kenttäkoulutusta.

Ilman henkilökohtaisten tietokoneiden nousua monet uusien vuosituhansien aikana nousseet turvallisuusuhat eivät olisi mahdollisia. Matoilla olisi vähemmän kohteita, troijalaisia tunnistettaisiin nopeasti, ja uudet uhat, kuten tietojenkalastelu, olisivat turhia. Henkilökohtaiset tietokoneet antavat niille, jotka haluavat kirjoittaa haittaohjelmia, kentän, joka on täynnä helppoja kohteita.

Tärkeintä on tietysti varmistaa, ettet ole yksi heistä.

2. Haittaohjelmien galleria

2.1 Perinteinen virus tai troijalainen

Haittaohjelmat ovat levinneet suurimman osan historiasta käyttäjän virheiden kautta; toisin sanoen tietokoneen käyttäjä ryhtyy jonkinlaisiin toimiin viruksen käynnistämiseksi toimintaan. Klassinen esimerkki tästä on sähköpostin liitteen avaaminen. Virustiedosto, joka on naamioitu kuvatiedostoksi tai muuksi yleiseksi tiedostotyypiksi, alkaa toimia, kun käyttäjä avaa tiedoston. Tiedoston avaaminen voi johtaa virheeseen, tai tiedosto voi avautua tavalliseen tapaan, hämmentäen käyttäjää ajattelemaan, että mikään ei ole vialla. Viruksen leviäminen vaatii joka tapauksessa käyttäjän toimia. Kopiointi ei ole mahdollista ohjelman koodin tietoturvavirheen vuoksi, vaan sen sijaan harhauttamisen kautta.

1990-luvun lopulla tämäntyyppinen haittaohjelma, jota yleisemmin kutsutaan virukseksi, oli ylivoimaisesti uhkaavin. Useimmat ihmiset olivat uusia sähköpostiviestejä eivätkä tienneet, että liitteen avaaminen voi saastuttaa heidän tietokoneensa. Sähköpostipalvelu oli paljon vähemmän kehittynyttä: ei ollut tehokkaita roskapostisuodattimia, jotka pystyisivät pitämään viruksia sisältävät roskapostia sähköpostilaatikoista, eikä myöskään ollut tehokkaita virustentorjuntaratkaisuja, jotka skannaisivat sähköpostit automaattisesti liitetiedostoja. Viime vuosina kummankin rintaman teknologinen kehitys on vähentänyt viruksen lähettämistä viruksen kautta sähköpostitse, mutta edelleen on miljoonia ihmisiä, joilla ei ole tietoturvaohjelmistoa ja jotka eivät mielessä avaa sähköpostia liitetiedostoja.

Koska sähköpostivirukset ovat nyt (suhteellisen) hyvin tunnettu uhka, virussuunnittelusta on tullut luovampaa. Virukset voivat nyt “piiloutua” tiedostotyypeissä, joita useimmat ihmiset pitävät turvallisina, kuten Excel-taulukot Kuinka jakaa valtava CSV Excel -taulukko erillisiin tiedostoihinYksi Microsoft Excelin puutteista on laskentataulukon rajoitettu koko. Jos haluat pienentää Excel-tiedostoasi tai jakaa suuren CSV-tiedoston, lue tästä! Lue lisää ja PDF-tiedostot. On jopa mahdollista, että virus tartuttaa tietokoneesi verkkoselaimesi kautta, jos vierailet verkkosivulla, joka sisältää tällaisen viruksen.

Jotkut tietokoneen käyttäjät voivat ylpeillä siitä, että viruksen välttäminen on vain terveen järjen asia - jos et lataa tiedostoja tuntemattomista lähteistä ja et lataa sähköpostiliitteitä, sinulla on kaikki. En ole samaa mieltä tästä näkemyksestä. Vaikka monia uhkia voidaan välttää varoen, viruksia, joilla on uusia lisääntymis- ja infektiomenetelmiä, kehitetään jatkuvasti.

2.2 Troijalaisia

Troijalaiset eroavat hyötykuormastaan viruksista, mutta voivat tartuttaa tietokoneita samoilla yllä luetelluilla menetelmillä. Kun virus yrittää ajaa haitallista koodia tietokoneellasi, troijalainen yrittää antaa kolmannelle osapuolelle mahdollisuuden käyttää joitain tai kaikkia tietokoneesi toimintoja. Troijalaiset voivat tartuttaa tietokoneita melkein millä tahansa viruksen käyttämällä menetelmällä. Itse asiassa sekä virukset että troijalaiset on usein koottu haittaohjelmiksi, koska joillakin tietoturvauhilla on piirteitä, jotka liittyvät sekä virukseen että troijalaiseen.

2.3 Matoja

Termi ”mato” kuvaa virustartunnan ja lisääntymisen menetelmää toimitetun hyötykuorman sijaan. Tämä tartuntamenetelmä on kuitenkin ainutlaatuinen ja vaarallinen, joten se ansaitsee oman luokkansa.

Mato on haittaohjelma, joka pystyy tartuttamaan tietokoneen käyttäjän käyttämättä mitään toimenpiteitä (tietokoneen käynnistämisen ja Internet-yhteyden lisäksi). Toisin kuin perinteisemmät haittaohjelmat, jotka yleensä yrittävät piiloutua tartunnan saaneeseen tiedostoon, madot tartuttavat tietokoneita verkon haavoittuvuuksien kautta.

Stereotyyppinen mato leviää spammimalla kopioita itsestään sattumanvaraisesti I.P. osoitteet Kuinka käyttää vääriä IP-osoitteita ja peittää itseäsi verkossaJoskus sinun on piilotettava IP-osoitteesi. Tässä on joitain tapoja peittää IP-osoitteesi ja peittää itsesi verkossa nimettömyyden vuoksi. Lue lisää . Jokaisessa kopiossa on ohjeet hyökkäykseen tiettyyn verkkoheikkouteen. Kun löydetään satunnaisesti kohdistettu tietokone, jolla on haavoittuvuus, mato käyttää verkkohaavoittuvuutta päästäkseen tietokoneeseen ja toimittamaan hyötykuormansa. Kun se tapahtuu, mato käyttää sitten vasta tartunnan saanut tietokonetta roskapostiksi satunnaisemman I.P. osoitteet aloittaen prosessin alusta uudestaan.

Eksponentiaalinen kasvu on avain tähän. Tammikuussa 2003 julkaistu SQL Slammer -mato käytti tätä menetelmää tartuttamaan noin 75 000 tietokonetta 10 minuutin kuluessa sen ensimmäisestä julkaisusta. (Lähde: Wired)

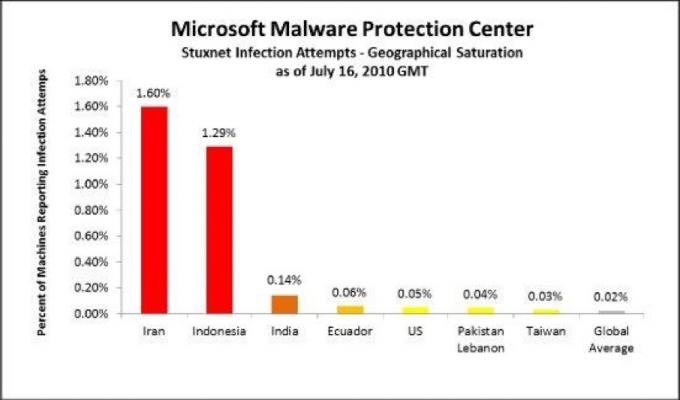

Kuten monet PC: n tietoturvauhat, termi "mato" kattaa kuitenkin laajan valikoiman haittaohjelmauhkia. Jotkut madot leviävät käyttämällä puutteita sähköpostiturvallisuudessa automaattisesti roskapostiksi sähköpostitse heti, kun ne tartuttavat järjestelmään. Toisilla on erittäin kohdennettu hyötykuorma. Stuxnetillä, äskettäisellä tietokonematoja, löydettiin koodi, jonka monien mielestä se oli suunniteltu erityisesti Iranin ydintutkimusohjelman hyökkäykseen. (Lähde: Bruce Schneier)

Vaikka tämän madon on arvioitu saaneen tuhansia tietokoneita, sen todellinen hyötykuorma on suunniteltu astuvat voimaan vasta, kun mato kohtaa tietyn tyyppisen verkon - tyyppiä Iran käyttää uraaniin tuotantoon. Riippumatta siitä, kuka kohde oli, Stuxnetin hienostuneisuus tarjoaa loistavan esimerkin siitä, kuinka automaattisesti toistuva mato voi tartuttaa järjestelmiä ilman, että sen käyttäjillä on pienintäkään aavistustakaan.

2.4 Juurikomplektit

Erityisen ilkeä haittaohjelma, rootkit-sovellukset kykenevät pääsemään etuoikeutettuihin tietokoneisiin ja piiloutumaan tavallisilta virustorjuntaohjelmilta. Käsitettä rootkit käytetään pääasiassa keinona kuvata tietyn tyyppistä hyötykuormaa. Juurikomplektit voivat saastuttaa järjestelmiä ja toistua itsensä käyttämällä mitä tahansa määrää taktiikoita. Ne voivat toimia kuten matoja tai piiloutua näennäisesti laillisiin tiedostoihin.

Esimerkiksi Sony löysi itsensä kuumassa vedessä, kun tietoturva-asiantuntijat havaitsivat, että jotkut Sonyn jakelemat musiikki-CD-levyt toimitettiin mukana rootkit, joka pystyi antamaan itselleen järjestelmänvalvojan pääsyn Windows PC: ssä, piiloutumaan useimmilta virustarkistuksilta ja siirtämään tietoja etäyhteyteen sijainti. Tämä oli ilmeisesti osa väärin kopiointisuojausjärjestelmää.

Juurikomitean hyötykuorma pyrkii monella tapaa saavuttamaan samat tavoitteet kuin tavallinen virus tai troijalainen. Hyötykuorma voi yrittää poistaa tai vioittaa tiedostoja tai se voi yrittää kirjata näppäinpainalluksia, tai se voi yrittää löytää salasanasi ja siirtää ne sitten kolmannelle osapuolelle. Nämä ovat kaikki asioita, joita virus tai troijalainen voi yrittää tehdä, mutta rootkit-ohjelmat ovat paljon tehokkaampia naamioimaan itsensä työskennellessään. Rootkits todella kumoaa käyttöjärjestelmän käyttämällä käyttöjärjestelmän tietoturvavirheitä peittämään itsensä kriittiseksi järjestelmätiedosto tai vaikeissa tapauksissa kirjoita itsensä kriittisiin järjestelmätiedostoihin, jolloin poisto on mahdotonta vahingoittamatta käyttöjärjestelmää järjestelmään. (Lähde: Wired)

Hyvä uutinen on, että juurikomiteat on vaikeampi koodata kuin useimmat muun tyyppiset haittaohjelmat. Mitä syvemmälle rootkit haluaa tunkeutua PC: n käyttöjärjestelmään, sitä vaikeampi rootkit on luodaan, koska kaikki rootkit-koodin virheet voivat kaataa kohdennetun tietokoneen tai muuttaa virustorjuntaa ohjelmisto. Tämä saattaa olla haittaa PC: lle, mutta se hylkää sen, että yritetään piilottaa juurihakemisto ensisijaisesti.

2.5 Tietokalastelu ja pharming

1990-luvun haittaohjelmien maailma näyttää viehättävältä nykypäivään verrattuna. Tuolloin haittaohjelmat olivat usein kirjoittaneet hakkereita, jotka halusivat näyttää kykynsä ja saada tunnetuksi ikäisensä keskuudessa. Tehdyt vahingot olivat vakavia, mutta rajoittuivat usein tartunnan saaneisiin tietokoneisiin. Nykyaikaiset haittaohjelmat eivät kuitenkaan ole usein muuta kuin työkalua, jota rikolliset käyttävät varastaakseen henkilökohtaisia tietoja. Tietoja voidaan sitten käyttää luottokorttien kaappaamiseen, väärien tunnistusten luomiseen ja kaikenlaisten laittomien toimien suorittamiseen, joilla voi olla vakavia vaikutuksia uhrin elämään.

phishing Hanki välittömiä hälytyksiä uusista tietokoneviruksista ja tietojenkalasteluviesteistä Lue lisää ja Pharming ovat tekniikoita, jotka kuvaavat parhaiten tietokoneiden tietoturvauhkien rikollista osaa. Nämä uhat ovat merkittäviä, mutta ne eivät teknisesti hyökkää tietokoneesi luo. Sen sijaan he käyttävät tietokonettasi harhauttaaksesi sinut ja varastaaksesi tärkeitä tietoja.

Molemmat termit liittyvät läheisesti toisiinsa. Pharming on tekniikka, jota käytetään ohjaamaan henkilö vääriä verkkosivustoja. Tietojenkalastelu on yksityisen tiedon kerääminen luottamalla luotettavaksi kokonaisuudeksi. Tekniikat kulkevat usein käsin: pharming-tekniikka lähettää henkilön väärennettyyn verkkosivustoon, jota käytetään sitten henkilökohtaisten tietojen kalasteluun.

Klassinen esimerkki tällaisesta hyökkäyksestä alkaa sähköpostilla, joka näyttää lähettävän pankistasi. Sähköpostiviestissä todetaan, että pankkisi online-palvelimissa on epäilty tietoturvaloukkauksia ja sinun on vaihdettava käyttäjänimesi ja salasanasi. Sinulle tarjotaan linkki pankkisi verkkosivustolle. Kun selaimesi on avattu, se pyytää sinua vahvistamaan nykyisen käyttäjänimesi ja salasanasi ja kirjoittamaan sitten uuden käyttäjänimen ja salasanan. Teet niin, ja verkkosivusto kiittää sinua yhteistyöstä. Et ymmärrä, että jokin on vialla, ennen kuin yrität kirjautua pankkisi verkkosivustoon seuraavana päivänä seuraamalla selaimesi kirjanmerkkiä.

2.6 Haittaohjelmat - kaikki kerätä

Edellä mainitut huijarit tunnustetaan laajalti vakaviksi ongelmiksi, joilla on selkeät ominaisuudet, mutta niin on edelleen vaikeuksia luokitella uhkia, koska turvallisuusuhkien ekosysteemi on monimuotoinen ja jatkuvasti vaihtaa. Siksi termiä haittaohjelma käytetään niin usein: se on täydellinen kokonaisuus kaikelle, joka yrittää vahingoittaa tietokonetta tai käyttää tietokonetta vahingoittaa sinua.

Nyt kun tiedät joistakin yleisimmistä tietokoneiden tietoturvauhista, saatat miettiä, mitä voit tehdä niistä. Paras paikka keskustelun aloittamiseen on käyttöjärjestelmien kanssa.

3. Syyttömät sivilisaatiot: käyttöjärjestelmien turvallisuus

Käytettävällä käyttöjärjestelmällä on merkittävä vaikutus haittaohjelmauhkiin, jotka sinun on oltava tietoinen, ja menetelmiin, joita voit käyttää niiden vastatoimiin. Haittaohjelmat on ohjelmoitu useimmissa tapauksissa hyödyntämään tiettyä käyttökohdetta tietyssä käyttöjärjestelmässä. Haittaohjelmat, jotka on koodattu hyödyntämään Windowsin verkkohaavoittuvuutta, eivät voi saastuttaa OS X-tietokoneita, koska verkkokoodi on paljon erilainen. Samoin viruksella, joka yrittää poistaa Windows XP -tietokoneelta löytyviä ohjaintiedostoja, ei ole mitään vaikutusta Linux-koneeseen, koska ohjaimet ovat täysin erilaisia.

Mielestäni on totta sanoa, että valitsemallasi käyttöjärjestelmällä on suurempi vaikutus tietokoneesi yleiseen tietoturvaan kuin millään muulla yksittäisellä muuttujalla. Katsotaanpa tätä silmällä pitäen nopeasti joitain yleisiä käyttöjärjestelmiä ja kuinka ne käsittelevät tietoturvaa.

3.1 Windows XP

Vuonna 2001 käyttöön otetusta Windows XP: stä tuli nopeasti Microsoftin kriittisimpiä käyttöjärjestelmiä. Sitä rakastettiin suhteellisen yksinkertaisesta käyttöliittymästään, joka tarjosi parannuksia, mutta pysyi tuttuna Windows 95: n, 98: n ja ME: n käyttäjille. Se osoittautui myös suhteellisen ohutksi uudelle Windows-käyttöjärjestelmälle, ja pystyy edelleen toimimaan vanhemmilla koneilla, jotka eivät pysty käsittelemään uudempia Windows-käyttöjärjestelmiä.

Windows XP julkaisi julkaisuhetkellä joitain merkittäviä tietoturvaparannuksia aiempiin Windows-käyttöjärjestelmiin verrattuna. Se sulki joitain tietoturva-aukkoja, jotka helpottivat sekoittamista Windows-järjestelmien kanssa käyttämällä tyhjiä verkkotilejä tai varmennusvirheitä. Windows XP: n tietoturva sai suuren lisäyksen Windows XP Service Pack 2: een Windows Security Centerin käyttöönoton myötä käyttäjien on helpompi selvittää, onko heidän Windows XP -tietokoneensa suojattu haittaohjelmien torjunnalla ja onko niissä asianmukaiset tietoturvapäivitykset asennettu.

Windows XP on kuitenkin melkein kymmenen vuotta vanha käyttöjärjestelmä, ja hakkerit ovat hyökänneet vuosien ajan säälimättömästi. Windows XP: n suosio tekee siitä ilmeisen valinnan haittaohjelmille, jotka yrittävät tartuttaa mahdollisimman monta tietokonetta. Lisäksi Windows XP: llä ei yksinkertaisesti ole pääsyä useisiin parannettuihin suojausominaisuuksiin, jotka ovat Windows 7: n vakiona.

Kaiken kaikkiaan Windows XP on tietoturvan kannalta huonoin yleisin käyttöjärjestelmä. Siltä puuttuu uusia suojausominaisuuksia, haittaohjelmia koodaavat ymmärtävät sen hyvin ja hyökkäävät usein.

3.2 Windows 7

Microsoftin uusin käyttöjärjestelmä, Windows 7, on tarkennus voimakkaasti kritisoidulle Windows Vistalle (tämän osan tiedot koskevat enimmäkseen myös Vistaa). Windows 7 ei ole yhtä helppo käyttää kuin Windows XP, mutta se tarjoaa runsaasti uusia ominaisuuksia, mukaan lukien turvallisuuteen liittyvät ominaisuudet.

Esimerkiksi Käyttäjätilien hallinta on uusi ominaisuus, joka otettiin käyttöön Vistassa ja sisältyy myös Windows 7: ään. Kun UAC saapui ensimmäisen kerran, UAC: ta pilkataan yleisesti mediassa - Apple jopa teki siitä ilmoituksen. Se on outoa, koska OS X: llä on samanlainen toimivuus ja koska UAC on erittäin tärkeä tietoturvan kannalta. Se suojaa tietokonettasi varmistamalla, että ohjelmat eivät voi saada järjestelmääsi korkeampia käyttöoikeuksia ilman lupaa. Ennen UAC: ta haittaohjelmat voivat helposti tehdä tämän, ilman että käyttäjä olisi koskaan tiennyt viisaampia.

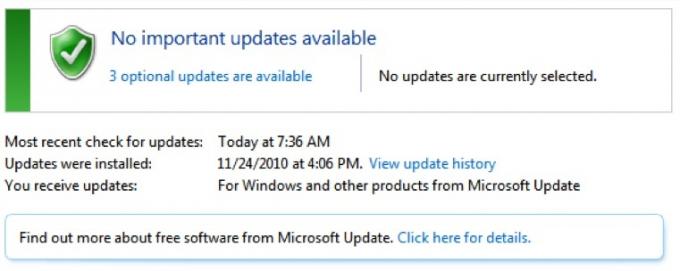

Microsoft on myös tehnyt parannuksia, jotka parantavat entisestään Windowin kykyä välittää tärkeitä tietoturvatietoja käyttäjille. Suojauskeskusta kutsutaan nyt Windows Action Centeriksi, ja se tekee paremman työn kuin koskaan aikaisemmin, kun se hankkii tärkeät päivitykset automaattisesti ja ilmoittaa käyttäjille, kun toimenpiteet on toteutettava. Tämä on ratkaisevan tärkeää, koska tunnetut tietoturvahyödykkeet, joita ei ole korjattu, ovat vastuu riippumatta haluamastasi käyttöjärjestelmästä.

Windows 7 hyötyy myös turvallisuusasenteesta, joka on huomattavasti järkevämpi kuin Microsoftin asenne Windows XP: n luomisen aikana. Tämä on selvästi nähtävissä, kun verrataan Microsoftin joutuneiden korjaamaan tietoturvahyödykkeiden määrää XP: n ensimmäisen julkaisuvuoden aikana Vistan ensimmäisen julkaisuvuoden kanssa. Windows XP: ssä oli 65 haavoittuvuutta korjattu, kun taas Windows Vistassa oli vain 36 haavoittuvuutta.

Valitettavasti haittaohjelmat kohdistavat Windows 7 edelleen suosionsa vuoksi. Windows on edelleen käyttöjärjestelmä, jota suurin osa maailmasta käyttää, joten haittaohjelmien on järkevää kohdistaa siihen. Tästä syystä Windows 7 -käyttäjät kohtaavat edelleen lukuisia tietoturvauhkia.

3.3 Mac OS X

Mac OS X tuntuu edelleen modernilta, mutta on ytimessä melko vanha käyttöjärjestelmä. Ensimmäinen versio julkaistiin vuonna 2001, joten se oli yhtä vanha kuin Windows XP. Apple kuitenkin noudattaa huomattavasti erilaista lähestymistapaa päivityksiin kuin Microsoft. Vaikka Redmondin ihmiset keskittyvät yleensä suuriin julkaisuihin, tuodaan esiin uusia käyttöjärjestelmiä joka viides tai Keskimäärin kuusi vuotta, Apple-miehistö oli päivittänyt OS X: ää kahdeksan kertaa käyttöjärjestelmän alusta alkaen release.

Nämä julkaisut sisältävät yleensä muutaman tietoturvapäivityksen, ja Apple on ansainnut maineen tarjota tietoturvaa, joka ylittää Windowsin tietoturvan. Tällä maineella on kuitenkin taipumus hajottaa lähemmin tutkittaessa. Haittaohjelmia, jotka kohdistuvat OS X: ään, on olemassa, ja Applen on korjattava tietoturvavirheet suunnilleen samalla taajuudella Microsoftin. Secunia-nimisen tietoturvayrityksen vuoden 2004 raportissa havaittiin, että edellisenä vuonna Mac OS X oli 36: n alainen haavoittuvuuksia, vain kymmenen vähemmän kuin Windows XP -, kuitenkin suurempi prosenttiosuus OS X - haavoittuvuuksista voitaisiin hyödyntää Internet. (Lähde: Techworld)

Äskettäin Apple pakotettiin julkaisemaan useita merkittäviä tietoturvakorjauksia, joista viimeisimmässä puututettiin 134 haavoittuvuuteen. (Lähde: FierceCIO).

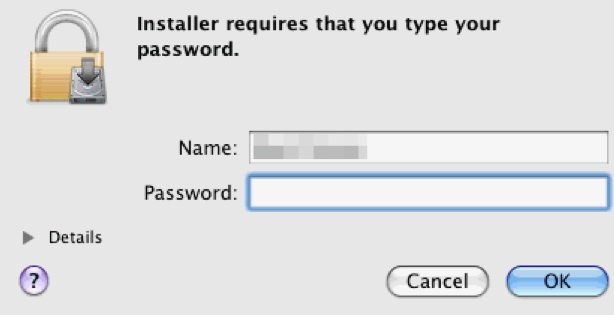

Tämä ei tarkoita, että Mac OS X ei ole suojattu. Yksi etu, joka sisältyy OS X: n UNIX-perintöön, on tarve kirjautua sisään pääkäyttäjänä tärkeiden tiedostojen ja asetusten muuttamiseksi (Windowsi UAC on lähinnä yritys jäljitellä tätä). Valitettava joukko käyttäjiä näyttää kuitenkin uskovan, että OS X on immuuni tietoturvauhille suhteellisen hämäränsä takia. Vaikka tähän on totta, OS X -tietokoneiden tietoturvauhat ovat olemassa, ja ne voivat olla yhtä vahingollisia kuin Windowsiin kohdistuvat. Mac OS X: n turvallisuutta heikentää myös pieni valikoima tietosuojaohjelmia.

3.4 Linux

Useimmat tietokoneiden omistajat eivät koskaan käytä tietokonetta, jossa on Linux. Tästä huolimatta Linux on nyt paremmin saavutettavissa kuin se on koskaan ollut aiemmin. Ilmaisia Linux-variantteja, kuten ubuntu 6 tapaa nopeuttaa GNOME-työpöytääGNOME on työpöytäliittymä, jonka saat useimmissa Linux-jakeluissa. Haluatko nopeuttaa asioita? Nämä parannukset parantavat GNOME-kokemustasi. Lue lisää ja Jolicloud Jolicloud: Käyttöjärjestelmän lataus etsimällesi Netbookille Lue lisää , tarjoaa kestävän graafisen käyttöliittymän, joka tarjoaa tietokoneelta odotettavissa olevat perustoiminnot, kuten mahdollisuuden lukea sähköpostiosoitettasi ja selata verkkoa.

Linux, kuten OS X, edellyttää, että käyttäjät kirjautuvat sisään “root” -tilille tärkeiden tiedostojen ja asetusten muuttamiseksi. Linux hyötyy turvallisuudesta myös huomattavasti hämärtymän kautta. Linux-käyttäjäkunta on pieni, ja haittaohjelmien vaikeuttamiseksi käyttäjäkunta ei tartu tiettyyn Linux-varianttiin. Vaikka taustalla oleva koodi on usein sama, Linuxin eri muunnelmiin tehdään hienovaraisia muutoksia - ja monet edistyneet Linux-käyttäjät menevät niin pitkälle, että koodittavat omia mukautettuja ominaisuuksiaan. Tämä tekee Linux-käyttäjien hyökkäyksestä vaikean ja myös turhaa ehdotuksen. Jos haluat kerätä luottokorttinumeroita, Linuxiin kohdistaminen ei ole oikea tapa.

Pöytäkone Linuxin kapealla luonteella on vaikea puhua sen turvallisuudesta. Suojaushaavoittuvuuksia on todellakin Linux-järjestelmissä, ja näitä haavoittuvuuksia ei aina korjata yhtä nopeasti kuin Windowsissa olevia haavoittuvuuksia. (Lähde: eWEEK) Tietoturvauhat vaikuttavat tosiasiallisesti Linux-käyttöjärjestelmiin harvemmin, ja uhat ovat usein vähemmän vakavia.

3.5 Yhteenveto - mikä on paras?

Kaiken kaikkiaan Mac OS X ja Linux ovat selvästi parempia kuin Windows, jos tietoturvaa mitataan sen taajuuden mukaan, jolla käyttäjät tietoturvauhkoihin vaikuttavat. Tämä ei tarkoita, että Microsoft nukkuu roolissa. Se on yksinkertaisesti maailman todellisuutta. Windows on ylivoimaisesti suosituin käyttöjärjestelmä, ja sen seurauksena haittaohjelmat koodataan yleensä kohdistamaan Windows-tietokoneisiin.

Toisaalta Windows-tietokoneilla on pääsy parempiin virustorjuntaohjelmiin, ja Windows 7: n Windows Action Centerissä ei ole vertaista. Tämä tarkoittaa, että Windows-käyttäjät tietävät todennäköisemmin tietävänsä tietoturvaongelman, kun se ilmenee, mutta yrittää sen määrittämistä on mahdotonta.

Silti syistä on mahdotonta päästä eroon siitä, että haittaohjelmat vaikuttavat todennäköisemmin Windows-käyttäjiin kuin OS X: n tai Linuxin käyttäjiin.

4. Hyvät turvatavat

4.1 Doomin sähköpostilaatikon välttäminen

Ah, sähköposti. Aikoinaan se oli useimpien haittaohjelmien ensisijainen toisintomenetelmä. Virus liitettiin sähköpostiin, naamioituna hienoon ohjelmaan tai asiakirjaan, ja lähetettiin sitten hyvillä tavoilla. Avaa sähköposti ja - bam! - olet tartunnan saanut.

Tuolloin tällainen petos vaikutti huijauksen huipulta. Nykyään tällaiset yksinkertaiset haittaohjelmien lisääntymisen ja tartunnan keinot vaikuttavat viehättäviltä - olisi kiva mennä takaisin maailmaan, jossa sähköpostin liitteiden välttäminen suojasi tietokoneesi suurimmalta osaltaan uhkia.

Roskapostisuodattimet ja automaattinen virustentorjunta on vaikeuttanut haittaohjelmien leviämistä tehokkaasti sähköpostitse ja useimmat käyttäjät tietävät nyt paremmin kuin avata liitteen tuntemattomasta lähteestä (ja jos et tiennyt paremmin - nyt sinä tehdä!)

Haittaohjelmat on kuitenkin kompensoitu käyttämällä automatisoituja uusintamenetelmiä, jotka peittävät haittaohjelmasähköpostin luotettavaksi näyttäväksi asiaksi. Esimerkiksi haittaohjelmat, jotka tartuttavat vanhempasi tietokoneen, voivat sitten lähettää heiltä sähköpostin otsikolla "Valokuvia hiljattain lomalta." Jos vanhempasi eivät olleet lomalla, kiinni todennäköisesti huijauksesta. Jokaisen vanhemmat kuitenkin menevät lomalle joskus - ja jos juuri palasi kansainväliselle matkalle, voit avata liitteen.

Nyrkkisääntö on tämä - jos liite on jotain sellaista, jota et tiennyt, että se oli tarkoitus lähettää sinulle, vahvista lähettäjällä ennen sen avaamista. Vaihtoehtoisesti voit skannata tiedoston valitsemallasi haittaohjelmien torjuntaohjelmalla. Huomaa kuitenkin, että mikään tietoturvaohjelmisto ei pysty havaitsemaan kaikkia turvallisuusuhkia.

Vaikka haittaohjelmat ovat aina ongelma, tietojenkalastelu on epäilemättä uhka, joka on tällä hetkellä kaikkein petollisin ja vaikeimmin havaittavissa. Ole aina varovainen odottamattomien sähköpostien suhteen, jotka oletettavasti tulevat pankistasi, työnantajaltasi tai muulta laitokselta. Kukaan laillinen laitos ei koskaan pyydä sinua antamaan käyttäjänimesi ja salasanasi lähettämällä sinulle sähköpostitse lähetetyn linkin!

Itse asiassa on hyvä idea koskaan avata mitään linkkejä, jotka oletettavasti lähetetään sinulle laitoksesta. Jos pankkisi ottaa sinuun yhteyttä antaaksesi esimerkiksi kuukausittaisen sähköisen tiliotteesi, näiden tietojen pitäisi olla käytettävissä siirtymällä pankin pääsivulle ja kirjautumalla sitten tiliisi.

4.2 Varovaisuuden käyttäminen turvallisessa surffauksessa

Internetissä surffailu on aina esittänyt joitain tietoturvauhkia, tosiasian, että monet käyttäjät unohtavat. Kuten sähköpostissakin, oletetaan usein olevan suojattu täydellisesti, jos vältät tiedostojen avaamista tuntemattomista lähteistä. Tarkkaavaisuus ladataksesi tiedostoja kohtaan on tietysti erittäin hyvä idea. Mutta tämä yksin ei riitä suojaamaan tietokonetta oikein.

Suurin osa turvatarkastuksista, joista sinun on huolehdittava, on olemassa joko verkkoselaimesi tai tärkeän laajennuksen, kuten Java tai Adobe Flash, tietoturvaongelmien takia. Flash-tuotteiden kaltaisten tuotteiden avulla web-kehittäjille on erittäin helppoa luoda vuorovaikutteisia verkkokokemuksia paljon enemmän kuin mitä muuten voidaan saavuttaa, mutta lisätty monimutkaisuus johtaa yleensä turvallisuuteen reikiä. Jaava 5 suosituinta Java-sovellussivustoa Lue lisää , Flash, Shockwave, ActiveX ja muut web-kehitystyökalut on parannettu kerta toisensa jälkeen turvallisuusvirheiden löytämisen jälkeen. Nämä viat eivät myöskään ole mikään naurama - jotkut niistä antavat hyökkäykselle mahdollisuuden hallita tietokonetta kokonaan houkuttamalla henkilöä verkkosivustoon haittakoodilla.

(Lähde: ESecurityPlanet)

Haitallisia verkkosivustoja löytyy harvoin Google-hakutulosten yläosista. Nämä sivustot leviävät yleensä roskapostin, satunnaisten pikaviestien ja sosiaalisen median kautta. Tämän sanottua edes luotettavasta verkkosivustosta voi joskus tulla turvallisuusuhka. Haittaohjelmat voivat saastuttaa myös web-palvelimia, ja joissakin tapauksissa tämä voi johtaa verkkosivustojen levittämiseen haittaohjelmista ilman omistajan tietämystä.

Paras suojasi kaikkia haitallisia uhkia vastaan on varmistaa, että selaimesi ja siihen liittyvät laajennukset ovat ajan tasalla - asiasta, josta keskustellaan tarkemmin tässä luvussa.

4.3 Linkkien tarkistaminen - johtavatko ne sinne, missä luulet?

On viisasta olla varovainen sähköpostien ja pikaviestien käsittelemisessä, mutta yksinkertainen napsautuksen estämiskäytäntö ei ole aina käytännöllinen linkkien suhteen. Itse asiassa on joitain sosiaalisen verkostoitumisen sivustoja - kuten Viserrys 6 parasta työkalua ajoittaa Twitter-päivitykset Lue lisää - jotka ovat suuresti riippuvaisia linkistä. Ilman linkkejä, Twitter olisi enimmäkseen turhaa.

Tämä asettaa käyttäjät epävarmaan asemaan. Yhtäältä sellainen sosiaalisen verkostoitumisen sivusto, kuten Twitter, voi olla hauskaa, ja sen avulla on helpompaa pitää välilehtiä ystävien kanssa, joiden kanssa muuten menetät yhteydenpidon. Toisaalta, yksinkertaisesti sosiaalisen verkostoitumisen sivuston käyttäminen voi asettaa sinulle lisää riskiä - ja mikä pahentaa asiaa, linkit jaetaan pienillä URL-osoitteilla, jotka ohjaavat sinut oikealle verkkosivulle.

Onneksi voit helposti löytää verkkosivun todellisen sijainnin käyttämällä verkkosivustoa, joka nostaa verhot sinulle ennen kuin napsautat linkkiä. Tykkään käyttää TrueURL mutta voit löytää samanlaisia erityyppisiä sivustoja muutamalla Google-haulla.

4.4 Ohjelmiston päivittäminen - tärkein vaihe

Suurin osa tietoturvauhista menestyy hyödynnettävissä olevien ohjelmistojen tietoturvavirheiden takia. Varovaisuus auttaa pitämään tietokoneesi poissa mahdollisesti vaarallisista tilanteista, mikä tarkoittaa, että haittaohjelmilla on vähemmän mahdollisuuksia tartuttaa tietokoneesi. Mutta se on vain puolet taistelusta. Toinen puoli ryhtyy toimiin, joilla varmistetaan, että tietokoneesi ei vaarannu, vaikka altistaisit sen tietoturvauhkille. Miten teet tämän? Varmistamalla, että tietokoneesi ohjelmistot ovat ajan tasalla.

Kuvittele, että lähdet talostasi mennä töihin. Yleensä lukitset oven, kun lähdet. Voit kuitenkin joskus unohtaa lukita oven, jolloin joku voi vain kävellä kotiisi ja rikkoa sen turvallisuutta. Kukaan ei unohda lukita ovensa tarkoituksella, mutta niin tapahtuu joka tapauksessa. Se on virhe.

Ohjelmoijat tekevät myös virheitä. Kun virhe on havaittu, se korjataan usein, samoin kuin saatat kääntyä ympäri ja mennä takaisin kotiin, jos muistat, ettet lukinnut ovesi. Jos et halua pitää ohjelmistasi ajan tasalla, et halua kääntyä ympäri ja lukita ovea. Saatat pystyä vähentämään riskiäsi sijoittamalla arvoesineet tallelokeroon, pitämällä verhot suljettuina ja asettamalla iso “BEWARE OF DOG” kyltti eturintaan. Tosiasia on kuitenkin, että ovesi on auki - ja koska et ole lukinnut sitä, kuka tahansa voi kävellä sisään.

Toivottavasti tämä osoittaa, miksi on tärkeää pitää ohjelmisto ajan tasalla. Mielestäni ohjelmistojen päivittäminen on tärkein tietoturvatapa, jota ihminen voi kehittää. On aina mahdollista, että olet yksi epäonnistuneista tietoturvavirheistä, ennen kuin tämä virhe saadaan selville ja korjataan. Useimmat yritykset reagoivat kuitenkin nopeasti nopeasti turvallisuuskysymyksiin, joten ohjelmistosi päivittäminen parantaa turvallisuutta merkittävästi.

4.5 Käytä virustorjuntaa

Tavallaan tämä kärki saattaa olla sanomattakin selvää. Olen kuitenkin puhunut useita kertoja muiden geekien kanssa, joiden mielestäni he pitivät itsensä liian viileiksi haittaohjelmien torjuntaa varten. He ovat vain huijauksia, he väittivät - et saa haittaohjelmia, jos et tee mitään tyhmää.

Tähän mennessä oppaassa olen keskustellut siitä, miksi tämä oletus on väärä. Totuus on, että haittaohjelmien torjunta ei ole yhtä helppoa kuin välttää sähköpostin liitetiedostot ja olla varovainen vierailemiesi verkkosivustojen suhteen. Kattava PC-tietoturva vaatii kokonaisvaltaista lähestymistapaa - ja joka sisältää haittaohjelmien torjuntaohjelmat, palomuurit ja muut ohjelmat. Saatavilla oleva tietoturvaohjelmisto on yhtä monipuolinen kuin uhat, joita ne suojaavat, joten katsotaanpa mitä käytettävissä on.

5. Suojamenetelmät

5.1 Haittaohjelmien torjuntaohjelmisto

Luvussa 2 tarkasteltiin erityyppisiä haittaohjelmia, jotka voivat saastuttaa tietokoneesi. Näistä uhista kolme ensimmäistä ovat haittaohjelmien torjuntaohjelmat, jotka on suunniteltu erityisesti sieppaamaan ja suojaamaan.

Markkinoilla on lukuisia haittaohjelmien torjuntatuotteita - liian monia tässä lueteltaviksi. Näillä ohjelmilla on kuitenkin yhteinen tarkoitus. Ne havaitsevat ja poistavat sitten haittaohjelmat, jotka ovat saattaneet tartuttaa tietokoneesi.

He yrittävät myös rajoittaa haittaohjelmien aiheuttamia vahinkoja "karanteenittamalla" tartunnan saaneet tiedostot heti, kun ne löydetään.

Suurimmassa osassa haittaohjelmien torjuntaa tapahtuu tämä monella tapaa. Ensimmäinen ja vanhin menetelmä on allekirjoituksen havaitseminen. Tähän havaitsemismuotoon kuuluu tiedoston skannaaminen ja koodin etsiminen, jonka tiedetään käyttävän tiettyä haittaohjelmaa. Tämä havaintomenetelmä on luotettava, mutta se ei pysty käsittelemään aivan uusia uhkia. Allekirjoitus voidaan havaita vasta sen jälkeen, kun se on lisätty haittaohjelmien torjuntaohjelman tunnettujen uhkien tietokantaan, ja uhka ei yleensä tunne ennen kuin se on jo julkaistu.

Ns. Reaaliaikainen suojaus on myös suosittu tapa haittaohjelmien sieppaamiseen. Tämä suojausmuoto ei luota allekirjoituksiin, vaan valvoo tietokoneellasi toimivien ohjelmistojen käyttäytymistä. Jos tietty ohjelma alkaa toimia omituisesti - jos se pyytää lupaa, sen ei pitäisi olla, tai yritetään tehdä muutoksia tiedostoihin, jotka ovat epätavallisia - tämä huomataan ja ryhdytään toimiin estääksesi ohjelmaa aiheuttamasta pilauksia tiedostojärjestelmässä. Eri yritykset toteuttavat ”reaaliaikaisen” suojauksen eri tavoin, mutta haittaohjelmien kaappaamisen tavoite on sama.

Toinen, uudempi havaitsemismuoto, joka on debyytannut joissain tuotteissa, kuten Panda Cloud Antivirus ja Norton Internet Security 2010, on pilvisuojaus. Tämä menetelmä keskittyy haittaohjelmien, kuten tiettyjen tiedostojen ja linkkien, alkuperään. Jos joku haittaohjelmien torjuntaa käyttävä tiedosto avaa tiedoston ja on viruksen tartuttama, tämä tiedostonimi tallennetaan uhkana ja kyseiset tiedot asetetaan saataville. Tavoitteena on estää käyttäjiä avaamasta tiedostoja tai seuraamasta linkkejä, jotka voivat sisältää tietoturvauhkan.

Kun uhka on havaittu, se yleensä asetetaan karanteeniin sen varmistamiseksi, että uhka ei leviä. Tämän jälkeen voit yrittää poistaa uhan. Haittaohjelmien torjuntaohjelmat eivät usein pysty poistamaan kaikkia havaitsemiaan uhkia, mutta tietoturvasi on yleensä vahingoittumaton niin kauan kuin uhka on karanteenissa.

Suurin osa haittaohjelmien torjuntaa koskevista valituksista koskee uusia uhkia. Haittaohjelmien torjuntaohjelmisto on tunnettu elementti, ja uusi haittaohjelma voi sen kiertää. Siksi haittaohjelmien torjuntaohjelmisto päivitetään äärimmäisen usein - uusia uhkia havaitaan jatkuvasti. Tämä ei tarkoita, että haittaohjelmien torjuntaohjelma on kuitenkin hyödytöntä. Tunnettujen uhkien lukumäärä ylittää tuntemattomat uhat.

Sinun on kuitenkin oltava varovainen ostamiesi tai lataamiesi ohjelmistojen suhteen. Kaikkien ja vähiten tehokkaiden tuotteiden välillä näyttää olevan suuri kuilu, ja innovaatioaste on korkea. Esimerkiksi Norton oli kauheaa vain muutama vuosi sitten, mutta Norton 2010 -tuotteet olivat erinomaisia. Tutustu AV-Comparatives-ohjelmaan (av-comparative.org), joka on voittoa tavoittelematon organisaatio, joka on sitoutunut objektiivisesti testaamaan tietokoneiden tietoturvatuotteita.

5.2 Palomuurit

Merkittävä osa vakavimmista tietokoneiden tietoturvauhista riippuu aktiivisesta Internet-yhteydestä toimiakseen. Kiintolevyn vioittuminen on valtava tuska kipussa, mutta voit suojautua sitä vastaan pitämällä varmuuskopion. Jos joku kuitenkin onnistuu hankkimaan luottokorttinumerosi tai muun arkaluontoisen pienen määrän henkilökohtaisia tietoja, vahinko voi kuitenkin ulottua huomattavasti tietokoneesi ulkopuolelle. Näin voi tapahtua vain, jos tietokoneellesi asennettu haittaohjelma antaa tietosi kolmannen osapuolen saataville. Tiedot välitetään yleensä helpoimmalla mahdollisella tavalla - Internetiin.

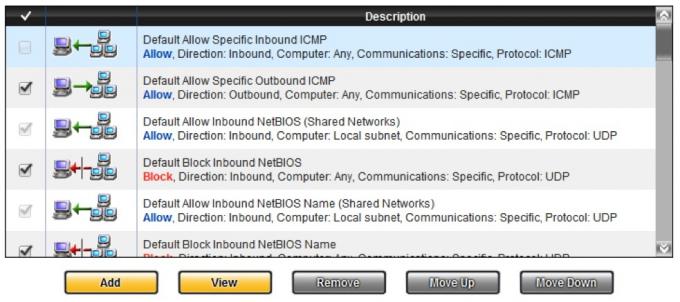

Palomuurin tehtävä on estää tämä. Palomuuri on tietokoneesi ohjelmisto, joka valvoo tietokoneellesi lähetettäviä ja tietokoneellesi lähetettyjä tietoja. Se voi valikoivasti estää tiettyjä tietoja tai se voi (yleensä) sammuttaa Internet-yhteytesi kokonaan, estääkseen tiedonkulun kokonaan.

Palomuurit ovat tärkeä osa Internet-tietoturvaa. Oikeastaan niin tärkeätä, että Windows toimitetaan oletuksena palomuurilla. Ilman palomuuria haittaohjelmat voivat siirtää tietoja vapaasti kolmansille osapuolille, ja haittaohjelmat tuottaa itsensä lähettämällä kopioita satunnaiseen I.P. osoitteet saavat todennäköisemmin pääsyn sinun PC.

Koska Windows-koneet toimitetaan nyt palomuurilla, sinun ei tarvitse ostaa kolmannen osapuolen palomuuria. Siellä on myös paljon ilmaisia vaihtoehtoja - ei vain Windowsille, vaan myös OS X- ja Linux-käyttöjärjestelmille. Tämän vuoksi Internet Security Suites -nimisiin tuotteisiin sisältyy yleensä palomuuri osana pakettia.

Palomuurin pitäminen asennettuna tietokoneellesi on erittäin suositeltavaa. Palomuuri pystyy usein rajoittamaan haittaohjelmien aiheuttamat vahingot jopa silloin, kun haittaohjelmien torjuntaohjelma ei pysty havaitsemaan tai lopettamaan uhkaa.

5.3 Rootkit-tappajat

Haittaohjelmien torjuntaohjelmien on tarkoitus havaita ja karanteenida juurikomplektit samoin kuin mikä tahansa muu haittaohjelmauhka. Juurikomiteoiden luonne vaikeuttaa kuitenkin yleensä yleistä haittaohjelmien torjuntaohjelmaa juurihakemiston havaitsemisen. Vaikka uhka havaitaan, haittaohjelmien torjuntaohjelma ei ehkä pysty poistamaan sitä, jos juurikoodi on sulautunut kriittisiin järjestelmätiedostoihin keinona välttää havaitsemista ja estää poistaminen.

Sieltä tulevat omistautuneet rootkit-tappajat. Nämä ohjelmat on erityisesti suunniteltu etsimään ja poistamaan juurihakemisto, vaikka juuripaketti puretaan kriittisiin järjestelmätiedostoihin. Ehkä tunnetuin tämän tyyppinen ohjelma on MalwareBytes Anti-Malware, josta tuli suosittu useita vuosia sitten, kun tämän hyökkäysmenetelmän uhka tunkeutui hetkeksi tekniikan uutissarakkeisiin verkko. Siitä lähtien MalwareBytes-ohjelmasta on tullut yleisempi haittaohjelmien torjuntaohjelma.

On myös lukuisia rootkit-tappajia, jotka on rakennettu poistamaan tietty rootkit. Tämä vaaditaan joskus joidenkin juurikomiteoiden monimutkaisuuden vuoksi, jotka piiloutuvat järjestelmätiedostoihin, joita ei voi muokata vahingoittamatta käyttöjärjestelmää. Ohjelmat, jotka on suunniteltu torjumaan tiettyä juurikoodia, tekevät sen yleensä palauttamalla tiedostot oletustilaan tai poistamalla varovasti juurikoodikoodiin kuuluvan koodin.

Jopa nämä ratkaisut eivät kuitenkaan aina onnistu. Jotkut IT-ammattilaiset lähestyvät rootkit-ohjelmia poltetun maan käytännöllä. Kun järjestelmä on saanut tartunnan, he mieluummin yksinkertaisesti alustavat aseman uudelleen ja asentavat käyttöjärjestelmän uudelleen. Tämä ei ole huono idea, ja se on toinen syy, miksi sinun tulisi aina pitää varmuuskopio tiedostoistasi. Kiintolevyn uudelleenmuotoilu ja käyttöjärjestelmän uudelleenasentaminen on joskus nopeampaa ja helpompaa prosessia kuin juurikoodin poistaminen.

5.4 Verkon seuranta

Ottaa kotiverkko Yhdistä kotitietokoneisiinsi mistä tahansa DynDNS: n avulla Lue lisää voi olla uskomattoman hyödyllinen. Sitä voidaan käyttää tiedostojen siirtämiseen flash-tilassa tietokoneiden välillä ja tarjota Internet-yhteys useille muille kuin PC-laitteille, kuten pelikonsoleille ja Blu-Ray-soittimille.

Verkot voivat myös olla alttiita tunkeutumiselle, mutta tietokoneiden tietoturvauhka, joka liittyy sekä haittaohjelmiin että hakkerointiin. Langattomat verkot ovat erityisen haavoittuvia, koska langaton verkko lähettää määritelmänsä mukaisesti tietoa aaltojen läpi kaikkiin suuntiin. Jos nämä tiedot ovat salattuja, ihmisten on vaikeampaa lukea - mutta salauksen hajottaminen ei ole mahdotonta.

Välilehteiden pitäminen verkossa auttaa sinua varmistamaan, että mitään outoja laitteita ei ole kytkettynä siihen. Voit yleensä tehdä tämän tarkastelemalla MAC-osoitteet Tarkista, onko langaton verkko turvassa AirSnaren avulla Lue lisää jotka on kytketty reitittimeesi ja verrataan niitä omistamien laitteiden MAC-osoitteisiin (MAC-osoite tulostetaan yleensä laitteen runkoon). MAC-osoite on kuitenkin mahdollista väärentää, ja useimmat reitittimet eivät tarjoa yksityiskohtaista lokilaitteita, jotka ovat aiemmin yhteydessä verkkoosi.

Jotkut Internet-suojaussovellukset korjaavat tämän verkonvalvontaohjelmistolla, joka voi kartoittaa verkon, antaa tietoja jokaisesta havaitusta laitteesta, ja aseta nämä tiedot verkkokartalle, joka näyttää tarkalleen, mitkä laitteet on kytketty verkkoosi ja millä tavoin ne on kytketty. Verkonvalvontaohjelmisto kykenee tyypillisesti myös rajoittamaan uusien laitteiden pääsyä, jos ne havaitaan, tai rajoittamaan verkkoon yleensä kytkettyjen laitteiden pääsyä.

Kaikki eivät tarvitse tällaista suojaa. Kiinteät kotiverkot joutuvat harvoin käyttämään sitä, ja vain yhden tietokoneen omistavat käyttäjät eivät myöskään tarvitse sitä (yksi tietokone ei tee verkkoa). Käyttäjät, joilla on langaton verkko tai suuri kiinteä verkko, toisaalta pitävät tätä ohjelmistoa hyödyllisenä.

5.5 Tietokalastelusuojaus

Kuten luvussa 2 mainittiin, tietojenkalastelu on yksi uusimmista ja vakavimmista tietokoneuhkien käyttäjien tietoturvauhista. Toisin kuin useimmat aiemmat uhat, tietojenkalastelu ei ole kohdistettu tietokoneellesi. Se on kohdistettu sinulle - tietokoneesi on yksinkertaisesti työkalu, jota käytetään rikoksen tekemiseen sinua vastaan.

Tietokalastelu toimii niin hyvin, että kalastelijoiden käyttämän petoksen laatu on usein erinomainen. Hyvät phishing-huijarit voivat luoda väärennetyn verkkopankkiportaalin, joka näyttää samanlaiselta kuin se, jota käytät yleensä pankkisi verkkosivustolla käydessäsi. Jos et kiinnitä tarkkaan huomiota, voit kirjoittaa henkilökohtaiset tietosi ajattelematta. Tarkastellaanpa sitä - meillä kaikilla on vapaapäiviä. Yksi liukuminen, kun olet palannut kotiin pitkästä työpäivästä, voi johtaa kaikenlaiseen tuhoon.

Petos ei ole koskaan täydellinen. Tietokalastelijat voivat pystyä luomaan aitoja näköisiä sähköposteja ja verkkosivustoja, mutta he eivät voi itse lähettää sähköpostia pankistasi tai käyttää samaa URL-osoitetta kuin heidän jäljittelemänsä sivusto. Ihmisille silmälle väärennetyn sähköpostiosoitteen tai URL-osoitteen erottaminen todellisesta voi olla vaikeaa - mutta ohjelmistot voivat tehdä tämän eron niin nopeasti kuin voit vilkkua.

Tietojenkalastelusuojaus on suhteellisen uusi ala, mutta useimpiin Internet-tietoturvapaketteihin sisältyy nyt tietojenkalastelun torjuntaohjelmisto. Tämän ominaisuuden hyödyllisyys on yleensä riippuvainen käyttäjän teknisestä kyvystä. Ole rehellinen - jos joku lähetti sinulle väärennetyn pankkisi verkkosivuston URL-osoitteen vaihtamalla vain yhden merkin, tarttuisitko siihen? Tiedätkö, miksi jotkut sivustot päättyvät esimerkiksi .php-tiedostoon, ja miksi se on tärkeää? Tiedätkö eron http: n ja https: n välillä?

Jos vastaus näihin kysymyksiin on kieltävä, sinun tulee ladata ilmainen tietojenkalastelun torjuntaohjelma tai harkita Internet Security Suite -sovelluksen ostamista, jossa on tietojenkalastelun torjunta. Muista vain lukea ensin ohjelmiston arvostelu. Koska tämäntyyppinen suoja on uusi, on vielä paljon tilaa innovaatioille - ja myös virheille.

6. Turvaohjelmiston valitseminen

6.1 Mitkä tuotteet tarjoavat suojan?

Edellisessä luvussa keskustelimme tärkeimmistä suojamuodoista. Tietäminen, mitä tarvitset, on yksi asia - sen löytäminen on kuitenkin toinen asia. PC-tietoturvaa ympäröivä markkinointi on osa syytä siihen, miksi kenttä voi olla niin vaikeaa maallikolle ymmärtää. Yritykset kutsuvat usein samoja ominaisuuksia eri nimillä.

Yleisimmin myytävien tietokoneiden tietoturvaohjelmistojen muoto tunnetaan viruksina. Virustorjuntatuotteita markkinoidaan yleensä sanan Antivirus ja yrityksen tuotemerkin yhdistelmällä. Norton Antivirus, McAfee Antivirus, AVG Antivirus ja niin edelleen. Virustentorjuntaohjelmat sopivat tyypillisesti haittaohjelmien torjuntaan tässä oppaassa. Virukset, troijalaiset, rootkit ja muut uhat ovat kaikki kohdistettuja. Useimmissa viruksentorjuntatuotteissa ei ole palomuuria, eikä ominaisuuksia, kuten verkonvalvonta ja tietojenkalastelusuojaus, yleensä sisälly myöskään.

Seuraava askel on Internet-tietoturvaohjelmisto. Kuten viruksentorjuntaohjelmissa, myös Internet-suojaussovelluksia myydään yleensä nimellä Internet Security yhdessä yrityksen tuotemerkin kanssa. Internet-tietoturvakomiteat sisältävät yleensä palomuurin ja tietojenkalastelun torjunnan suojauksen (jota joskus kutsutaan sen sijaan henkilöllisyyden suojaamiseksi tai henkilöllisyyden suojaamiseksi). Joissakin on myös verkkomonitori 3 parasta kannettavaa verkkoanalyysi- ja diagnostiikkatyökalua Lue lisää . Internet-suojaussovellukset voivat lisätä haittaohjelmien torjuntaominaisuuksia, joita virustentorjuntatuotteella ei ole, kuten automaattinen virustarkistus mihin tahansa tiedostoon, joka lähetetään sinulle sähköpostitse tai pikaviestinä.

Suojauksen lopullinen taso kulkee monilla nimillä. Trend Micro käyttää termiä Maksimiturva, kun taas Symantec kutsuu tuotetta Norton 360. Jos yrityksen Internet-tietoturvatuotteesta puuttui tietojenkalastelun torjuntaominaisuuksia tai verkkomonitoria, kolmannen tason tuote lisää sen yleensä. Nämä tuotteet myös yleensä edistyneet varmuuskopio-ominaisuudet, jotka on suunniteltu minimoimaan käyttöjärjestelmääsi hyökkäävän viruksen aiheuttamat vahingot.

Joten mitä sinun pitäisi ostaa? On vaikeaa antaa lopullista tuomiota, koska näiden tuotteiden ominaisuudet vaihtelevat yrityksestä toiseen. Internet-suojauspaketti kuitenkin todennäköisesti palvelee tavallista käyttäjää parhaiten. Jos et ole varma minkä tietyn yrityksen tuoteominaisuuksista, tarkista yrityksen verkkosivusto. Löydät yleensä kaavion, jossa luetellaan ominaisuudet, joita jokaisella tuotteella on ja joilla ei ole.

6.2 Vapaa vs. Maksettu turvallisuus

Tietysti keskustellaan ensin virustentorjuntaratkaisun ostamisen tarpeellisuudesta. Virustentorjuntaohjelmisto on melko edullinen, varsinkin jos odotat myyntiä. Ei ole epätavallista, että toimistokaupat luovuttavat viruksentorjuntaohjelmien kopioita kirjaimellisesti - joskus postitus-alennuksella, ja joskus ilman. Vaikka haet kopion PC-suojausohjelmasta ilmaiseksi, joudut kuitenkin maksamaan vuosimaksun. Tämä maksu on yleensä yhtä suuri kuin tuotteen vähittäismyyntihinta (MSRP).

40 dollarin maksaminen vuodessa ei ole paljoa, mutta toisaalta se on 40 dollaria, jota sinun ei ehkä tarvitse maksaa. Ilmaisia virustorjuntaratkaisuja ja palomuureja on olemassa, ja ne toimivat melko hyvin. Esimerkiksi Avast! Ilmainen virustorjunta on testattu useissa AV-Comparatives-ohjelmissa. Vaikka ilmainen virustentorjunta ei koskaan tullut ensimmäiselle sijalle, se oli kilpailukykyinen maksettujen virustentorjuntaratkaisujen kanssa. Pyynnössä olevassa virustentorjuntatesteissä se menetti vähemmän haittaohjelmanäytteitä kuin Symantecin, Trend Micro, Kaspersky ja muiden tunnettujen PC-tietoturvayritysten virustorjuntaohjelmat. (Lähde: AV-vertailut)

Ilmaiset palomuurit Kolme parasta ilmaista palomuuria Windowsille Lue lisää ovat myös saatavana. Zone Alarm -palomuuri on jo pitkään ollut suosittu, ja vaikka se on menettänyt reunansa ajan myötä, se on silti hyvä vaihtoehto. Muita vaihtoehtoja on saatavana yrityksiltä, kuten PC Tools, Comodo ja muut. Tietokalastelusuojaus ja verkottumisen seuranta ovat myös saatavana ilmaiseksi.

Tietokoneellesi on mahdollista tarjota riittävä suoja ilmaiseksi, ja sen etu on ilmeinen - sinulla on enemmän rahaa muihin asioihin. Ilmaisten virustentorjunta-, palomuuri- ja verkkovalvontaratkaisujen yhdistäminen ei kuitenkaan ole kaikkien hauskanpito-ajatus. Ilmaiset tietoturvaohjelmistot ovat myös usein vähän vähemmän kattavia kuin maksetut vaihtoehdot - todellakin, tämä on joskus tarkoituksellinen suunnittelupäätös, koska myös jotkut yritykset, jotka tarjoavat ilmaisia vaihtoehtoja, tarjoavat myös maksullisia päivityksiä. Avast! Esimerkiksi ilmainen virustorjunta voi tunnistaa ja poistaa viruksia, mutta Pro-versio sisältää paremman suojauksen verkkouhkilta.

6.3 Ihanteellinen ilmainen Internet Security Suite

Monien maksettujen PC-tietoturvavaihtoehtojen tarkastelu on tämän oppaan ulkopuolella. Kuten aiemmin todettiin, on erittäin suositeltavaa, että lukijat tarkistavat AV-Comparativesin uusimmat tiedot haittaohjelmien torjunnan tehosta. PCMag.com ja CNET ovat kaksi muuta sivustoa, jotka tarjoavat jatkuvasti hyödyllisiä arvosteluja suojausohjelmistoista.

Tietoja ilmaisista tietoturvaohjelmistoista voi kuitenkin olla hieman vaikeampaa saada, ja ilmaisella alhaisella hinnalla on vaikutusta käytettävissä olevien vaihtoehtojen yleiseen laatuun. On joitain ilmaisia vaihtoehtoja, joita en koskaan suosittelisi kenellekään. Sinun on myös oltava varovainen Googlen ja muiden hakukoneiden kautta löydettävissä vaihtoehdoissa, koska nämä eivät ole aina laillisia ohjelmia. Olemme kaikki törmänneet ponnahdusikkunoihin, jotka julistavat ”Stop! Olemme havainneet tietokoneellasi 5 virusta!!! ” Näiden mainosten mainostama ohjelmisto on yleensä haittaohjelma, joka on naamioitu tietoturvaohjelmistoksi.

Asioiden yksinkertaistamiseksi olen keksinyt kolme ilmaista ohjelmaa, jotka auttavat suojaamaan tietokoneesi monilta uhkilta.

Avast! Ilmainen virustorjunta tai Microsoft Security Essentials

Saatavana on useita päteviä ilmaisia virustorjuntaohjelmia, mutta Avast! Ilmainen viruksentorjunta tulee esiin. AV-Comparatives on testannut tämän ohjelman. Se sai Advanced + -luokituksen viimeisimmässä on-Demand-testissä ja Advanced-luokituksen viimeisimmässä proaktiivisessa testissä. Nämä arvosanat eivät olisi huonoja maksetulle ohjelmalle, ja ne ovat erinomaisia ohjelmistoille, jotka ovat saatavilla ilmaiseksi. Avast! Ilmainen virustorjunta on myös suhteellisen intuitiivinen, joten sinun ei tarvitse viettää paljon aikaa yrittääksesi tutustua ohjelmaan.

Avast suoriutuu erittäin hyvin tietoturvaohjelmistotesteissä, mutta käyttöliittymään voi olla joitain parannuksia. Microsoft Security Essentials on loistava valinta, jos haluat jotain, joka tuntuu intuitiivisemmalta. Se ei ole yhtä korkea kuin Avast AV-Comparatives -testauksissa, mutta se sai Advanced-luokituksen, joka asettaa sen tasolle monien maksettujen virustentorjuntaratkaisujen kanssa.

ZoneAlarm Free -palomuuri

ZoneAlarm oli iso juttu kymmenen vuotta sitten, kun ohjelman debyytti ensimmäistä kertaa. Tuolloin useimmat käyttäjät eivät tienneet, mikä palomuuri oli tai miksi sitä voidaan tarvita. Sittemmin monia kilpailevia ilmaisia palomuureja on tullut ja mennyt, mutta ZoneAlarm on edelleen yksi suosituimmista. Se on vahva, helppo ymmärtää palomuuri. Tarjottava lähtevä suojaus on erityisen tärkeä - tämä estää haittaohjelmia lähettämästä tietoja kolmannelle osapuolelle, jos se tartuttaa tietokoneesi. ZoneAlarm sisältää myös tietokalastelun torjuntatyökalurivin.

BitDefender-tietojen kalastelun torjunta

Jos et pidä ZoneAlarm-laitteen mukana toimitetusta tietojenkalastelun torjuntatyökalurivistä, voit kokeilla BitDefenderin vaihtoehtoa. Tämä Internet Explorerin ja Firefoxin työkalurivi tarjoaa reaaliaikaisen suojauksen verkkosivustoilta, jotka saattavat yrittää pyytää henkilökohtaisia tietojasi. Se tarjoaa myös suojan linkkejä vastaan, jotka lähetetään MSN: n tai Yahoo: n pikaviestimien kautta.

7. Valmistaudu pahimpaan - ja varmuuskopiointiin!

7.1 Varmuuskopioiden merkitys

Kattavan PC-tietoturvan toteuttaminen suojaa sinua suurimmalta osalta uhkia. Useimmat haittaohjelmat ja muut tietoturvauhat hyödyntävät tiettyä hyökkäystapaa, ja kun tiedät tämän, voit ryhtyä vastatoimiin. Silti edes paras puolustus ei ole läpäisemätön. On mahdollista, että jokaisesta syystä hyökkäät erityisen fiksujen hakkereiden kimppuun, jotka voivat ohittaa tietoturvasi ja vahingoittaa tietokonettasi. Tai sinut voi lyödä nolla päivän hyökkäys, turvallisuusuhka, joka leviää nopeasti käyttämällä aiemmin tuntematonta hyväksikäyttöä, jota ei ole korjattu.

Joka tapauksessa, on tärkeää pitää varmuuskopio kriittisistä tiedoista. Varmuuskopio on kopio tärkeistä tiedoista, jotka sijoitetaan erilliseen digitaaliseen tai fyysiseen sijaintiin. Perhekuvien kopioiminen tietokoneesi toissijaiselle kiintolevylle on yksi tapa varmuuskopioida tietoja. Valokuvien sijoittaminen CD-ROM Asenna CD- tai DVD-kuvatiedostot käytännössä kannettavan sovelluksen avulla Lue lisää ja sitten CD-levyn tallentaminen pankkilukkoon on myös esimerkki tietojen varmuuskopioinnista.

Nämä kaksi esimerkkiä ovat polaarisia vastakohtia. Yksi on erittäin helppo, mutta ei myöskään kovin turvallinen, kun taas toinen on erittäin turvallinen, mutta hankalaa. Näiden kahden ääripään välillä on harkittava monia vaihtoehtoja.

7.2 Varmuuskopiointiasetukset

Tietojen varmuuskopiointi ei ole yhtään muuta kuin tietojen kopion luomista ja sijoittamista muualle alkuperäisen sijainnin lisäksi. Yksinkertaisesti tiedostojen sijoittaminen toissijaisen sisäisen kiintolevyn kansioon on helpoin tapa varmuuskopioida tietoja. Tämä ei kuitenkaan ole kovin turvallinen. Haittaohjelmat voivat helposti saastuttaa toissijaisen aseman ja vioittaa siellä olevia tiedostoja, jos se on ohjelmoitu niin. Tämä menetelmä ei myöskään suojaa tiedostojasi pääsyltä troijalaisten kautta.

Viruksilta suojautumisen kannalta on tärkeätä eristää tietokoneesi. Mitä eristyneempi varmuuskopio on tietokoneeltasi, sitä pienempi on mahdollisuus, että haittaohjelmat pääsevät varmuuskopioon ja vahingoittavat sitä. Tätä silmällä pitäen on muutama varmuuskopiointivaihtoehto, jotka erottuvat muista.

Ulkoiset kiintolevyt

ulkoinen kovalevy 4 asiaa, jotka sinun on tiedettävä ostaessasi uutta kiintolevyä Lue lisää tai peukaloasema (jos varmuuskopioitavien tiedostojen koko on riittävän pieni) on yksinkertainen tapa luoda varmuuskopio niin kauan kuin ulkoista kiintolevyä ei ole kytketty aktiivisesti tietokoneeseen. Ulkoiset kiintolevyt tarjoavat nopean siirtonopeuden, mikä vähentää tiedonsiirtoon tarvittavaa aikaa, ja voi tallentaa valtavia määriä tietoja. Monet ulkoiset kiintolevyt ovat nyt riittävän suuria replikoimaan kaikki sisäisen kiintolevyn tiedot, mikä tekee palautuksesta mahdollisimman kivutonta.

Ulkoisen kiintolevyn pääongelma on sen plug-and-play-luonne. Ulkoisen aseman kytkeminen tietokoneeseen luo heti yhteyden, jota voidaan sitten käyttää haittaohjelmien siirtämiseen asemaan. Jos käytät ulkoista asemaa varmuuskopiointiin, suorita haittaohjelmien tarkistus tietokoneellasi ennen sen kytkemistä.

Optiset muodot

Vaikka CD- ja DVD-ROM-levyjä pidetään nykyään vanhanaikaisena tietojen varmuuskopiointitapana, ne ovat edelleen yksi turvallisimmista varmuuskopiovaihtoehdoista. Jos luot levyn vain luku -tyyppisenä, kukaan ei voi tulevaisuudessa kirjoittaa levylle lisätietoja, mikä estää haittaohjelmia pääsemästä levylle tietämättäsi. Tietysti joudut tekemään uuden levyn joka kerta, kun luot varmuuskopion, mutta CD / DVD-ROM-levyä voi ostaa 100 pakkauksen hintaan 20 dollaria useimmista elektroniikkakaupoista.

Varastointikapasiteetti on tämän valinnan rajoitus. Tavallisella CD-levyllä voi tallentaa noin 650 megatavua dataa, kun taas DVD-levyn koko on lähes 5 gigatavua. Blu-Ray, viimeisin yleinen muoto, voi tallentaa jopa 50 gigatavua kaksikerroksiselle levylle, mutta yksittäiset BD-R DL -levyt ovat 10–20 dollaria.

Online-varmuuskopio

Muutaman viime vuoden aikana on ilmestynyt joukko online-varmuuskopiopalveluita, kuten Carbonite ja Mozy. Jopa online-synkronointipalveluita, kuten Dropboxia, voidaan käyttää online-varmuuskopiointiin. Nämä palvelut tarjoavat turvallisen sijainnin muualla kuin tiedon tallennuksessa. Tämä tarjoaa korkeatasoisen tietoturvan, koska haittaohjelma tarttuu näihin tietoihin vain vähän mahdollisuuksia.

Toisaalta online-varmuuskopiointipalvelut ovat alttiita hyökkäyksille a keylogger Kuinka huijata Keylogger-vakoiluohjelmia Lue lisää tai troijalainen. Jokainen, joka löytää käyttäjänimesi ja salasanasi, voi käyttää tietojasi. Lähes kaikki online-varmuuskopiointipalvelut voivat palauttaa poistetut tiedot rajoitetun ajan, joten on epätodennäköistä, että joku pystyy tuhoamaan tiedostot pysyvästi. He voivat kuitenkin pystyä hakemaan tiedostojasi ja lukemaan ne.

Online-varmuuskopion kustannukset voivat kasvaa ajan myötä. Carboniten () varmuuskopiointisuunnitelmat ovat 54,95 dollaria vuodessa, kun taas Dropbox laskuttaa 10 dollaria kuukaudessa vain 50 gigatavun tallennustilasta.

Henkilökohtaisesti suosittelen kaksiosaista strategiaa, jossa yhdistetään ulkoinen kiintolevy TAI online-varmuuskopiointipalvelu DVD-ROM-levyihin. DVD-ROM-levyillä ei tarvitse olla kaikkia tietojasi - vain tavaroita, joita sinulla ei todellakaan ole varaa menettää, kuten yritystietoja. Jos harkitset kiintolevyä, tutustu Makeuseof.com-artikkeliimme 4 asiaa, jotka sinun on tiedettävä ostaessasi uutta kiintolevyä 4 asiaa, jotka sinun on tiedettävä ostaessasi uutta kiintolevyä Lue lisää .

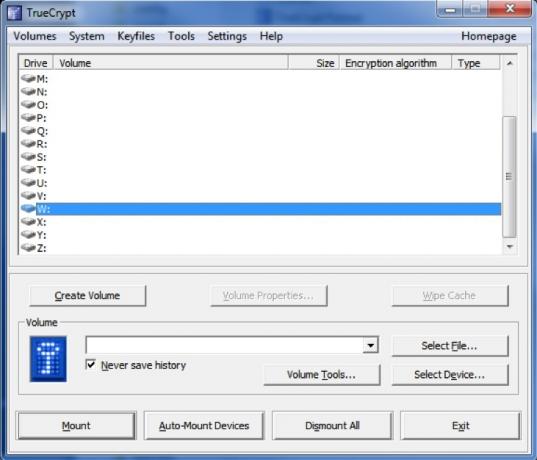

7.3 Tiedostojen suojaaminen salauksella

Toinen suojaus, jota voidaan käyttää tietojen varmuuskopiointiin ja suojaamiseen, on salaus. Salaus on tiedoston sekoitusprosessi tietyn algoritmin avulla. Kun tiedosto on salattu, sitä ei voi lukea, ellei sitä pureta antamalla oikea salasana. Salatut tiedostot voidaan poistaa, mutta niitä ei voi lukea. Useimmissa tapauksissa ne ovat turvallisia, vaikka ne siirrettäisiin tietokoneeltasi kolmannen osapuolen tietokoneelle.

salaus Viisi online-salaustyökalua yksityisyyden suojaamiseksi Lue lisää saattaa suojata tietosi haittaohjelmahyökkäyksiltä. Monet haittaohjelmahyökkäykset, jotka vahingoittavat tietokoneen tiedostoja, hyökkäävät tiettyjen muotojen tiedostoihin. Haittaohjelmat voivat korvata kaikkien sana-asiakirjojen sisällön lauseella ”Sinua on hakkeroitu !!!” esimerkiksi. Jos tiedostot ovat salattuja, tällainen muokkaaminen ei ole mahdollista. Toisaalta salaus ei estä tiedostojen poistamista kokonaan.

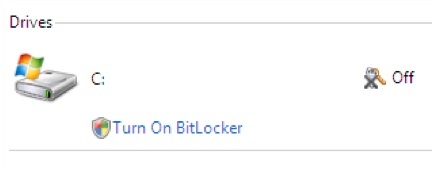

Jos ulkoinen kiintolevy on varmuuskopio tietojen menetystä vastaan, salaus on varmuuskopio tietojen varastamista vastaan. Sitä ei myöskään ole erityisen vaikea toteuttaa. Windows 7 Ultimatessa on sisäänrakennettu BitLocker-salausominaisuus, ja kuka tahansa voi ladata ja asentaa TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Kuinka tehdä salattuja kansioita, joita muut eivät voi tarkastella Truecrypt 7: llä Lue lisää ), erittäin vahva ilmaisohjelman salausohjelma.

Kaikkien ei tarvitse salata tiedostojaan. Esimerkiksi isoäitini ei tee mitään tietokoneellaan, vaan pelaa pasianssia ja lähettää sähköpostia, joten hän ei tarvitse salausta. Salaus suositellaan käyttäjille, jotka tallentavat arkaluontoisia tietoja tietokoneelleen pitkään. Esimerkiksi, olisi hyvä idea salata aiemmat verotiedot, jos säilytät niistä kopioita tietokoneellasi. Näiden tiedostojen tiedot olisivat erittäin hyödyllisiä henkilöllisyysvarasta.

7.4 Kuinka usein minun pitäisi varmuuskopioida?

Ensimmäinen askel on ostaa jotain, jota voidaan käyttää varmuuskopiointiin. Toinen vaihe on tietojen varmuuskopiointi. On tavallista, että käyttäjät tekevät tämän kerran ja unohtavat sitten tehdä sen uudestaan. Tämän seurauksena haittaohjelmahyökkäyksen jälkeen heidän palauttamat tiedot eivät ole enää merkityksellisiä, ja paljon menetetään.

Varmuuskopio, jonka avulla sinun pitäisi varmuuskopioida, riippuu suuresti tietokoneesi käytöstä. Perhe-PC, jota ei käytetä tärkeiden tiedostojen tallentamiseen ja joka sisältää harvoin arkaluontoisia tietoja, voi tehdä sen kuukausittaisen aikataulun avulla. Toisaalta kotitoimistotietokone, jota käytetään säännöllisesti asiakastietojen käsittelemiseen, hyötyisi viikoittaisesta tai jopa päivittäisestä varmuuskopiosta.

Jos noudatat aikaisemmin suosittelemaa kaksivaiheista lähestymistapaa, helppo varmuuskopioinnin ei pitäisi olla vaikeaa. Suurimmassa osassa ulkoisia kiintolevyjä ja online-varmuuskopiointipalveluja on helppo ohje varmuuskopioida tietoja, joiden pitäisi tehdä varmuuskopioinnista nopeaa ja kivutonta. Jos olet ostanut jommankumman näistä varmuuskopioratkaisuista, suosittelen varmuuskopioiden tekemistä viikoittain tai kuukausittain.

Muista kuitenkin käyttää optista varmuuskopiota tärkeimpiin tietoihisi. Tämä voi tapahtua harvemmin - sanotaan esimerkiksi kerran kuukaudessa tai harvemmin. Itse asiassa perheen tietokone voi joutua tekemään tämän tyyppisiä varmuuskopioita vain vuosittain. Mielestäni verokauden jälkeen on yleensä parasta, koska perheet käärittävät usein edellisen vuoden kirjanpidon verojen valmistuttua.

Muista - vanhentunut varmuuskopio on turha varmuuskopio. Tässä suositellut aikataulut ovat yleisiä. Käytä parhainta arviointiasi ja mieti, mitä tapahtuisi, jos menetät pääsyn tiedostoihisi. Jos olet tallentanut uuden tiedoston, jota et yksinkertaisesti voi kadottaa, on aika tehdä varmuuskopio. Monet yliopisto-opiskelijat jakavat ajatuksiani tästä. Mikään ei ole pahempaa kuin se, että joudut tekemään uudelleen työtä, joka on menetetty haittaohjelmahyökkäyksen vuoksi.

8. Toipuminen haittaohjelmista

Haittaohjelmia tapahtuu. Jos olet tietoinen tietokoneesi turvallisuudesta ja olet hieman onnekas, sinun ei tarvitse koskaan käsitellä tietokoneesi haltuunottoa tai vahingoittaa tiedostojasi. Jos haittaohjelmat ovat kuitenkin vahingoittaneet sinua, kaikki ennaltaehkäisy maailmassa tekee vain vähän. On aika siirtyä sen sijaan palautustilaan - puhdistaa haittaohjelman aiheuttaman sotkun jälkeen.

8.1 Tietokoneen palauttaminen

Haittaohjelmahyökkäyksestä saatava hyötykuorma voi vaihdella huomattavasti. Jotkut haittaohjelmat yrittävät yksinkertaisesti asentaa bloatware Revo Uninstaller -laite etsii bloatware-ohjelmiston Lue lisää ohjelmoi tai muuta muutamaa järjestelmäasetusta, kun taas muut haittaohjelmat tekevät tietokoneesta täysin käyttökelvottoman. Vahinkojen taso ilmeisesti sanelee vastauksen.

Jos epäilet tai tiedät, että olet joutunut haittaohjelmien varalta, mutta tietokoneesi toimii edelleen, voit yrittää poistaa haittaohjelman haittaohjelmien torjuntaohjelmalla. Haittaohjelmat yrittävät usein estää ohjelmien asennuksen, jotka saattavat poistaa sen, mutta tämä on kuvan arvoinen. Haittaohjelmat, kuten PC-tietoturva, eivät ole täydellisiä. Vaikka sen on tarkoitus reagoida sen poistamisyrityksiin, se ei välttämättä vastaa asianmukaisesti tai ei ehkä pysty käsittelemään äskettäin päivitettyjä haittaohjelmien torjuntaohjelmia.

Voit myös yrittää poistaa haittaohjelman manuaalisesti. Tämä oli aiemmin erittäin tehokasta, mutta se on entistä vaikeampaa haittaohjelmien kehittyessä. Jotta voit tehdä tämän, sinun on ensin selvitettävä, missä haittaohjelma tosiasiallisesti sijaitsee. Haittaohjelmien torjuntaohjelma voi ehkä osoittaa sinut siihen, tai voit löytää sijainnin tutkimalla tietokoneellasi käynnissä olevia ohjelmia tehtävähallintaohjelman avulla. Kun olet löytänyt rikoksentekijän, poista se. Joissain tapauksissa voit pystyä tekemään tämän helposti, mutta useimmissa tilanteissa joudut käynnistämään järjestelmän diagnoositilassa, kuten Windowsin vikasietotila Kuinka aloittaa Windowsin vikasietotilassa ja sen käyttötavoissaWindows-käyttöjärjestelmä on monimutkainen rakenne, joka isännöi paljon prosesseja. Kun lisäät ja poistat laitteistoa ja ohjelmistoja, voi ilmetä ongelmia tai ristiriitoja, ja joissain tapauksissa niistä voi tulla erittäin ... Lue lisää . Silloinkin manuaalinen poistaminen on usein vaikeaa tai mahdotonta.

Jos haittaohjelmahyökkäyksestä aiheutuvat vauriot ovat vakavampia, paras ratkaisu on maastunut lähestymistapa. Alusta kiintolevy uudelleen, asenna käyttöjärjestelmä uudelleen ja korvaa tiedostot varmuuskopiosta. Tämä voi viedä tunnin tai kaksi ajasta, ja on selvästi kipua pakaraan. Tästä huolimatta tämä toipumismenetelmä on usein nopeampaa kuin yritetään metsästää ja poistaa kaiken, mikä on saastunut. Se on myös kiistatta turvallisempi. Vaikka uskot, että olet onnistunut poistamaan haittaohjelman tartunnan, et voi olla varma, että olet tehnyt niin. Haittaohjelmien on aivan liian helppo piiloutua kriittisiin järjestelmätiedostoihin tai naamioida itsensä viattomaksi suoritettavaksi tiedostoksi.

8.2 Identiteettisi suojaaminen

Tietysti jotkut tässä oppaassa hahmotelluista tietoturvauhkista eivät hyökätä tietokoneesi lainkaan. Tietokalasteluhyökkäykset voivat aiheuttaa melko vähän vahinkoa vahingoittamatta elektroniikkaasi ja haittaohjelmia onnistuneesti koukkujensa kynnet tietokoneeseen lisäävät tuntemattoman osapuolen mahdollisuuksia saada henkilökohtainen tieto tiedot.

Jos huomaat koskaan, että tietokoneesi on onnistuneesti tartunnan haittaohjelma, sinun on palautettava nopeasti kaikki salasanasi toiselta tietokoneelta. Tähän kuuluvat pankkiportaalit, sähköpostitilit, sosiaalisen verkostoitumisen sivustot jne. Haittaohjelmilla ei ole vaikeaa kirjata tällaisia tietoja, kun kirjoitat niitä, ja sinun ei pitäisi aliarvioida sitä, mitä henkilö voi tehdä näillä tileillä. Esimerkiksi sosiaalisen median tilin hallinnan menettäminen voi vahingoittaa henkilökohtaisia suhteitasi tai vaarantaa ystäviä ja perhettä, koska tiliäsi voidaan käyttää haittaohjelmien levittämiseen.

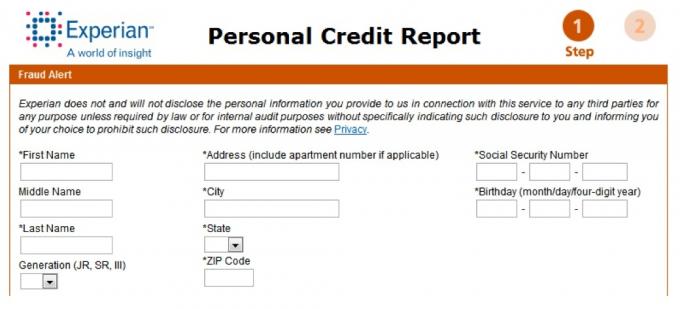

Tämän suoritettuaan seuraava askel on lainata petosvaroitus. Kolme suurta luottolaitosta, Equifax, Experian ja Transunion, voivat laittaa turvahälytyksen tai jäädyttää luottotietosi. Tämä vaihe estää muita hankkimasta luottoraporttiasi, joka lopettaa useimmat yritykset hankkia luottoa nimesi kautta. On myös viisasta puhua petosten torjuntaa käsittelevän osaston kanssa kaikista luottokorteista, joita olet käyttänyt verkossa aiemmin. Monet luottokorttiyhtiöt tarjoavat samanlaisen palvelun, joka estää korttisi käyttöä rajoitetun ajan. Ota yhteyttä pankkiisi, jos kyseessä on pankkikortti.

Viimeinkin ota yhteyttä sosiaaliturvahallintoon, jos uskot SSN-osoitteesi vaarantuvan. Huomaa, että nämä esimerkit koskevat kotimaani, Yhdysvaltoja. Muiden kansakuntien lukijoiden on otettava yhteyttä kansakuntien organisaatioihin.

Jos henkilöllisyysvarkauksia tapahtuu, sinun on toimittava mahdollisimman nopeasti. Ota yhteyttä asianmukaiseen yritykseen tai pankkiin ja pyydä ottamaan yhteyttä petosten ehkäisyyn. Kerro heille, että luvatonta toimintaa on tapahtunut, ja muista kysyä kirjallinen kopio kirjeenvaihdosta. Et halua, että sinulta kielletään petostentorjunta, koska ensimmäinen puhunut henkilö unohti kirjautua keskusteluosi.

On myös tärkeää lähettää poliisiraportti, jos henkilöllisyysvarkauksia tapahtuu. On epätodennäköistä, että poliisi kykenee vangitsemaan tekijän tai edes yrittämään, mutta poliisikertomuksen tekeminen helpottaa vilpillisten maksujen poistamista luottoraportistasi tai -kortiltasi. Vaikka suurin osa poliisilaitoksista on alttiita poliisikertomuksen jättämiselle, saatat joskus löytää sellaisen, joka ei näytä pitävän tätä tärkeänä. Jos näin tapahtuu, ota yhteyttä alueesi toiseen lainvalvontavirastoon. Jos aloitit ottamalla yhteyttä esimerkiksi kaupungin poliisiin, yritä ottaa sen sijaan yhteyttä läänin poliisiin.

8.3 Tulevien ongelmien estäminen

Kun olet poistanut haittaohjelman tai asentanut käyttöjärjestelmän uudelleen, olet suorittanut due diligence -kohdan Mitä tulee henkilökohtaisten tietojen suojaamiseen, seuraava askel on varmistaa, että sinun ei tarvitse kohdata asiaa uudelleen.

Tyypillisesti tämä on yksinkertainen asia niiden alueiden tunnistamiseksi, joilla tietokoneesi tietoturva voi käyttää jonkin verran nousua, ja niiden korjaamiseen. Toivottavasti tämä opas on antanut sinulle hyvän käsityksen tietokoneesi suojaamiseksi. Tässä on nopea tarkistusluettelo muistuttaaksesi sinua.

1. Asenna haittaohjelmien torjuntaohjelma

2. Asenna palomuuri

3. Asenna tietojenkalastelun torjuntaohjelmisto

4. Asenna verkkomonitori

5. Päivitä kaikki ohjelmistot, käyttöjärjestelmäsi mukaan lukien, uusimpaan versioon

6. Luo varmuuskopio tärkeistä tiedoista

Et tietenkään ole saanut haittaohjelmia tartunnan, koska olet tehnyt virheen. Oikeat haittaohjelmat saattavat sinut yksinkertaisesti kohdistaa väärään aikaan, tai fiksu hakkeri on saanut sinut suoraan iskunsa päälle. Tämä ei kuitenkaan tarkoita, että ehkäisy on hyödytöntä - se tarkoittaa vain sitä, että olit aiemmin epäonninen.

9. johtopäätös

9.1 Yhteenveto ongelmista

Olemme koskettaneet paljon tämän oppaan tietoja. Olemme puhuneet haittaohjelmauhkista, huijauksista, tarvitsemista haittaohjelmien torjuntaohjelmista, ilmaisohjelmien vaihtoehdoista ja muusta. Tämä on paljon tietoa, joka sulautetaan kerralla, mutta haluaisin vahvistaa kolme asiaa.

1. On tärkeää suojata tietokoneesi turvallisuus. Kuten olen aiemmin todennut, käyttäjiä on edelleen, jotka ovat vakuuttuneita siitä, että "terveen järjen" käyttö suojaa tietokonetta riittävästi. Näin ei yksinkertaisesti ole. Haittaohjelmauhka on mahdollista hyökätä tietokoneeseen ilman käyttäjän toimia, ja jotkut tietojenkalasteluhuijauksissa käytetyistä petoksista on erittäin vaikea havaita.

2. On mahdotonta suojata tietokonetta kaikilta tietoturvauhilta koko ajan. Haittaohjelmien torjuntaohjelmien, palomuurien ja muun suojauksen käyttö vähentää vain ongelman mahdollisuutta. Täydellinen immuniteetti ei ole mahdollista. Siksi on tärkeää pitää nykyinen varmuuskopio tärkeistä tiedoista.

3. Sinun ei tarvitse kuluttaa mitään tietokoneiden tietoturvaohjelmistoihin, mutta tietokoneesi turvaaminen on yleensä helpompaa korkealaatuisella maksetulla tuotteella. (Huomaa: Kaikki maksetut tietokoneiden tietoturvaohjelmistot eivät ole rahan arvoisia. Muista lukea arvosteluja ennen ostamista.) Jos olet keskivertokäyttäjä, käytettävissä olevat tietoturvaohjelmistot voivat hämmentää sinua. Varmista, että ymmärrät mitä tahansa lataamasi tai ostamasi ratkaisua.

Olisi hienoa elää maailmassa, jossa tietokoneiden turvallisuus oli yksinkertaista. Se ei kuitenkaan ole todellisuutta, ja tietokoneiden turvallisuuteen liittyvät kysymykset todennäköisesti kasvavat monimutkaisemmiksi. Ajan myötä tekniikat, joita käyttäjät, jotka haluavat sijoittaa haittaohjelmia tietokoneellesi, monimutkaistuvat. Tämä ei tarkoita, että sinun pitäisi pelätä, mutta se tarkoittaa, että sinun on oltava ajan tasalla nykyisistä PC-tietoturvatrendeistä ja (jälleen kerran) pidettävä tärkeiden tietojen nykyinen varmuuskopio.

9.2 Huomautus mobiiliuhkista

Tämä opas koskee tietokoneiden suojausta. Toistaiseksi tietokoneet tunnistetaan laajasti pöytätietokoneiksi, kannettaviksi ja verkkokirjoiksi. Uudet laitteet, kuten iPhone ja Android-älypuhelimet, ovat kuitenkin muuttamassa tapaa, jolla tarkastelemme tietokoneiden turvallisuutta. Toistaiseksi näihin laitteisiin on kohdistettu vain kourallinen tietoturvauhkia, mutta näyttää siltä, että näille laitteille olisi tilaa. hyödynnettäviä laitteita, ja ottaen huomioon niiden suosion, on todennäköisesti vain ajan kysymys, ennen kuin niistä tulee yleisiä haittaohjelmia kohde.

Näiden laitteiden uhat voivat myös olla uhka tietokoneellesi olettaen, että yhdistät laitteen, kuten useimmat ihmiset, jossain vaiheessa laitteen tietokoneeseen. Mobiililaitteiden suojausta koskeva tutkimus on vielä alkuvaiheessa, ja vaikka haittaohjelmien torjuntaan on olemassa joitain ohjelmia, niiden hyödyllisyyttä ei tunneta täysin. Joka tapauksessa on viisasta käsitellä näitä laitteita varoen kuin kohteleisit tietokonetta. Saitko odottamattoman sähköpostiviestin pankistasi? Jätä se yksin, kunnes voit tarkastella sitä tietokalastelun torjunnalla varustetulla tietokoneellasi. Älä lataa tuntemattomia tiedostoja ja käy myös verkkosivustoilla, joista et tunne.

9.3 Lisälukema

- 2 sovellusta, joiden avulla voit helposti luoda verkon palomuurisääntöjä Ubuntulle Kaksi sovellusta, joiden avulla voit helposti luoda verkkopalomuurisääntöjä Ubuntulle Lue lisää

- 2 ilmaista virustorjuntaohjelmaa Mac OS X: lle 10 parasta ilmaista virustorjuntaohjelmaaRiippumatta siitä, mitä tietokonetta käytät, tarvitset virustorjunta. Tässä ovat parhaat ilmaiset virustorjuntatyökalut, joita voit käyttää. Lue lisää

- 3 ilmaista palomuuria Windowsille Kolme parasta ilmaista palomuuria Windowsille Lue lisää

- 3 älykästä vinkkiä pitämään tietokoneesi turvassa, kun lataat tiedostoja verkossa 3 älykästä vinkkiä pitämään tietokoneesi turvassa, kun lataat tiedostoja verkossa Lue lisää

- 3 työkalua virustentorjunta- / vakoiluohjelmaohjelman testaamiseen 3 työkalua AntiVirus / Spyware -ohjelman testaamiseen Lue lisää

- 4 tietoturvaelementtiä, joita virustorjuntaohjelmat eivät suojaa 4 tietoturvaelementtiä, joita virustorjuntaohjelmat eivät suojaa Lue lisää

- 7 välttämätöntä tietoturvalatausta, joka sinun on asennettava 7 välttämätöntä tietoturvalatausta, joka sinun on asennettava Lue lisää

- 7 suosituinta palomuuriohjelmaa, jotka on otettava huomioon tietokoneesi turvallisuuden kannalta 7 suosituinta palomuuriohjelmaa, jotka on otettava huomioon tietokoneesi turvallisuuden kannaltaPalomuurit ovat ratkaisevan tärkeitä nykyaikaisen tietoturvan kannalta. Tässä ovat parhaat vaihtoehtosi ja mikä sopii sinulle. Lue lisää

- 10 ladattavaa ilmaista tietoturva- ja tietokonehoito-ohjelmaa 10 eniten ladattua ilmaista tietoturva- ja tietokonehoito-ohjelmaa Lue lisää

- BitDefender Rescue CD poistaa virukset, kun kaikki muu epäonnistuu BitDefender Rescue CD poistaa virukset, kun kaikki muu epäonnistuu Lue lisää

- Hallitse Windows-palomuuria paremmin Windows 7 -palomuuriohjauksella Hallitse Windows-palomuuria paremmin Windows 7 -palomuuriohjauksella Lue lisää

- Julkiset tietokoneet tehtiin turvallisiksi - tietoturvatyökalut ja -vinkit Julkiset tietokoneet tehtiin turvallisiksi - tietoturvatyökalut ja -vinkit Lue lisää

Opas julkaistu: huhtikuu 2011

Matthew Smith on Portland Oregonissa asuva freelance-kirjailija. Hän kirjoittaa ja editoi myös Digital Trends -lehteä.