Mainos

Tor on yksi tehokkaimmista työkaluista yksityisyyden suojaamiseksi Internetissä. Mutta kuten viime vuosina on havaittu, Torin voimalla on rajoitteita. Tänään tarkastelemme miten Tor toimii, mitä se tekee ja mitä ei tee ja kuinka pysyä turvassa sitä käytettäessä.

Tutustu tapaihin, joilla voit pysyä turvassa roistoilta tai huonoilta Tor-poistumissolmuilta.

Tor pähkinänkuoressa: Mikä on Tor?

Tor toimii näin: Kun lähetät viestin Torin kautta, se lähetetään satunnaisella kurssilla koko Tor-verkon alueella. Se tekee tämän käyttämällä sipulin reititykseen kutsuttua tekniikkaa. Sipulin reititys on vähän kuin kirjekuoressa suljetun viestin lähettäminen, jokainen lukitaan riippulukolla.

Jokainen verkon solmu purkaa viestin salauksen avaamalla uloimman kirjekuoren lukeaksesi seuraavan määränpään, ja lähettämällä sitten suljetut (salatut) sisäkuoret seuraavaan osoitteeseen.

Seurauksena on, että yksittäinen Tor-verkon solmu ei näe useampaa kuin yhtä linkkiä ketjussa, ja viestin polusta tulee erittäin vaikea jäljittää.

Loppujen lopuksi viestin on kuitenkin päätyttävä jonnekin. Jos kyse on Tor-piilotetusta palvelusta, tietosi pysyvät Tor-verkon sisällä. Tor-piilotettu palvelu on palvelin, jolla on suora yhteys Tor-verkkoon ja jolla ei ole yhteyttä tavalliseen Internetiin (joskus kutsutaan tyhjennykseksi).

Mutta jos käytät Tor-selainta ja Tor-verkkoa puhtaaksi tyhjennykseen, se muuttuu hieman monimutkaisemmaksi. Liikenteesi on mentävä poistosolmun läpi. Poistumissolmu on erityinen Tor-solmun tyyppi, joka välittää Internet-liikenteesi takaisin clearnet-verkkoon.

Vaikka suurin osa Torin poistosolmuista on hienoja, jotkut aiheuttavat ongelman. Internet-liikenteesi on haavoittuva snooppumiseen poistosolmusta. Mutta on tärkeää huomata, että se on kaukana kaikista. Kuinka paha ongelma on? Voitko välttää haitallisia poistosolmuja?

Kuinka kiinni Bad Tor -poistosolmuista

Ruotsalainen turvallisuustutkija kehitti nimeä ”Chloe” kehittämällä tekniikan, joka temppuja korruptoituneita Tor-poistosolmuja paljastamaan itsensä [Internet-arkiston linkki; alkuperäinen blogi ei ole enää aktiivinen]. Tekniikka tunnetaan hunajapotina, ja näin se toimii.

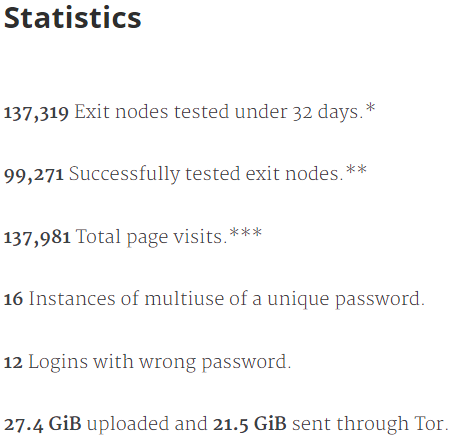

Ensinnäkin Chloe perusti verkkosivustoon, joka käyttää laillisen näköistä verkkotunnusta ja verkkosuunnittelua toimimaan kärpänä. Tätä testiä varten Chloe loi verkkotunnuksen, joka muistuttaa Bitcoin-kauppiaata. Sitten Chloe latasi luettelon kaikista tuolloin aktiivisista Tor-poistosolmuista, kirjautui Toriin ja käytti kutakin Tor-poistussolmua vuorotellen kirjautuakseen sivustoon.

Tulosten pitämiseksi puhtaina hän käytti ainutlaatuista tiliä jokaiselle kyseiselle poistosolmulle (noin 1 400 tutkimuksen ajankohtana).

Sitten Chloe istui takaisin ja odotti kuukauden. Kaikki poistosolmut, jotka yrittivät varastaa kirjautumistietoja poistuvasta Tor-liikenteestä, näkisivät yksilölliset kirjautumistiedot, varastavat käyttäjänimen ja salasanan ja yrittävät käyttää niitä. Honeypot Bitcoin -kauppiasivusto merkitsisi kirjautumisyritykset ja tekisi huomautuksen.

Koska jokainen käyttäjänimi- ja salasanayhdistelmä oli ainutlaatuinen jokaiselle poistosolmulle, Chloe paljasti nopeasti useita haitallisia Tor-poistosolmuja.

1400 solmusta 16 yritti varastaa kirjautumistiedot. Se ei näytä monilta, mutta edes yksi on liikaa.

Ovatko Tor-poistosolmut vaarallisia?

Chloen Tor-poistosolmun hunajapotin kokeilu oli valaiseva. Se havainnollistaa, että haitalliset Tor-poistosolmut käyttävät tilaisuutta käyttää kaikkia hankkimiaan tietoja.

Honeypot-tutkimuksessa poimittiin tässä yhteydessä vain Tor-poistosolmuja, joiden operaattorit ovat kiinnostuneita nopeasti varastamaan muutama Bitcoin. Sinun on otettava huomioon, että kunnianhimoisempi rikollinen ei todennäköisesti ilmestyisi niin yksinkertaisessa hunajapotissa.

Kyseessä on kuitenkin vahingon osoittaminen, jonka pahantahtoinen Tor-poistosolmu voi mahdollisuuden vuoksi tehdä.

Vuonna 2007 turvallisuustutkija Dan Egerstad suoritti kokeiluna viittä vaarannettua Torin poistosolmua. Egerstad sai nopeasti hallussaan kirjautumistiedot tuhansille palvelimille ympäri maailmaa - mukaan lukien palvelimet, jotka kuuluvat Australian, Intian, Iranin, Japanin ja Venäjän suurlähetystöihin. Ymmärrettävästi näiden mukana tulee valtava määrä erittäin arkaluontoisia tietoja.

Egerstad arvioi, että 95% hänen Tor-poistosolmujensa läpi kulkevasta liikenteestä oli salaamattomana käyttämällä tavanomaista HTTP-protokollaa, mikä antoi hänelle täydellisen pääsyn sisältöön.

Postitettuaan tutkimuksensa verkkoon, Ruotsin poliisi ajoi Egerstadin ja pidätti hänet. Hän väittää, että yksi poliiseista kertoi hänelle, että pidätys johtui vuotoa ympäröivistä kansainvälisistä paineista.

5 tapaa välttää haitallisia torin poistosolmuja

Ulkomaiset valtiot, joiden tiedot olivat vaarantuneet, tekivät perusvirheen; he ymmärsivät väärin miten Tor toimii ja mihin se on tarkoitettu. Oletuksena on, että Tor on päästä päähän -salaustyökalu. Se ei ole. Tor tekee nimettömäksi selaimesi ja viestin alkuperän, mutta ei sisältöä.

Jos käytät Toria selaamaan tavallista Internetiä, poistosolmu voi snoop selailuistunnossa. Tämä tarjoaa voimakkaan kannustimen häikäilemättömille ihmisille perustaa poistumissolmuja vain vakoilun, varkauden tai kiristyksen vuoksi.

Hyvä uutinen on, että on olemassa joitain yksinkertaisia temppuja, joita voit käyttää yksityisyytesi ja tietoturvasi suojaamiseen Toria käytettäessä.

1. Pysy DarkWebissä

Helpoin tapa pysyä turvassa huonoilta poistosolmuilta ei ole käyttää niitä. Jos pidät Tor-piilotettujen palvelujen käyttämisestä, voit pitää kaiken viestintosi salattuna, poistumatta koskaan clearnetistä. Tämä toimii hyvin kun mahdollista. Mutta se ei ole aina käytännöllistä.

Koska Tor-verkko (jota joskus kutsutaan ”tummaksi verkkoksi”) on tuhansia kertoja pienempi kuin tavallinen internet, et aina löydä etsimääsi. Lisäksi, jos haluat käyttää mitä tahansa sosiaalisen median sivustoa (bar Facebook, joka ylläpitää Tor-sipulipaikkaa Kuinka selata Facebookia Torin yli 5 vaiheessaHaluatko pysyä turvassa, kun käytät Facebookia? Sosiaalinen verkosto on avannut .onion-osoitteen! Näin voit käyttää Facebookia Torissa. Lue lisää ), käytät poistosolmua.

2. Käytä HTTPS: ää

Toinen tapa tehdä Tor turvallisemmaksi on käyttää päästä päähän -salaus. Enemmän kuin koskaan sivustoja käytetään HTTPS: ää tietoliikenteen suojaamiseen Google tekee HTTPS: stä Chromen oletusasetuksenKoska yli puolet kaikista verkkosivustoista on nyt salattuja, on aika ajatella HTTPS: ää oletusvaihtoehtona eikä poikkeuksena. Se on ainakin Googlen mukaan. Lue lisää vanhan, epävarman HTTP-standardin sijaan. HTTPS on Torissa oletusasetus sitä tukeville sivustoille. Huomaa myös, että .onion-sivustot eivät käytä HTTPS: ää vakiona, koska Tor-verkon sisäinen viestintä, Tor-piilotettujen palvelujen käyttäminen, on luonteeltaan salattua.

Mutta jos otat HTTPS: n käyttöön, kun liikenteesi poistuu Tor-verkosta poistosolmun kautta, ylläpidät yksityisyyttäsi. Tutustu Electronic Frontier Foundation -säätiöön Tor- ja HTTPS-interaktiivinen opas ymmärtää enemmän siitä, kuinka HTTPS suojaa Internet-liikennettäsi.

Joka tapauksessa, jos muodostat yhteyden tavalliseen verkkosivustoon Tor-selaimen avulla, varmista, että HTTPS-painike on vihreä, ennen kuin lähetät arkaluontoisia tietoja.

3. Käytä nimettömiä palveluita

Kolmas tapa parantaa Tor-turvallisuuttasi on käyttää verkkosivustoja ja palveluita, jotka eivät itse ilmoita toiminnastasi. Se on helpommin sanottavaa kuin tällä hetkellä tehdään, mutta muutamalla pienellä mukautuksella voi olla merkittävä vaikutus.

Esimerkiksi vaihtaminen Google-hausta DuckDuckGo -sovellukseen vähentää jäljitettävän tiedon jalanjälkeä. Siirtyminen salattuihin viestipalveluihin, kuten Ricochet (jonka voit reitittää Tor-verkon yli), parantaa myös nimettömyyttäsi.

4. Vältä henkilökohtaisten tietojen käyttöä

Sen lisäksi, että käytät työkaluja nimettömyysasi, sinun tulisi myös välttää lähettämästä tai käyttämästä Tor-palveluun liittyviä henkilökohtaisia tietoja. Torin käyttäminen tutkimukseen on hienoa. Mutta jos harjoittelet foorumeita tai olette tekemisissä muiden Tor-piilotettujen palveluiden kanssa, älä käytä henkilökohtaisia tietoja.

5. Vältä kirjautumisia, tilauksia ja maksuja

Sinun tulisi välttää sivustoja ja palveluita, jotka vaativat sisäänkirjautumista. Tarkoitan tässä sitä, että kirjautumistietojesi lähettämisellä haitallisen Tor-poistosolmun kautta voi olla vakavia seurauksia. Chloen hunajaruukku on täydellinen esimerkki tästä.

Lisäksi, jos kirjaudut palveluun Torilla, saatat hyvinkin alkaa käyttää tunnistettavia tilitietoja. Esimerkiksi, jos kirjaudut tavalliseen Reddit-tiliisi Torilla, sinun on harkittava, onko sinulla jo siihen liittyviä tunnistetietoja.

Samoin Facebook-sipulisivusto lisää tietoturvaa ja yksityisyyttä, mutta kun kirjaudut sisään ja postit tavallisella tiliä, se ei ole piilotettu, ja kuka tahansa voi seurata sitä (vaikka he eivät voisi nähdä sijaintisi, jonka lähetit alkaen).

Tor ei ole taikuutta. Jos kirjaudut sisään tilille, se jättää jäljen.

6. Käytä VPN: tä

Käytä lopuksi VPN: tä. Virtuaali yksityinen verkko (VPN) suojaa sinua haitallisilta poistosolmuilta suojaamalla tietojasi heti, kun ne poistuvat Tor-verkosta. Jos tietosi säilyvät salattuina, pahantahtoisella poistosolmulla ei ole mahdollisuutta siepata niitä ja yrittää selvittää kuka olet.

Kaksi MakeUseOfin suosituimmista VPN-palveluntarjoajista ovat ExpressVPN (MakeUseOf-lukijat saavat 49% alennuksen) ja CyberGhost (lukijamme voivat säästät 80% kolmen vuoden kirjautumisella). Molemmilla on pitkä ja arvostettu historia tietojen pitämisestä yksityisenä, kun sillä on merkitystä.

Pysy turvassa Tor-käytön aikana

Tor, ja laajennettuna tummaverkko, ei tarvitse olla vaarallinen. Jos noudatat tämän artikkelin turvallisuusohjeita, altistumismahdollisuutesi vähenevät huomattavasti. Tärkeintä muistaa on liikkua hitaasti!

Haluatko tietää enemmän Torista ja tummasta webistä? Rekisteröidy ilmaiseksi MakeUseOf-sähköpostikurssi tutkimalla kuinka voit tutkia piilotettua Internetiä - se pitää sinut turvassa, kun kuljet piilotetun Internet-maailman läpi. Muuten tarkista minun epävirallinen käyttöopas Toriin, josta löytyy lisää turvallisuusvinkkejä Todella yksityinen selaaminen: Epävirallinen käyttäjän opas ToriinTor tarjoaa todella nimettömän ja jäljittämättömän selauksen ja viestit sekä pääsyn ns. Syvään verkkoon. Yksikään planeetan organisaatio ei todennäköisesti voi rikkoa Toria. Lue lisää .

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.