Mainos

Koodin allekirjoittaminen on käytäntö kryptografisesti allekirjoittaa ohjelmisto, jotta käyttöjärjestelmä ja sen käyttäjät voivat varmistaa, että se on turvallinen. Koodien allekirjoittaminen toimii yleensä. Suurimman osan ajasta, vain oikea ohjelmisto käyttää sitä vastaavaa salakirjoitusta.

Käyttäjät voivat ladata ja asentaa turvallisesti, ja kehittäjät suojaavat tuotteensa mainetta. Hakkerit ja haittaohjelmien jakelijat käyttävät kuitenkin tätä tarkkaa järjestelmää auttaakseen haittaohjelmien luisumista virustentorjuntaohjelmien ja muiden tietoturvaohjelmien ohi.

Kuinka koodilla allekirjoitetut haittaohjelmat ja lunastusohjelmat toimivat?

Mikä on koodin allekirjoittama haittaohjelma?

Kun ohjelmisto allekirjoitetaan koodilla, se tarkoittaa, että ohjelmistolla on virallinen salakirjoitus. Varmentaja (CA) myöntää ohjelmistolle varmenteen, joka vahvistaa, että ohjelmisto on laillinen ja turvallinen käyttää.

Vielä parasta, käyttöjärjestelmäsi huolehtii varmenteista, kooditarkistuksista ja todentamisesta, joten sinun ei tarvitse huolehtia. Esimerkiksi Windows käyttää niin kutsuttua

sertifikaattiketju. Varmenneketju koostuu kaikista sertifikaateista, joita tarvitaan ohjelmiston laillisuuden varmistamiseksi kaikissa vaiheissa.”Sertifikaattiketju koostuu kaikista sertifikaateista, joita tarvitaan pääsertifikaatissa tunnistetun kohteen varmentamiseen. Käytännössä tämä sisältää loppusertifikaatin, välipalvelun myöntäjien varmenteet ja juurivarmentajan varmenteen, johon kaikki ketjun osapuolet luottavat. Jokaisella ketjun välivaiheen CA: lla on CA: n myöntämä varmenne yhden tason yläpuolella luottamushierarkiassa. Juurivarmentaja myöntää varmenteen itselleen. ”

Kun järjestelmä toimii, voit luottaa ohjelmistoihin. Varmentaja ja koodin allekirjoitusjärjestelmä vaativat valtavan määrän luottamusta. Laajennuksena on, että haittaohjelma on haitallista, epäluotettavaa, eikä sillä pitäisi olla pääsyä varmentajalle tai koodin allekirjoittamiseen. Onneksi käytännössä näin järjestelmä toimii.

Ennen kuin haittaohjelmien kehittäjät ja hakkerit löytävät tietä tietä kiertääkseen.

Hakkerit varastavat sertifikaattien myöntäjiä

Virustentorjuntatasi tietää, että haittaohjelma on haitallinen, koska sillä on kielteinen vaikutus järjestelmään. Se laukaisee varoitukset, käyttäjät ilmoittavat ongelmista, ja virustorjunta voi luoda haittaohjelmien allekirjoituksen muiden tietokoneiden suojaamiseksi samalla virustorjuntatyökalulla.

Jos haittaohjelmien kehittäjät voivat kuitenkin allekirjoittaa haitallisen koodinsa virallisella salakirjoituksella, mitään tällaista ei tapahdu. Sen sijaan koodilla allekirjoitettu haittaohjelma kulkee etuoven läpi, kun virustorjunta ja käyttöjärjestelmä vierittävät punaisen maton.

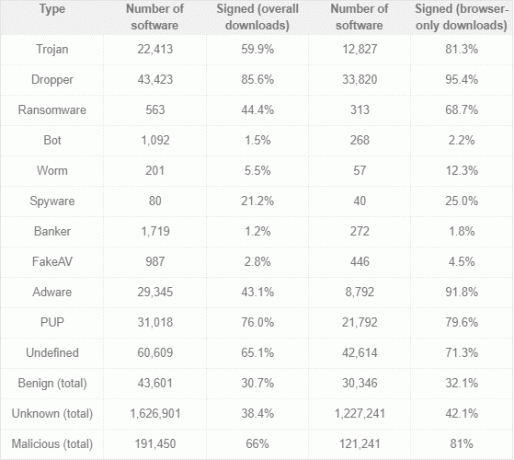

Trend mikrotutkimus havaitsi, että koodilla allekirjoitettujen haittaohjelmien kehittämistä ja jakelua tukee koko haittaohjelmarkkina. Haittaohjelmien tarjoajat saavat pääsyn voimassa oleviin varmenteisiin, joita he käyttävät haittaohjelmien allekirjoittamiseen. Seuraava taulukko näyttää haittaohjelmien määrän, joka käyttää koodin allekirjoittamista viruksen torjumiseksi huhtikuusta 2018 alkaen.

Trend Micro -tutkimuksen mukaan noin 66 prosenttia näytteistä haittaohjelmista oli allekirjoitettu koodilla. Lisäksi tietyissä haittaohjelmatyypeissä on enemmän koodin allekirjoitustapauksia, kuten troijalaisia, pudottajia ja lunaohjelmia. (Tässä ovat seitsemän tapaa välttää lunaohjelmistohyökkäys 7 tapaa välttää Ransomwaren lyöminenRansomware voi kirjaimellisesti pilata elämäsi. Teetkö tarpeeksi välttääksesi henkilökohtaisten tietojen ja valokuvien kadottamista digitaaliseen kiristykseen? Lue lisää !)

Mistä koodin allekirjoitussertifikaatit ovat peräisin?

Haittaohjelmien jakelijoilla ja kehittäjillä on kaksi vaihtoehtoa virallisesti allekirjoitetun koodin suhteen. Varmenteet varastetaan joko varmentajalta (suoraan tai jälleenmyyntiä varten), tai hakkeri voi yrittää jäljitellä laillista organisaatiota ja väärentää vaatimuksiaan.

Kuten olettaa, sertifikaattiviranomainen on houkutteleva kohde mille tahansa hakkereille.

Kyse ei ole vain hakkereista, jotka lisäävät koodilla allekirjoitettujen haittaohjelmien määrää. Väitetysti häikäilemättömät myyjät, joilla on pääsy laillisiin sertifikaateihin, myyvät luotettavia koodin allekirjoitusvarmenteita myös haittaohjelmien kehittäjille ja jakelijoille. Turvallisuustutkijoiden ryhmä Tšekin tasavallan Masarykin yliopistosta ja Marylandin kyberturvallisuuskeskuksesta (MCC) löysi neljä myyvää organisaatiota [PDF] Microsoft Authenticode -sertifikaatit tuntemattomille ostajille.

"Viimeaikaiset Windows-koodin allekirjoitussertifikaattien ekosysteemin mittaukset ovat tuoneet esiin erilaisia väärinkäytösmuotoja, joiden avulla haittaohjelmien kirjoittajat voivat tuottaa haitallisia koodeja, joissa on voimassa olevat digitaaliset allekirjoitukset."

Kun haittaohjelmien kehittäjällä on Microsoft Authenticode -sertifikaatti, he voivat allekirjoittaa haittaohjelmat yrittäessään kumota Windowsin suojauskoodien allekirjoittaminen ja varmennepohjainen puolustus.

Muissa tapauksissa hakkerit eivät varasta varmenteita, vaan vaarantavat ohjelmiston rakennuspalvelimen. Kun uusi ohjelmistoversio julkaistaan yleisölle, sillä on laillinen varmenne. Mutta hakkeri voi myös sisällyttää heidän haittakoodinsa prosessiin. Voit lukea tuoreesta esimerkistä tämän tyyppisestä hyökkäyksestä alla.

3 Esimerkkejä koodin allekirjoittamista haittaohjelmista

Joten miltä koodin allekirjoittama haittaohjelma näyttää? Tässä on kolme koodin allekirjoittamaa haittaohjelmaesimerkkiä:

- Stuxnet-haittaohjelma. Iranin ydinohjelman tuhoamisesta vastuussa oleva haittaohjelma levitti kahta varastettua sertifikaattia ja neljä erilaista nollapäivän hyväksikäyttöä. Sertifikaatit varastatiin kahdelta erilliseltä yritykseltä - JMicron ja Realtek -, jotka jakoivat yhden rakennuksen. Stuxnet käytti varastettuja varmenteita välttämään tuolloin käyttöön otettua Windows-vaatimusta, jonka mukaan kaikkien kuljettajien on vaadittava varmennusta (ohjaimen allekirjoittaminen).

- Asus-palvelimen rikkomus. Joskus kesäkuusta marraskuuhun 2018, hakkerit rikkoivat Asus-palvelimen, jota yritys käyttää ohjelmistopäivitysten levittämiseen käyttäjille. Tutkijat Kaspersky Labissa löysi sen noin 500 000 Windows-laitetta sai haitallisen päivityksen ennen kuin kukaan tajusi. Varmenteiden varastamisen sijaan hakkerit allekirjoittivat haittaohjelmansa laillisilla Asus-digitaalisilla varmenteilla ennen ohjelmistopalvelimen jakelua järjestelmäpäivitykseen. Onneksi haittaohjelmat olivat erittäin kohdennettuja, kovakoodattuja etsimään 600 erityistä konetta.

- Liekkihaittaohjelmat. Flame-modulaarinen haittaohjelmavaihtoehto kohdistuu Lähi-idän maihin käyttämällä vilpillisesti allekirjoitettuja varmenteita havaitsemisen välttämiseksi. (Mikä on modulaarinen haittaohjelma, joka tapauksessa Modulaarinen haittaohjelma: Uusi varhainen hyökkäys tietojen varastamiseenHaittaohjelmien havaitseminen on vaikeampaa. Mikä on modulaarinen haittaohjelma, ja kuinka lopetat sen aiheuttavan tuhoa tietokoneellesi? Lue lisää ?) Flame-kehittäjät käyttivät heikkoa salaustekniikan algoritmia allekirjoittaakseen väärin koodin allekirjoitusvarmenteet, jolloin näytti siltä, kuin Microsoft olisi allekirjoittanut ne. Toisin kuin tuhoisaa elementtiä sisältävä Stuxnet, Flame on vakoilun työkalu, joka etsii PDF-tiedostoja, AutoCAD-tiedostoja, tekstitiedostoja ja muita tärkeitä teollisia asiakirjatyyppejä.

Kuinka välttää koodin allekirjoittamaa haittaohjelmaa

Kolme erilaista haittaohjelmavaihtoehtoa, kolme erityyppistä koodin allekirjoitushyökkäystä. Hyvä uutinen on, että suurin osa tämän tyyppisistä haittaohjelmista on ainakin tällä hetkellä erittäin kohdennettuja.

Selkeä on, että sellaisten haittaohjelmavaihtoehtojen onnistumisaste, jotka käyttävät koodin allekirjoittamista välttääkseen havaitseminen, odottaa muiden haittaohjelmien kehittäjien käyttävän tekniikkaa varmistaakseen, että heidän omat hyökkäyksensä ovat onnistunut.

Tämän lisäksi suojaaminen koodilla allekirjoitetuilta haittaohjelmilta on erittäin vaikeaa. Pidä järjestelmäsi ja virustentorjuntaohjelmasi ajan tasalla. Vältä napsauttamasta tuntemattomia linkkejä ja tarkista vielä kerran, mihin linkit vievät, ennen kuin seuraat sitä.

Paitsi virustorjuntapäivityksen tarkistaminen, tarkista luettelomme kuinka voit välttää haittaohjelmia Virustentorjuntaohjelmisto ei riitä: 5 asiaa, jotka sinun on tehtävä haittaohjelmien välttämiseksiPysy turvallisena verkossa virustentorjuntaohjelman asentamisen jälkeen noudattamalla näitä vaiheita turvallisemman tietojenkäsittelyn varmistamiseksi. Lue lisää !

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.