Mainos

Tähän mennessä meidän kaikkien pitäisi olla tietoisia vaaroista, jotka liittyvät verkkojen suojaamiseen WEP: llä, mikä Olen osoittanut aiemmin, kuinka pystyt hakkeroimaan 5 minuutissa Kuinka murtaa oma WEP-verkkosi saadaksesi selville, kuinka turvaton se todella onKerromme jatkuvasti, että WEP: n käyttäminen langattoman verkkosi "suojaamiseen" on todella typerää peliä, mutta ihmiset tekevät sitä silti. Tänään haluan näyttää sinulle tarkalleen kuinka turvaton WEP todella on... Lue lisää . Neuvo on aina ollut käyttää WPA: ta tai WPA2:ta verkon suojaamiseen pitkällä salasanalla, jota ei voitu hakkeroida raa'alla voimalla.

No, käy ilmi, että useimmissa reitittimissä on merkittävä takaovi, jota voidaan hyödyntää – ns. WPS. Lue eteenpäin saadaksesi selville, kuinka hakkerointi toimii, kuinka voit testata omaa verkkoasi ja mitä voit tehdä estääksesi sen.

Tausta

WPA itsessään on melko turvallinen. Tunnuslause voidaan murtaa vain raa'alla voimalla, joten se on realistisesti hakkeroitavissa vain, jos olet valinnut heikon yksisanaisen tunnuslauseen.

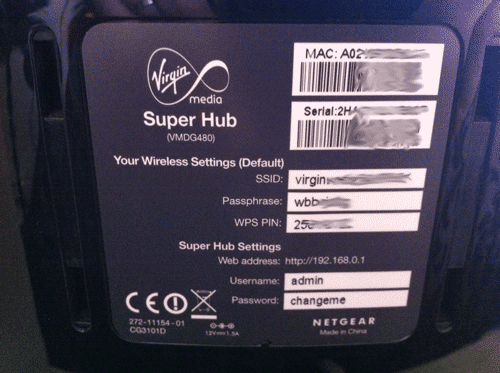

WPS on toisaalta useimpiin wifi-reitittimiin sisäänrakennettu tekniikka, jonka avulla voit helposti ohittaa WPA-salasanan joko käyttämällä fyysistä PIN-koodia, joka on kirjoitettu reitittimen kylkeen, tai painiketta, jota voit painaa molemmissa laitteissa pariliitoksen muodostamiseksi niitä.

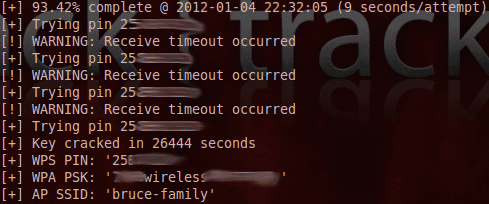

Osoittautuu, että WPS PIN - surkea 8-numeroinen numerokoodi – on erittäin alttiina raa'an voiman hyökkäyksille. Olettaen, että reititin on herkkä ja signaali on hyvä, WPS-PIN-koodi voidaan hakkeroida jopa 2 tunnissa. Kun WPS PIN on saatu, myös WPA-salalause paljastetaan.

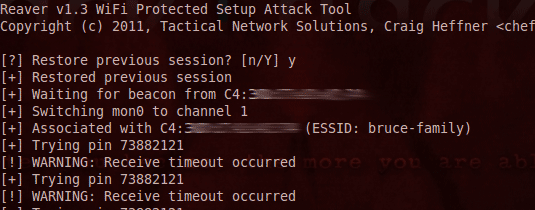

Reaver, Julkaisija Craig Heffner ja ladattavissa Google Codesta, on käytännöllinen toteutus, jolla voit osoittaa ja ampua toimivia verkkoja. Tässä video siitä toiminnassa (siirry loppuun, jos haluat vain nähdä koko tunnuslauseen paljastettuna hyökkääjälle):

Stefan Viehböck myös löysi saman haavoittuvuuden itsenäisesti ja on julkaissut samanlaisen työkalun, jonka voit ladata. Tässä video Stefanin sovelluksesta toiminnassa:

Hyökkäyksen lieventäminen

Hyökkäyksen lieventämiseen on olemassa muutamia tapoja. Ensimmäinen on poistaa WPS-vaihtoehto kokonaan käytöstä reitittimestäsi. Valitettavasti tämä ei ole mahdollista kaikissa reitittimissä, ja se on yleensä oletusarvoisesti käytössä, joten tekniikkaa tuntemattomat käyttäjät ovat alttiita tälle.

Ei vain sitä, mutta löysin sen reitittimestäni POISTA WPS PIN KÄYTÖSTÄ ei itse asiassa poistanut käytöstä reitittimen kylkeen kirjoitettua PIN-koodia – vain käyttäjän määrittämää PIN-koodia. Lainaan:

Kun se on poistettu käytöstä, käyttäjät voivat silti lisätä langattoman asiakkaan WPS: n kautta joko painike- tai PIN-koodimenetelmällä.

Joten joissain tapauksissa näyttää siltä, että tämä on pysyvä takaovi, jota ei voida lieventää pelkillä käyttäjän asetuksilla.

Toinen vaihtoehto on poistaa langaton verkko kokonaan käytöstä herkissä laitteissa, vaikka tämä on selvää ei tule olemaan varteenotettava vaihtoehto useimmille käyttäjille, jotka tarvitsevat wifi-toiminnon kannettaville tietokoneille ja matkapuhelimille laitteet.

Kokeneet käyttäjät joukossanne saattavat ajatella tässä vaiheessa MAC-osoitesuodatusta luodakseen luettelon erityisistä laitteet saavat liittyä verkkoon – mutta tämä voidaan helposti kiertää väärentämällä sallitun MAC-osoite laite.

Lopuksi laitteet voivat käynnistää lukituksen, kun peräkkäisiä epäonnistuneita yrityksiä havaitaan. Tämä ei täysin lievennä hyökkäystä, mutta pidentää sen suorittamiseen tarvittavaa aikaa merkittävästi. Uskon, että Netgear-reitittimissä on sisäänrakennettu automaattinen 5 minuutin lohko, mutta testauksessani tämä vain lisäsi vaadittavaa hyökkäysaikaa enintään noin vuorokauteen.

Laiteohjelmistopäivitys voi pidentää aikaa, jonka laitteet ovat estettyinä, mikä lisää eksponentiaalisesti hyökkäykseen tarvittavaa kokonaisaikaa), mutta tämä se on joko käyttäjän käynnistämä (epätodennäköinen useimmille käyttäjille) tai suoritettava automaattisesti, kun reititin käynnistyy uudelleen (kuten usein kaapelin kanssa palvelut).

Kokeile itse

Niille, jotka haluavat testata omia kotiasetuksiaan haavoittuvuuden varalta, voit hankkia uusimman koodin osoitteesta Reaver-projekti Google Codessa. Tarvitset jonkin verran Linuxia testataksesi sitä (ehdotan Takaisin), sekä kortti, joka mahdollistaa järjettömän wifi-valvonnan ja sopivat ajurit/ilmarack-ohjelmistopaketin. Jos pystyisit seuraamaan viimeistä opetusohjelmaani WEP halkeilee Kuinka murtaa oma WEP-verkkosi saadaksesi selville, kuinka turvaton se todella onKerromme jatkuvasti, että WEP: n käyttäminen langattoman verkkosi "suojaamiseen" on todella typerää peliä, mutta ihmiset tekevät sitä silti. Tänään haluan näyttää sinulle tarkalleen kuinka turvaton WEP todella on... Lue lisää , tämäkin onnistuu.

Kun olet ladannut paketin, siirry hakemistoon ja kirjoita (korvaa XXXX nykyisellä versionumerolla tai muista, että voit painaa SARKAINTA, jotta konsoli täydentää automaattisesti komennon puolestasi vastaavalla tiedostonimellä):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./configure. tehdä. tee asennus. airmon-ng aloita wlan0.

Sinun pitäisi nähdä jotain mon0-käyttöliittymän luomisesta. Etsi sopivia verkkoja käyttämällä:

walsh -i mon0.

ja aloittaa reaver-hyökkäys kirjoittamalla (korvattu BSSID kohdeverkon heksadesimaaliluvulla BSSID):

reaver -i mon0 -b BSSID -vv -d 0 --ohita lukituksia.

On sanomattakin selvää, että tämä olisi a vakava verkkopetos rikos suorittaa missä tahansa verkossa, jota varten sinulla ei ole nimenomaista lupaa testata.

Ongelmien karttoittaminen

Muista tarkistaa Reaver-wikistä kattavammat FAQ: t. Yleisin ongelma, jonka löysin, oli joko liian heikko signaali, mikä tarkoittaa, että täydellistä WPS-kättelyä ei koskaan voinut olla tai sama PIN-koodi toistetaan yhdessä aikakatkaisun kanssa – tämä johtui reitittimestä 5 minuuttia työsulku.

Jätin ohjelmiston kuitenkin käynnissä, ja jonkin ajan kuluttua se kokeili lisää PIN-koodeja, kunnes kotiverkkoni oli käytössä rikkoutui alle 8 tunnissa, ja ahkerasti asettamani 20 aakkosnumeerinen, sekavälimerkkien tunnuslause paljastettiin näytöllä.

Pitäisikö sinun olla huolissaan?

Tämä on vielä varsin uusi hyökkäys, mutta on tärkeää, että olet tietoinen vaaroista ja osaa suojella itseäsi. Jos huomaat reitittimesi olevan haavoittuvainen ja sinulla on tukinumero, johon voit soittaa, suosittelen, että kysyt heiltä, kuinka kauan se kestää olla, kunnes sopiva laiteohjelmistopäivitys on saatavilla tai kuinka voit jatkaa päivitysprosessia, jos se on saatavilla jo.

Jotkut käyttäjät voivat helposti estää tämän hyökkäyksen yksinkertaisella asetusmuutoksella, mutta laajalle käytössä olevien reitittimien määrä tämä on pysyvä takaovi, jota vain laiteohjelmistopäivitys lieventää jokseenkin.

Kerro meille kommenteissa, jos sinulla on kysyttävää tai onnistuit kokeilemaan tätä omalla wifilläsi.

Jamesilla on BSc tekoälystä, ja hänellä on CompTIA A+- ja Network+-sertifiointi. Hän on MakeUseOfin johtava kehittäjä ja viettää vapaa-aikansa pelaamalla VR paintballia ja lautapelejä. Hän on rakentanut tietokoneita pienestä pitäen.