Mainos

SSH on loistava tapa päästä etäkäyttöön tietokoneellesi. FTP: n tapaan voit muodostaa yhteyden SSH FTP Mitä SSH on ja miten se eroaa FTP: stä [teknologian selitys] Lue lisää saadaksesi suojatun pääsyn suosikkisi tiedostopalvelimelle FTP asiakas Hallitse FTP-tiedostonsiirrot kaikilla sivustoillasi FileZillan avullaMonilla vanhoilla FTP-asiakkailla oli hikkaus suuriin tiedostojen siirtoihin. Sovellukset kokivat tavanomaiset aikakatkaisut, joita voit odottaa, kun tietokone on paikallaan 15... Lue lisää , pääset nopeasti etätiedostoihin tai jopa liität verkkolevyn tietokoneeseen. Mutta SSH: ssa on muutakin kuin tiedostojen etäkäyttö. Kirjautuminen SSH: n kautta terminaaliin (tai käyttämällä Kitti Windowsissa) antaa sinulle etäkäyttöliittymän (SSH on loppujen lopuksi lyhenne sanoista Secure SHell). Näin hallitsen mediapalvelintani etäältä.

SSH on loistava tapa päästä etäkäyttöön tietokoneellesi. FTP: n tapaan voit muodostaa yhteyden SSH FTP Mitä SSH on ja miten se eroaa FTP: stä [teknologian selitys] Lue lisää saadaksesi suojatun pääsyn suosikkisi tiedostopalvelimelle FTP asiakas Hallitse FTP-tiedostonsiirrot kaikilla sivustoillasi FileZillan avullaMonilla vanhoilla FTP-asiakkailla oli hikkaus suuriin tiedostojen siirtoihin. Sovellukset kokivat tavanomaiset aikakatkaisut, joita voit odottaa, kun tietokone on paikallaan 15... Lue lisää , pääset nopeasti etätiedostoihin tai jopa liität verkkolevyn tietokoneeseen. Mutta SSH: ssa on muutakin kuin tiedostojen etäkäyttö. Kirjautuminen SSH: n kautta terminaaliin (tai käyttämällä Kitti Windowsissa) antaa sinulle etäkäyttöliittymän (SSH on loppujen lopuksi lyhenne sanoista Secure SHell). Näin hallitsen mediapalvelintani etäältä.

Kun sinä avaa portit Mitä porttien edelleenlähetys on ja kuinka se voi auttaa minua? [MakeUseOf selittää]Itketkö hieman sisälläsi, kun joku kertoo sinulle, että portin edelleenlähetysongelma on, ja siksi uusi kiiltävä sovelluksesi ei toimi? Xboxisi ei anna sinun pelata pelejä, torrent-lataukset kieltäytyvät... Lue lisää reitittimelläsi (tarkasti portti 22) et voi käyttää SSH-palvelintasi vain paikallisverkostasi, vaan kaikkialta maailmasta.

Et kuitenkaan halua ottaa riskiä käyttämällä heikkoa salasanaa todentamiseen. Jos joku saa pääsyn tietokoneellesi SSH: n kautta, hän saa täydellisen käyttöliittymän. Selvyyden vuoksi, emme halua sitä. Onneksi globaalin SSH-palvelimen määrittäminen erittäin turvallisesti on helppoa käyttämällä avainpohjaista todennusta ja poistamalla salasanatodennus kokonaan palvelimeltasi.

Onko tämä Minulle?

On houkuttelevaa rentoutua henkilökohtaisen turvallisuuden kanssa. Jos käytät palvelinta yksityisiin tarkoituksiin, saatat ajatella, että ihmiset eivät yksinkertaisesti tiedä palvelimestasi eivätkä siksi yritä hakkeroida sitä – turvaa epäselvyyden kautta. Se olisi a erittäin väärä oletus. Koska (suurin osa) SSH-liikenteestä välitetään portissa 22, hyökkääjät tarkistavat rutiininomaisesti portin 22 näkyvyyden satunnaisissa IP-osoitteissa, minkä jälkeen suoritetaan raa'an voiman hyökkäys. Tämä on yksi tavoista, joilla bottiverkkoja tehdään käytettäväksi DDOS-hyökkäykset Mikä on DDoS-hyökkäys? [MakeUseOf selittää]Termi DDoS viheltää ohi aina, kun kyberaktivismi nostaa päätään massiivisesti. Tällaiset hyökkäykset nousevat kansainvälisiin otsikoihin useista syistä. Ongelmat, jotka käynnistävät nuo DDoS-hyökkäykset ovat usein kiistanalaisia tai erittäin... Lue lisää .

Lyhyesti sanottuna: jos lähetät SSH-palvelimesi Internetin kautta (eli eteenpäin portti 22), niin kyllä, tämä on sinua varten.

Avainpohjaisten SSH-kirjautumisten idea

Avainpohjaiset SSH-kirjautumiset perustuvat ajatukseen julkisen avaimen salaus. Menisi liian pitkälle selittääksemme monimutkaisuutta, mutta yritämme maalata yksinkertaisen kuvan siitä, mitä kulissien takana tapahtuu.

Alla olevassa prosessissa asiakastietokoneesi luo kaksi avainta: julkisen avaimen ja yksityisen avaimen. Yleisenä ajatuksena on, että voit salata tiedot julkisella avaimella, mutta vain purkaa sen yksityisellä avaimella. Laitamme julkisen avaimen palvelimelle ja pyydämme sitä salaamaan kaiken sen kanssa lähtevän viestinnän. Tämä varmistaa, että vain ne asiakkaat, joilla on yksityinen avain, voivat purkaa salauksen ja lukea tiedot.

1. Asenna OpenSSH

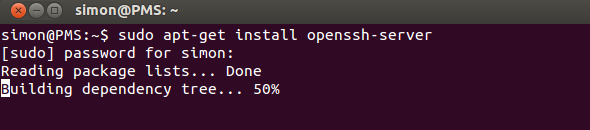

Ensin aiomme perustaa SSH-palvelimen käyttämällä OpenSSH: ta. Jos sinulla on jo SSH-palvelin käynnissä ja haluat vain tietää, kuinka avainpohjainen todennus asetetaan, voit ohittaa tämän vaiheen. Käytä suosikkipaketinhallintaasi OpenSSH-palvelinsovelluksen asentamiseen. Yksinkertaisin tapa saattaa silti olla suorittaa apt-get komento terminaalista.

sudo apt-get install openssh-server

Anna salasanasi, vahvista ja odota hetki, että sen asennus on valmis. Onnittelut, sinulla on nyt SSH-palvelin. (Se oli helppoa!)

Voit joko käyttää sovellusta sellaisenaan tai muokata /etc/ssh/sshd_config määrittääksesi sen. Suorita mies sshd_config komento Terminalissa saadaksesi lisätietoja. Toinen loistava resurssi OpenSSH: sta lisätietoa varten on asiaankuuluva Ubuntun ohjesivu.

2. Luo avaimet

Luomme joukon avaimia. Suorita seuraavat komennot (muokattu OpenSSH/Keys Ubuntun ohjesivu).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

Ensimmäinen komento luo piilotetun hakemiston ".ssh" kotikansioosi, toinen komento muuttaa kansion käyttöoikeuksia, kun taas kolmas komento itse asiassa luo joukon RSA avaimet. Sinulta kysytään ensin sijaintia, johon haluat tallentaa avaimet (jätä tyhjäksi ja tallenna oletussijaintiin painamalla Enter) ja toiseksi salasanaa.

Tämä tunnuslause edelleen salaa tietokoneellesi tallennetun yksityisen avaimen, mikä antaa sinulle enemmän aikaa suojata SSH-palvelin, jos yksityinen avaimesi joskus varastetaan. Varmista, että valitset salasanan, jonka pystyt muistamaan, sillä sinun on syötettävä se, kun yrität käyttää avainta.

3. Siirrä julkinen avain

Seuraavaksi sinun on siirrettävä edellisessä vaiheessa luomasi julkinen avain SSH-palvelintietokoneelle. Jos asiakaskoneessasi on myös Linux, tämä voidaan saavuttaa erittäin helposti suorittamalla alla oleva komento (korvaamalla

ssh-copy-id @

Jos asiakasohjelmasi ei tue komentoa ssh-copy-id, voit käyttää sen sijaan alla olevaa komentoa. Se on hieman mutkikkaampi, mutta pääosin saavuttaa samat tulokset.

kissa ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; kissa >> ~/.ssh/authorized_keys"

Sinua pyydetään syöttämään SSH-palvelimen käyttäjän salasana. Jos komennot suoritetaan ilman virheitä, julkinen avaimesi on kopioitu palvelimelle.

4. Poista salasanatodennus käytöstä

Huomaa, että järjestelmäsi ei ole vieläkään turvallisempi kuin ensimmäisen vaiheen jälkeen. Vaikka ainakin yksi asiakas on määritetty käyttämään avainpohjaista todennusta, tämä jättää silti tilaa muille asiakkaille yhteyden muodostamiseen salasanalla. Lopuksi poistamme salasanatodennuksen kokonaan käytöstä. Tämän vaiheen jälkeen vain tietokoneet, jotka ovat käyneet läpi yllä olevan prosessin, voivat muodostaa yhteyden SSH-palvelimeesi.

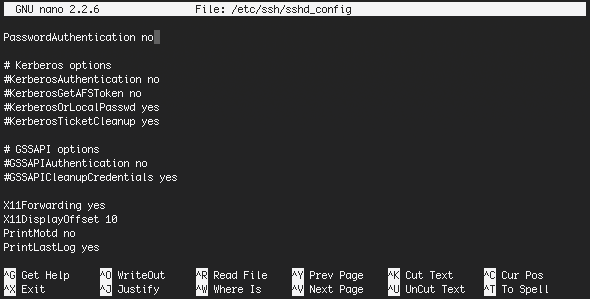

Voit poistaa salasanatodennuksen käytöstä muokkaamalla /etc/ssh/sshd_config tiedosto suosikkieditorissasi. Yksi helpoimmista tavoista muokata rajoitettua tiedostoa on jälleen terminaalin käyttö. (Olen osittain nano, mutta voit käyttää mitä haluat.)

sudo nano /etc/ssh/sshd_config

Löydät noin 40 riviä tiedoston alaosasta

#PasswordAuthentication kyllä

Poista numeromerkki (#) ja muuta asetukseksi "ei", kuten alla.

Salasanatodennus nro

Lopullisen tiedoston pitäisi näyttää suunnilleen tältä:

Tallenna tiedosto painamalla CTRL+X. Vahvista muokkaus ja tiedostonimi, ja olet melkein valmis. Käynnistä vain SSH-palvelin uudelleen suorittaaksesi sen näillä uusilla asetuksilla.

sudo käynnistä ssh uudelleen

Huomaat myös, että asiakkaasi lopettaa salalauseen pyytämisen avaimesi salauksen purkamiseksi, jos salasanan todennus on poistettu käytöstä palvelimella. Nyt kun sinulla on suojattu SSH-palvelin, miten aiot käyttää sitä? Turvallisena tiedostopalvelimena, etäkäskynä tai muiden palveluiden välittämiseen SSH: n kautta? Kerro meille alla olevassa kommenttiosiossa!

Kuvan luotto: Shutterstock

Olen kirjailija ja tietojenkäsittelytieteen opiskelija Belgiasta. Voit aina tehdä minulle palveluksen hyvällä artikkeliidealla, kirjasuosituksella tai reseptiidealla.