Mainos

Kanssa Hollywoodin houkuttelu hakkeroinnista Kuinka Hollywood houkuttelee hakkerointia - ja miksi tämä on syvästi väärin [mielipide]Entä jos voisit tunkeutua koulusi tietokonejärjestelmään ja "säätää" kävijämäärääsi? Se toteutettiin vuonna 1986 elokuvassa Ferris Bueller's Day Off, jossa taas esiintyi Matthew Broderick. Entä jos voisit hakata? Lue lisää , on helppo ajatella hakkeriryhmiä jonkinlaisina romanttisina takahuoneen vallankumouksellisina. Mutta keitä he ovat oikeasti, mistä he seisovat ja mitä hyökkäyksiä he ovat aikaisemmin suorittaneet?

Näemme joidenkin tarinoita joka viikko intrepid hakkeri 10 maailman tunnetuimmista ja parhaimmista hakkereista (ja heidän kiehtovista tarinoistaan)Valkoinen hattu hakkerit vs. musta hattu hakkerit. Tässä ovat historian parhaat ja tunnetuimmat hakkerit ja mitä he tekevät tänään. Lue lisää tai hakkerointiryhmä tuhoaa tuhoa teknisen tietotaidonsa avulla. Pankit ryöstivät miljoonia jonkin salaisen haittaohjelman ansiosta tai hakkeroitu asiakirjat vuotaneet monikansallisesta yrityksestä

. Tässä ei mainita miljoonia pienaikaisia verkkosivustoja ja viattomia (ja enemmän synkkä) Twitter-tilit otetaan offline-tilaan. Esimerkkejä jatketaan. Mutta kun tarkastellaan asiaa, suuri osa suurista hyökkäyksistä voidaan usein johtua muutamasta näkyvästä hakkeriryhmästä.Katsotaanpa joitain näistä ryhmistä ja mikä motivoi niitä.

Anonyymi: Hajautettu Yet United

Ylivoimaisesti tunnetuin ja eniten mainostettu hakkeriryhmä on Nimetön. Tämä on maanalainen, kansainvälinen lähes anarkististen "haktivistivistien" verkosto, josta syntyi 4chan, kiistanalainen kuvapohjainen ilmoitustaulu. Kollektiivi on ollut yleisön tiedossa vuodesta 2008, kun se julkaisi YouTube-videon (yllä), joka asetti tulevan äänen. Juuri tässä videossa lausuttiin ryhmän mahdollinen tagline ensimmäistä kertaa.

Tieto on ilmaista. Olemme anonyymejä. Olemme legioona. Me emme anna anteeksi. Emme unohda. Odottaa meitä.

Hänen ensimmäinen haastattelu FBI-informaattoriksi tulon jälkeen, entinen tuntematon jäsen Hector Monsegur selittää ”Anonyymi on idea. Idea, jossa voimme kaikki olla nimettömiä ...Voisimme kaikki toimia yhdessä väkijoukkona - yhtenäisenä - voisimme nousta ja taistella sortoa vastaan. ”

Sittemmin salaperäinen ryhmä on käynnistänyt lukuisia hyökkäyksiä hallituksen yksiköiden verkkosivustoille, poliitikot, monikansalliset, Skientologian kirkkoja satoja ISIS-Twitter-tilejä (muutamia mainitakseni). On kuitenkin tärkeää huomata, että koska Anonmyous on täysin hajautettu, näiden kampanjoiden kohdalla ei ole erityistä "johtajuutta". Suurin osa hyökkäyksistä koostuu täysin erilaisista henkilöistä, jotka voivat jopa työskennellä kohti omia päämääriä.

Yksi ryhmän kauaskantoisimmista kampanjoista oli hyökkäys käynnistettiin PayPalia, VISA: ta ja Mastercardia vastaan (Operaatio Avenge Assange) vastauksena hihnalle, joka ripustettiin Wikileaksin kaulaan.

Itse asiassa Wikileaks oli - ja on edelleen — riippuvainen lahjoituksista pysyäkseen pinnalla. Yhdysvaltain hallitus mobilisoi suunnitelmat tehdä näistä lahjoituksista melkein mahdotonta, mikä vietti sivuston kyvyn pysyä toiminnassa. Anonyymi ei pitänyt tästä muutosta, joten torjui sitä hyödyntämällä (erittäin) tehokkaasti Matala kiertorata-ionitykki (LOIC) -työkalu. Tämän työkalun avulla melkein kuka tahansa pystyi auttamaan DDOS-palvelun torjunnassa näitä loistavia verkkosivustoja saattamalla ne väliaikaisesti polvilleen, ja menettää yrityksille miljoonia dollareita työn alla.

Tämän hyökkäyksen kiistanalaisen "menestyksen" jälkeen Anonyymi aloitti toimintansa paljon poliittisemmalla alueella hyökkäämällä Meksikon huumekarteleihin (joka epäonnistui), verkkosivustot liittyy lapsipornografiaan ja Israelin hallituksen verkkosivustot (vastauksena Palestiinan hyökkäyksiin).

Tavasta, jolla Anonyymi käynnistää nämä hyökkäykset, on tullut ryhmälle melkein perinne: DDOS-hyökkäys. Tällöin verkkosivuston palvelin on täynnä niin paljon dataa (paketteja), että se ei pysty käsittelemään painetta. Yleensä sivusto siirtyy offline-tilaan, kunnes jotkut teknikot tulevat korjaamaan ongelman tai kunnes Anonyymi lopettaa pommituksen. Hänen fantastisessa New Yorkilainen kappale nimettömästä, David Kushner mainitsee entisen Anonin Christopher Doyonin sotilaallinen lähestymistapa ryhmän DDOS-hyökkäyksiin:

PLF: HUOMIO: Jokainen, joka tukee PLF: ää tai pitää meitä ystäväksi - tai joka välittää pahan voittamisesta ja viattomien suojelemisesta: Operaatio Peace Camp on LIVE ja toiminta on käynnissä. TAVOITE: www.co.santa-cruz.ca.us. Tulipalo tahdissa. Toista: FIRE!

Nimettömien taktiikat menevät kuitenkin pidemmälle kuin nämä "perinteiset" DDOS-hyökkäykset. Vuonna 2011 Anonyymi-huomio kääntyi Tunisiaan (Operaatio Tunisia). Ryhmä käytti heidän käytettävissään olevia kontakteja ja taitoja turvaten vallankumous tapahtuu kadut saivat runsaasti tiedotusvälineitä, hakkeroivat hallituksen verkkosivuja ja jakoivat hoitopaketteja mielenosoittajat. Näitä hoitopaketteja on sittemmin jaettu erilaisissa kokouksissa ympäri maailmaa, ja niissä on skriptejä, joita voidaan käyttää estämään hallitusten sieppaaminen muun muassa vallankumouksellisten toimesta.

Kaiken kaikkiaan tavoitteet nimettömistä, nämä oli melko selvästi hahmoteltu a selvitys operaation Avenge Assange julkistaminen. Keskustelu on avoin ryhmälle aikomuksestaan toteuttaa nämä tavoitteet oikealla vai väärillä tavoilla, mutta se on varmasti askeleen päässä "tekemällä sen LULZ: n puolesta'Lähestymistapa, jonka monet ihmiset yhdistävät muihin siviili tottelemattomuuden tekoihin.

Vaikka meillä ei ole paljon yhteyttä WikiLeaksiin, taistelemme samoista syistä. Haluamme avoimuutta ja vastustamme sensuuria….Siksi aiomme käyttää resurssejamme tietoisuuden lisäämiseen, hyökkäyksiin niitä vastaan ja tukeaksemme niitä, jotka auttavat johtamaan maailmaa vapauteen ja demokratiaan.

Syyrian elektroninen armeija (SEA): Bashar al-Assadin tukeminen

Kaikki hakkerit eivät kuitenkaan taistele vasemmistolaisempien, liberaalien ideaalien puolesta. Vuonna 2012 Anonyymi ja Syyrian elektroninen armeija aloittivat hyökkäysten ja uhkien vaihtamisen, mikä johtaa nimettömään 'kyynesota julistaminen'SEA: lla (ks videon yläpuolella, ja SEA: n vastaus täällä)

Vuodesta 2011 lähtien erittäin aktiivinen SEA on toiminut tuen ulkopuolelle Presidentti Bashar al-Assadin Syyrian hallinto. Loogisesti, SEA nähdään usein hyökkäävän länsimaisille tiedotusvälineille, jotka julkaisevat Syyrian vastaisia viestejä. Yliopisto - opiskelijat (väitettiin olevan yhteyksiä Libanonissa toimiva islamistinen militanttiryhmä Hezbollah) Näiden hyökkäysten takana on saanut online-tietoturvayrityksiltä jonkinlaista kunnioitusta, kun he ovat hakkeroineet satoja verkkosivustoja. Näkyviä tavoitteita ovat New Yorkin ajat, CBCja The Washington Post, aiheuttaen monien olevan syvästi huolissaan poliittisista motiiveista ryhmän takana.

Käyttämällä haittaohjelmia, DDOS-hyökkäyksiä, häiriöitä, roskapostia ja tietojen kalastelua, isänmaallinen joukkue on ollut runsas sekä hyökkäyksissä että kappuissa. Kun ryhmä hakkeroi BBC Weatherin Twitter-tiliä, spektrin vaaleammalla puolella ei tehty paljon vahinkoa:

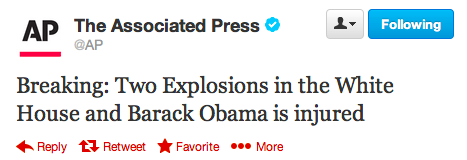

Tummemmalla puolella ryhmä on tunnettu siitä, että se käyttää keihäshuijaushyökkäyksiä kirjautumistietojen hankkimiseen Gmail-tileihin, sosiaalisen median profiileihin ja muuhun. Päällä 23. huhtikuuta 2013 thänen lähestymistapansa johti Twitterin huijaukseen Associated Press -uutistoimiston tililtä. Todettiin virheellisesti, että Valkoisessa talossa oli tapahtunut räjähdys presidentti Obaman loukkaantuessa räjähdyksessä. Ensin ajatellut vaaraton kepponen, mutta todellisuudessa tämä johti a 136 miljardin dollarin pudotus S&P 500 -indeksi noin 2 minuutin ajan.

Syventyäksesi vieläkin kanin reikään, SEA: n on myös linkitetty asettamaan Syyrian kapinallisten naispuolisia kannattajia varastaa sodan suunnitelmat käyttää maan jatkuvassa konfliktissa, joka johtaa suuren määrän kapinallisten kuolemaan.

Chaos Computer Club (CCC): Palvelun turvallisuusvirheiden paljastaminen

On tärkeätä ymmärtää, että kaikki hakkerit eivät vaadi lähes yksinomaan laittomien toimenpiteiden käyttämistä asiaan pääsemiseksi. Esimerkkinä tästä on Chaos Computer Club. Sikäli kuin eurooppalaiset hakkerit ryhmät menevät, ne eivät ole yhtään suurempia kuin CCC. jolla on tällä hetkellä reilusti yli 3000 jäsentä. Ryhmä on aloittanut toimintansa Berliinissä 1980-luvun alkupuolella, ja sen mielestä liberaalin etiikan henkilökohtainen tuotemerkki on aina ollut mahdollista.

Tämä alkoi kuuluisasti, kun CCC varasti Hampurin pankista 134 000 Saksan markkaa hyödyntämällä sitä verkossa Bildschirmtext -sivulla, vain palauttaaksesi rahat seuraavana päivänä järjestelmien tietoturvavirheiden korostamiseksi.

Kuten mainittiin, suurin osa ryhmän hyökkäyksistä, toisin kuin muut hakkerit, on ensisijaisesti tapahtunut (mutta ei aina) laillista. Haastattelussaan OWNI: n kanssa CCC: n varhainen jäsen Andy Müller-Maguhn selittää että “Tarvitsimme paljon lakimiesasiantuntijoita neuvomaan meille mitä voimme tai ei pystyneet hakkeroimaan, ja auttamaan meitä erottamaan laillisen toiminnan ja laillisuuden harmaat alueet ”. Tällä myönteisemmällä lähestymistavalla hakkerointiin on, mukaan Müller-Maguhn, johtaa siihen, että CCC: stä tulee "Hyväksytty ja tunnustettu kokonaisuus, koska se on työskennellyt kouluttaakseen kansalaisia tekniikasta 1980-luvulta lähtien".

Lähes kaikki CCC: n toiminta perustuu syvään haluun kiinnittää huomiota CCC: n väärinkäyttöön – ja turvallisuusvirheet – tekniikka, johon sekä me että hallituksemme luottavat. Tähän liittyy usein runsaasti tiedotusvälineitä, mikä varmistaa, että paljastamattomat tiedot tavoittavat mahdollisimman laajan yleisön.

Snowden-paljastusten seurauksena ryhmän innostus kiihtyi etenkin, kun keskustelu kääntyi joukkovalvontaan, missä heidän uusi painopiste on keskittynyt.

On oltava seurauksia. Tiedustelupalvelujen työtä on tarkistettava - samoin kuin heidän oikeuttaan olemassaoloon. Tarvittaessa heidän tavoitteet ja menetelmät on määriteltävä uudelleen. …Meidän on mietittävä, kuinka nämä [jaetut] tiedot käsitellään ja missä niiden voidaan antaa uudelleen esiintyä. Eikä tämä ole vain vuoden 2015 haaste, vaan myös seuraavan 10 vuoden ajan.

CCC: n jäsen Falk Garbsch (kautta DC)

Muutamina esimerkkeinä heidän hyväksikäytöstään CCC: n varhaisina päivinä voitte odottaa näkevän ryhmän protestoivan Ranskan ydinkokeita vastaan, varastaa rahaa live televisiossa käyttämällä puutteita Microsoftin ActiveX: ssä tekniikka (1996) ja rikkoa COMP128-salausalgoritmi GSM-asiakaskortin, joka mahdollistaa kortin kloonaamisen horjuttomasti (1998).

Viime aikoina, vuonna 2008, CCC korosti suuria puutteita liittovaltion troijalaisessa hevosessa jota Saksan hallitus käytti tuolloin. Tämän tekniikan väitettiin olevan ristiriidassa perustuslakituomioistuimen päätöksen kanssa, ja joidenkin sen puutteista keskustellaan ryhmän lehdistötiedote aiheesta:

Haittaohjelma ei voi vain tyhjentää intiimejä tietoja, vaan tarjoaa myös kaukosäätimen tai takaoven toiminnot mielivaltaisten muiden ohjelmien lähettämistä ja suorittamista varten. Merkittävät suunnittelu- ja toteutusvirheet tekevät kaikista toiminnoista kaikkien saatavissa Internetissä.

CCC: n kampanjat eivät kuitenkaan olleet kaikki tällaisia. Yksi heidän varhaisista hankkeistaan laittomasti hankitun lähdekoodin myynti Yhdysvaltain yritys- ja hallintojärjestelmistä suoraan Neuvostoliiton KGB: lle yhdessä joukon muita vähemmän kiistanalaisia projekteja.

Muutamana tapauksena “Arcade” oli maailman suurin valonäyttö järjestäjä Chaos Computer Club. Yhtye toimii myös a viikoittainen radio-ohjelma (Saksa), isännöi vuosittain työpajapohjaista pääsiäistapahtumaa, nimeltään Easterhegg, ja julkaisee Euroopan suurimman vuosittaisen hakkereiden kokoamisen Kaoksen viestinnän kongressi.

Tarh Andishan: Iranin vastaus Stuxnetille

Toistaiseksi edellä mainitut hyökkäykset ovat harvoin, jos koskaan, uhanneet miljoonia maailman kansalaisia suuressa vaarassa. Parin viime vuoden aikana tämä suuntaus on kuitenkin kääntynyt käänteen eteenpäin kun Tarh Andishan on tullut esiin ja he ovat jatkuvasti hallinneet erittäin tärkeitä järjestelmiä ja tekniikkaa.

Yhtiöllä on arviolta 20 jäsentä, joista suurimman osan asuu Iranin Teheranissa (yhdessä muiden jäsenten kanssa) Tarh Andishan näyttää, mikä todella hienostunut hakkeriryhmä voi olla kykenevä.

Pahoin vahingoittuneen tietokoneverkon vihainen a Stuxnet-matohyökkäys (väitetysti luonut Yhdysvallat ja Israel), Iranin hallitus ja Tahr Andishan tehostivat voimakkaasti kybersodan ponnistelujaan— tarkoittaa 'innovaattoreita”Persiaksi — on syntynyt.

Käyttämällä automatisoituja matomaisia etenemisjärjestelmiä, takaovia, SQL-injektiota yhdessä muiden korkeatasoisten taktiikoiden kanssa, tämä ryhmä on käynnistänyt suuren määrän hyökkäykset näkyviin virastoihin, hallitus- ja armeijan järjestelmiin sekä yksityisiin yrityksiin ympäri maailmaa, nimeltään Operation Cleaver.

Turvallisuusyrityksen Cylance mukaan, Operation Cleaver kohdisti 16 maata ja ehdottaa, että ”a uusi maailmanlaajuinen tietoverkko on syntynyt; joka on jo vaarantanut joitakin maailman kriittisimmistä infrastruktuureista ”, mukaan lukien Yhdysvaltain laivaston palvelimet, useiden johtavien globaalien yritysten, sairaaloiden ja yliopistojen takana olevat järjestelmät.

Viime vuonna Cylancein perustaja Stuart McClure totesi haastattelu TechTimesin kanssa että "He eivät etsi luottokortteja tai mikrosirumalleja, vaan vahvistavat kymmenien verkkojen pitoa, jotka, jos ne ovat turmeltuneet, vaikuttavat miljardien ihmisten elämään ...Yli kaksi vuotta sitten iranilaiset ottivat käyttöön Shamoon-haittaohjelman Saudi Aramcolle, joka on tähän mennessä tuhoisin hyökkäys yritysverkkoa vastaan ja tuhoaa digitaalisesti kolme neljäsosaa Aramcon tietokoneista. "

Kotimaisempana esimerkkinä hakkeriryhmän tavoittelusta tämä kollektiivi on kuulemma kerännyt täydellinen pääsy lentoyhtiön porteille ja turvajärjestelmiin, antaa ryhmälle lopullisen hallinnan matkustajien / portin valtakirjoista. Nämä esimerkit ovat vain muutamia monista, joihin viitataan Cylancein Tarh Andishania koskevassa raportissa (PDF). Raportissa väitetään, että suurin osa havainnoistaan on jätetty pois, koska "vakava vaara maailman fyysiselle turvallisuudelle". että ryhmän nyt väitetään aiheuttavan.

Tarh Andishanin yritysten monimutkaisuus ja kauhistuttavat mahdollisuudet viittaavat voimakkaasti siihen, että tämä on valtion tukema hakkeri kollektiivinen, jolla (toistaiseksi) ei ole selkeitä päämääriä tai kunnianhimoisia tavoitteita, mutta jolla on pelottava kyky vaarantaa jopa kaikkein turvallisimmat järjestelmät.

Tämä on vain Jäävuoren vinkki

Nämä neljä esimerkkiä ovat vain jäävuoren huippu hakkerointiryhmien suhteen. alkaen Liskojoukko että APT28, verkko on hukassa ryhmien kanssa, jotka etsivät kompromisseja järjestelmistä joko poliittisen voiton tai yksinkertaisesti lulzin vuoksi. Vain suhteellisen harvat ovat kuitenkin vastuussa median näkemistä julkisemmista hyökkäyksistä. Olemmeko samaa mieltä heidän lähestymistavastaan vai ei Mitä eroa on hyvä hakkeri ja huono hakkeri? [Lausunto]Aina silloin tällöin kuulemme jotain uutisia hakkereista, jotka poistavat sivustoja, käyttävät hyväkseen lukuisia ohjelmia tai uhkaavat heilua tiensä korkean turvallisuuden alueille, joilla he ovat ei pitäisi kuulua. Mutta jos... Lue lisää , heidän kykynsä ovat joskus järkyttäviä ja melkein aina vaikuttavia. "Hakkeri kulttuuri" ei ole kuitenkaan jotain, joka menee pois, ja voimme vain odottaa lisää tällaista toimintaa tulevaisuudessa, ja se tulee entistä hienostuneemmaksi ajan myötä päällä.

Voimme vain toivoa, että sen kielteiset tulokset minimoidaan jotenkin minimiin.

Mitä mieltä olet tällaisesta verkkotoiminnasta? Onko se nykyaikaisen tekniikan väistämätön näkökohta vai onko jotain mitä me omistaa purkaa alas?

Kuvahyvitys: Anonyymi Goya -operaatio mennessä Gaelx Flickrin kautta

Rob Nightingale on saanut filosofian tutkinnon Yorkin yliopistosta, Iso-Britannia. Hän on työskennellyt sosiaalisen median johtajana ja konsulttina yli viisi vuotta, ja hän on pitänyt työpajoja useissa maissa. Kahden viime vuoden ajan Rob on myös kirjoittanut tekniikkaa, ja hän on MakeUseOfin sosiaalisen median johtaja ja uutiskirjeeditori. Löydät hänet yleensä matkustamasta…