Mainos

Ransomware on säännöllinen haitta. Ransomware-tartunta vie tietokoneesi panttivankiksi ja vaatii maksua vapautuksesta. Joissakin tapauksissa maksu ei suojaa tiedostojasi. Henkilökohtaiset valokuvat, musiikki, elokuvat, työ ja paljon muuta tuhoutuvat. Ransomware-tartuntojen määrä nousee edelleen - valitettavasti emme ole vieläkään saavuttaneet huippua Ransomware-as-a-service tuo kaaoksen kaikilleRansomware on siirtymässä juuristaan rikollisten ja väärinkäyttäjien työkaluksi huolestuttavaan palvelualaan, jossa kuka tahansa voi tilata lunastusohjelman palvelun ja kohdentaa käyttäjiä, kuten sinä ja minä. Lue lisää - ja sen monimutkaisuus kasvaa.

Tästä säännöstä on ollut merkittäviä poikkeuksia. Joissakin tapauksissa turvallisuus tutkijat ovat murtaneet ransomware-salauksen Beat huijarit näillä Ransomware-salauksen purkutyökaluillaJos olet saanut lunnasohjelman tartunnan, nämä ilmaiset salauksen purkutyökalut auttavat sinua avaamaan kadonneet tiedostot ja palauttamaan ne. Älä odota vielä minuutti! Lue lisää

, antamalla heille mahdollisuuden luoda haluttu salauksenpurkutyökalu 5 sivustoa ja sovellusta, joilla voitetaan Ransomware ja suojataan itseäsiOletko jo toistaiseksi kohdannut ransomware-hyökkäyksen, jossa joihinkin tiedostoistasi ei ole enää pääsyä? Tässä on joitain työkaluista, joita voit käyttää näiden ongelmien estämiseen tai ratkaisemiseen. Lue lisää . Nämä tapahtumat ovat harvinaisia, yleensä saapuessaan, kun haitalliset robotit otetaan pois. Kaikki lunastusohjelmat eivät kuitenkaan ole niin monimutkaisia kuin luulemme.Hyökkäyksen anatomia

Toisin kuin joissain yleisissä haittaohjelmavaihtoehdoissa, ransomware yrittää pysyä piilossa niin kauan kuin mahdollista. Tämän on tarkoitus antaa aikaa salata henkilökohtaiset tiedostosi. Ransomware on suunniteltu pitämään järjestelmän resurssien enimmäismäärä käyttäjän käytettävissä, jotta se ei aiheuttaisi hälytystä. Tämän seurauksena monille käyttäjille ensimmäinen merkki ransomware-tartunnasta on salauksen jälkeinen viesti, joka selittää mitä on tapahtunut.

Verrattuna muihin haittaohjelmiin Virukset, vakoiluohjelmat, haittaohjelmat jne. Selitetty: Online-uhkien ymmärtäminenKun alat miettiä kaikkia asioita, jotka voivat mennä pieleen Internet-selaamisen aikana, verkko alkaa näyttää aika pelottavalta paikalta. Lue lisää , ransomware-tartuntaprosessi on melko ennustettavissa. Käyttäjä lataa tartunnan saaneen tiedoston: tämä sisältää ransomware-hyötykuorman. Kun tartunnan saanut tiedosto suoritetaan, mitään ei tapahdu heti (tartunnan tyypistä riippuen). Käyttäjä ei tiedä, että ransomware alkaa salata henkilökohtaisia tiedostojaan.

Tämän lisäksi ransomware-hyökkäyksellä on useita muita selkeitä käyttäytymismalleja:

- Erottu ransomware-huomautus.

- Taustadatan siirto isäntä- ja ohjauspalvelimien välillä.

- Tiedostojen entroopia muuttuu.

Tiedoston entroopia

Tiedostojen entrooppia voidaan käyttää ransomware-ohjelmalla salattujen tiedostojen tunnistamiseen. Kirjoittaminen Internet Storm Centerille, Rob VandenBrink lyhyesti tiedostojen entroopia ja ransomware:

IT-teollisuudessa tiedoston entroopia viittaa erityiseen satunnaisuusmittaan, nimeltään “Shannon Entropy”, nimeltään Claude Shannon. Tämä arvo on olennaisesti tiedoston minkä tahansa tietyn merkin ennustettavuuden mitta, joka perustuu edeltäviin merkkeihin (yksityiskohdat ja matematiikka täällä). Toisin sanoen se on tiedoston tietojen "satunnaisuuden" mitta - mitattuna asteikolla 1 - 8, joissa tyypillisten tekstitiedostojen arvo on alhainen ja salattujen tai pakattujen tiedostojen arvo on korkea mitata.

Ehdotan lukea alkuperäinen artikkeli, koska se on erittäin mielenkiintoinen.

Et voi ratkaista ransomware-ohjelmaa Googlella löydetyllä fancy entropia-algoritmilla ;-) Ongelma on vähän monimutkaisempi.

- Mach-hirviö (@osxreverser) 20. huhtikuuta 2016

Onko se erilainen kuin “tavallinen” haittaohjelma?

Ransomware- ja haittaohjelmilla on yhteinen tavoite: pysyminen peitettynä. Käyttäjällä on mahdollisuus torjua tartuntaa, jos se havaitaan aikaisemmin. Taikasana on ”salaus”. Ransomware ottaa paikkansa surkeassa salaisuuden käytön suhteen, kun taas salausta on käytetty haittaohjelmissa jo kauan.

Salaus auttaa haittaohjelmia kulkemaan virustentorjuntaohjelmien tutkan alla sekoittamalla allekirjoituksen havaitsemista. Sen sijaan, että näkisivät tunnistettavissa olevat merkkijonot, jotka varoittaisivat puolustusesteestä, tartunta menee huomaamatta. Vaikka virustentorjuntaohjelmat ovat tulossa taitavammaksi huomata nämä merkkijonot - tunnetaan yleisesti nimellä hashes - Monien haittaohjelmien kehittäjien kiertäminen on triviaalia.

Yleiset hämärtämismenetelmät

Tässä on muutama yleisempi hämärtämismenetelmä:

- havaitseminen - Monet haittaohjelmavariantit voivat havaita, käytetäänkö niitä virtualisoidussa ympäristössä. Tämän avulla haittaohjelmat voivat välttää turvallisuustutkijoiden huomion yksinkertaisesti kieltäytymällä suorittamasta tai pakkaamasta pakkausta. Tämä puolestaan pysäyttää päivitetyn tietoturva-allekirjoituksen luomisen.

- Ajoitus - Parhaat virustentorjuntaohjelmat ovat jatkuvasti valppaina ja tarkistavat uuden uhan. Valitettavasti yleiset virustentorjuntaohjelmat eivät voi suojata järjestelmän kaikkia näkökohtia jatkuvasti. Esimerkiksi jotkut haittaohjelmat otetaan käyttöön vasta järjestelmän uudelleenkäynnistyksen jälkeen, pakeneessa (ja todennäköisesti poistamalla käytöstä prosessissa) virustorjuntatoimenpiteet.

- viestintä - Haittaohjelma soittaa komento- ja hallintapalvelimelleen ohjeita varten. Tämä ei pidä paikkaansa kaikkia haittaohjelmia. Kun he tekevät, virustentorjuntaohjelma voi kuitenkin havaita tiettyjä IP-osoitteita, joiden tiedetään vastaanottavan C&C-palvelimia, ja yrittää estää viestintää. Tällöin haittaohjelmien kehittäjät kiertävät C&C-palvelimen osoitetta välttäen havaitsemista.

- Väärä toiminta - Taitavasti muotoiltu väärennösohjelma on ehkä yksi yleisimmistä ilmoituksista haittaohjelmista. Käyttäjät, jotka eivät halua, olettavat, että tämä on säännöllinen osa heidän käyttöjärjestelmäänsä (yleensä Windows), noudattavat näytön ohjeita. Nämä ovat erityisen vaarallisia ammattitaidottomien tietokoneiden käyttäjille ja, vaikka ne toimivat ystävällisenä käyttöliittymänä, voivat antaa useille haitallisille yksiköille pääsyn järjestelmään.

Tämä luettelo ei ole tyhjentävä. Se kattaa kuitenkin joitain yleisimpiä menetelmiä, joita haittaohjelmat käyttävät tietokoneen peittämiseen.

Onko Ransomware yksinkertainen?

Yksinkertainen on ehkä väärä sana. Ransomware on eri. Ransomware-versio käyttää salausta laajemmin kuin vastaavat, samoin kuin eri tavalla. Toiminnot ransomware-tartunnasta johtuvat tekijät tekevät siitä merkittävän, samoin kuin luovat auran: ransomware on jotain pelättävää.

Kun #ransomware skaalautuu ja osuu #IoT ja #Bitcoin, on liian myöhäistä hajottaa KAIKKI IT-tietosi. Ole hyvä ja tee se nyt. #Hakata

- Maxime Kozminski (@MaxKozminski) 20. helmikuuta 2017

Ransomware käyttää jonkin verran uusia ominaisuuksia, kuten:

- Suurien tiedostojen määrien salaaminen.

- Varjokopioiden poistaminen, jotka yleensä sallivat käyttäjän palauttaa varmuuskopiosta.

- Salausavaimien luominen ja tallentaminen etähallinto- ja etäpalvelimille.

- Lunastuksen vaatiminen, yleensä jäljittämättömässä Bitcoinissa.

Kun perinteinen haittaohjelma "vain" varastaa käyttäjän käyttäjätiedot ja salasanat, ransomware vaikuttaa suoraan sinuun ja häiritsee välitöntä tietokoneympäristöä. Lisäksi sen jälkimahdollisuudet ovat erittäin visuaalisia.

Ransomware Tactics: Master File Table

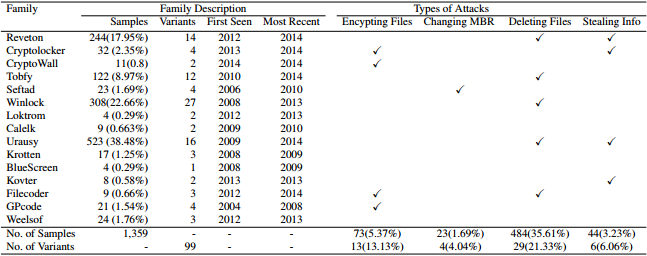

Ransomwaren ”Vau!” tekijä tulee varmasti sen käytöstä salaus. Mutta näyttääkö hienostuneisuudesta? Lastline Labsin perustaja ja pääarkkitehti Engin Kirda ei usko. Hän ja hänen tiiminsä (käyttäen Amin Kharrazin tekemää tutkimusta, yksi Kirdan jatko-opiskelijoista) suoritti valtavan lunasohjelmistutkimuksen, jossa analysoitiin 1359 näytettä 15 lunastusohjelmistoperheestä. Heidän analyysissaan tutkittiin poistomekanismeja ja löydettiin mielenkiintoisia tuloksia.

Mitkä ovat poistomekanismit? Noin 36 prosenttia tietokokonaisuuden viidestä yleisimmästä ransomware-perheestä poisti tiedostoja. Jos et maksanut, tiedostot todella poistettiin. Suurin osa poistoista oli itse asiassa melko suoraviivaista.

Kuinka ammattilainen tekisi tämän? He todella pyrkivät pyyhkimään levyn niin, että tietojen palauttaminen on vaikeaa. Kirjoita kirjoitus levylle, pyyhit tiedoston levyltä. Mutta suurin osa heistä oli tietysti laiska, ja he työskentelivät suoraan Master File Table -merkintöjen kanssa ja merkitsivät asiat poistetuiksi, mutta tiedot olivat silti levyllä.

Myöhemmin poistetut tiedot voidaan hakea, ja monissa tapauksissa ne voidaan palauttaa kokonaan.

Ransomware Tactics: työpöytäympäristö

Toinen klassinen ransomware-käyttäytyminen on työpöydän lukitseminen. Tämän tyyppinen hyökkäys esiintyy peruselimäisissä muodoissa. Sen sijaan, että asettaisiin tiedostojen salaamiseen ja poistamiseen, ransomware lukitsee työpöydän ja pakottaa käyttäjän koneesta. Suurin osa käyttäjistä katsoo tämän tarkoittavan, että niiden tiedostot ovat kadonneet (joko salatut tai kokonaan poistetut) eikä niitä yksinkertaisesti voida palauttaa.

Ransomware Tactics: Pakkoviestit

Ransomware-tartunnat osoittavat tunnetusti lunnaatunnuksensa. Yleensä se vaatii maksun käyttäjältä tiedostojensa turvallisesta palauttamisesta. Tämän lisäksi ransomware-ohjelmistokehittäjät lähettävät käyttäjiä tietyille verkkosivuille poistaen käytöstä tietyt järjestelmäominaisuudet - joten he eivät voi päästä eroon sivusta / kuvasta. Tämä on samanlainen kuin lukittu työpöytäympäristö. Se ei tarkoita automaattisesti, että käyttäjän tiedostot on salattu tai poistettu.

Ajattele ennen maksamista

Ransomware-infektio voi olla tuhoisa. Tämä on kiistaton. Ransomware-isku ei kuitenkaan tarkoita automaattisesti, että tietosi ovat poissa ikuisesti. Ransomware-kehittäjät eivät ole kaikki uskomattomia ohjelmoijia. Jos on helppo tapa välitöntä taloudellista hyötyä, se käytetään. Tämä on turvallisessa tiedossa, että Jotkut käyttäjät maksavat 5 syytä, miksi sinun ei pitäisi maksaa Ransomware-huijareitaRansomware on pelottavaa, etkä halua päästä siitä kärsimään - mutta vaikka tekisitkin, on olemassa pakottavia syitä, miksi sinun ei pidä maksaa sanottua lunnaita! Lue lisää välittömän ja suoran uhan vuoksi. Se on täysin ymmärrettävää.

Parhaat ransomware-lieventämismenetelmät säilyvät: varmuuskopioi tiedostosi säännöllisesti verkottumattomaan asemaan, pidä virustorjunta sviitti- ja Internet-selaimet päivitetään, tarkkaile tietojenkalastelusähköposteja ja ole järkevä lataamaan tiedostoja Internet.

Kuvahyvitys: andras_csontos Shutterstock.com-sivuston kautta

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.