Mainos

Kolme viikkoa sitten vakava turvallisuusongelma OS X 10.10.4: ssä löydettiin. Se ei sinänsä ole erityisen mielenkiintoista.

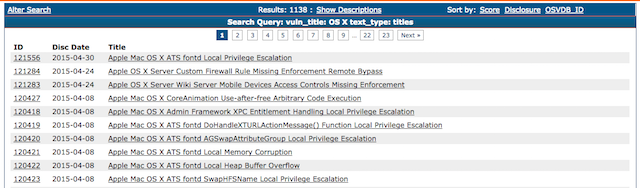

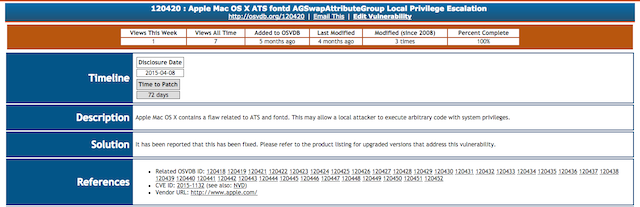

Suosittujen ohjelmistopakettien suojausheikkoudet on löydetty koko ajan, ja OS X ei ole poikkeus. Open Source haavoittuvuustietokanta (OSVDB) näyttää vähintään 1100 haavoittuvuutta, jotka on merkitty nimellä “OS X”. Mutta mitä On mielenkiintoinen on tapa, jolla tämä erityinen haavoittuvuus paljastettiin.

Sen sijaan, että kertoisi Applelle ja antaisi heille aikaa korjata ongelma, tutkija päätti julkaista hyökkäyksensä Internetissä kaikkien nähtäväksi.

Lopputuloksena oli asekilpailu Applen ja mustahattu-hakkereiden välillä. Apple joutui vapauttamaan korjaustiedoston ennen haavoittuvuuden asettamista, ja hakkereiden oli luotava hyväksikäyttö ennen kuin vaaralliset järjestelmät korjataan.

Saatat ajatella, että tietty julkistamistapa on vastuuton. Voisit jopa kutsua sitä epäeettiseksi tai holtittomaksi. Mutta se on monimutkaisempaa. Tervetuloa haavoittuvuuden paljastamiseen outoon, hämmentävään maailmaan.

Täydellinen vs Vastuullinen ilmoittaminen

On olemassa kaksi suosittua tapaa paljastaa haavoittuvuudet ohjelmistotoimittajille.

Ensimmäistä kutsutaan täydellinen paljastaminen. Aivan kuten edellisessä esimerkissä tutkijat julkaisevat heti haavoittuvuutensa luonnossa, jolloin myyjillä ei ole mitään mahdollisuutta julkaista korjausta.

Toista kutsutaan vastuullinen paljastaminentai porrastettu julkistaminen. Tutkija ottaa tässä yhteydessä yhteyttä myyjään ennen haavoittuvuuden vapauttamista.

Tämän jälkeen molemmat osapuolet sopivat aikataulusta, jossa tutkija lupaa olla julkaisematta haavoittuvuutta, jotta myyjälle annettaisiin mahdollisuus rakentaa ja julkaista korjaus. Tämä ajanjakso voi olla 30 päivästä vuoteen riippuen haavoittuvuuden vakavuudesta ja monimutkaisuudesta. Joitakin tietoturva-aukkoja ei voida korjata helposti, ja ne vaativat koko ohjelmistojärjestelmän uusimisen tyhjästä.

Kun molemmat osapuolet ovat tyytyväisiä tehtyyn korjaukseen, haavoittuvuus paljastetaan ja annetaan a CVE-numero. Nämä tunnistavat jokaisen haavoittuvuuden yksilöllisesti, ja haavoittuvuus arkistoidaan verkossa OSVDB: ssä.

Mutta mitä tapahtuu, jos odotusaika loppuu? No, yksi kahdesta asiasta. Tämän jälkeen myyjä neuvottelee jatkamisesta tutkijan kanssa. Mutta jos tutkija ei ole tyytyväinen siihen, miten myyjä on vastannut tai käyttäytynyt, tai jos he kokevat pidennyspyynnön olevan kohtuutonta, hän saattaa julkaista sen vain verkossa ilman, että korjausta on valmis.

Turvallisuusalalla käydään kiihkeitä keskusteluja siitä, mikä paljastamistapa on paras. Joidenkin mielestä ainoa eettinen ja tarkka menetelmä on täydellinen paljastaminen. Joidenkin mielestä on parasta antaa myyjille mahdollisuus korjata ongelma ennen kuin se vapautetaan luonnosta.

Kuten käy ilmi, molemmille osapuolille on olemassa pakottavia perusteita.

Argumentit vastuullisesta julkistamisesta

Katsotaanpa esimerkkiä siitä, missä oli parasta käyttää vastuullista paljastamista.

Kun puhumme kriittisestä infrastruktuurista Internetin yhteydessä, on vaikea välttää puhumasta DNS-protokolla Kuinka muuttaa DNS-palvelimia ja parantaa Internet-tietoturvaaKuvittele tämä - heräät yhden kauniin aamun, kaadat itsellesi kupillisen kahvia ja istut sitten tietokoneesi ääreen aloittaaksesi päivätyösi. Ennen kuin todella pääset ... Lue lisää . Tämän avulla voimme kääntää ihmisille luettavissa olevat verkko-osoitteet (kuten makeuseof.com) IP-osoitteiksi.

DNS-järjestelmä on uskomattoman monimutkainen, ei vain teknisellä tasolla. Tähän järjestelmään on kiinnitetty paljon luottamusta. Luotamme siihen, että kirjoittaessamme verkkoosoitetta meidät lähetetään oikeaan paikkaan. Tämän järjestelmän eheydessä on vain paljon hyötyä.

Jos joku pystyi häiritsemään tai vaarantamaan DNS-pyynnön, vaurioita voi olla paljon. Ne voivat esimerkiksi lähettää ihmisiä petollisille verkkopankkisivuille, jolloin he voivat hankkia verkkopankkitietojaan. He voivat siepata sähköposti- ja verkkoliikenteensä keskellä olevan ihmisen hyökkäyksen kautta ja lukea sisältöä. Ne voivat pohjimmiltaan heikentää koko Internetin turvallisuutta. Pelottavia juttuja.

Dan Kaminsky on arvostettu turvallisuustutkija, jolla on pitkään jatkettu tunnettujen ohjelmistojen haavoittuvuuksien löytämistä. Mutta hän tunnetaan parhaiten vuoden 2008 löytöstä ehkä vakavin haavoittuvuus koskaan löydetystä DNS-järjestelmästä. Tämän avulla joku voisi helposti suorittaa a välimuistimyrkytys (tai DNS-väärentäminen) hyökkäys DNS-nimipalvelimelle. Tämän haavoittuvuuden teknisemmät yksityiskohdat selitettiin vuoden 2008 Def Con -konferenssissa.

Kaminsky, joka on tietoinen tällaisen vakavan virheen vapauttamisen seurauksista, päätti paljastaa sen DNS-ohjelmiston myyjille, joihin tämä virhe vaikuttaa.

Vaikutus oli useisiin merkittäviin DNS-tuotteisiin, mukaan lukien Alcatel-Lucentin, BlueCoat Technologiesin, Applen ja Ciscon rakentamat. Aihe koski myös useita DNS-toteutuksia, jotka toimitettiin joidenkin suosittujen Linux / BSD-jakelujen mukana, mukaan lukien Debianin, Archin, Gentoon ja FreeBSD: n.

Kaminsky antoi heille 150 päivää korjauksen tekemiseen ja työskenteli heidän kanssaan salassa auttaakseen heitä ymmärtämään haavoittuvuutta. Hän tiesi, että tämä asia oli niin vakava ja mahdolliset vahingot niin suuret, että se olisi ollut uskomattoman holtiton julkaista se julkisesti antamatta myyjille mahdollisuutta antaa paikata.

Muuten, haavoittuvuus oli vuotanut vahingossa kirjoittanut turvallisuusyritys Matsano blogin viestiin. Artikkeli poistettiin, mutta se peilattiin, ja yhden päivän kuluttua julkaisemisesta hyväksikäyttö Näin he hakkeroivat sinua: Hämärän maailman räjäytyspakkauksetHuijarit voivat käyttää ohjelmistopaketteja hyödyntääkseen haavoittuvuuksia ja luodakseen haittaohjelmia. Mutta mitä nämä hyväksikäyttöpakkaukset ovat? Mistä he tulevat? Ja miten ne voidaan pysäyttää? Lue lisää oli luotu.

Kaminskyn DNS-haavoittuvuus summittaa viime kädessä vastuullisen, porrastetun julkistamisen puolesta esitetyn väitteen ytimen. Jotkut haavoittuvuudet - kuten nolla päivän haavoittuvuuksia Mikä on nolla päivän haavoittuvuus? [MakeUseOf selittää] Lue lisää - ovat niin merkittäviä, että niiden julkinen vapauttaminen aiheuttaisi merkittävää vahinkoa.

Mutta ennakkovaroituksen antamatta jättämiselle on myös pakottava argumentti.

Tapa täydelliselle julkistamiselle

Kun vapautat haavoittuvuuden ulkona, avaa Pandoran laatikon, jossa turhamaton henkilöstö pystyy nopeasti ja helposti tuottamaan hyväksikäyttöä ja vaarantamaan haavoittuvat järjestelmät. Joten miksi joku päättäisi tehdä sen?

On olemassa pari syytä. Ensinnäkin, toimittajat ovat usein melko hitaita vastaamaan turvallisuusilmoituksiin. Pakottamalla kätensä tehokkaasti vapauttamalla haavoittuvuuden luonnossa, he ovat enemmän motivoituneita reagoimaan nopeasti. Vielä pahempaa, jotkut ovat taipuvaisia olla julkistamatta Miksi yritykset, jotka pitävät rikkomuksia salaisina, voivat olla hyvä asiaKoska verkossa on niin paljon tietoa, olemme kaikki huolissamme mahdollisista tietoturvaloukkauksista. Mutta nämä rikkomukset voitiin pitää salaisina Yhdysvalloissa sinun suojelemiseksi. Se kuulostaa hullulta, joten mitä tapahtuu? Lue lisää tosiasia, että he lähettivät haavoittuvia ohjelmistoja. Täydellinen paljastaminen pakottaa heidät olemaan rehellisiä asiakkaidensa kanssa.

Mutta se antaa myös kuluttajille mahdollisuuden tehdä tietoon perustuva valinta siitä, haluavatko he jatkaa tietyn, haavoittuvan ohjelmiston käyttöä. Voisin kuvitella, että enemmistö ei.

Mitä myyjät haluavat?

Myyjät eivät todellakaan pidä täydellistä paljastamista.

Loppujen lopuksi heille on uskomattoman huono PR, ja se asettaa heidän asiakkailleen riskin. He ovat yrittäneet kannustaa ihmisiä paljastamaan haavoittuvuuksia vastuullisesti vikapalkkio-ohjelmien avulla. Nämä ovat olleet erittäin menestyksekkäitä, Google maksaa 1,3 miljoonaa dollaria yksin vuonna 2014.

Vaikka on syytä huomauttaa, että jotkut yritykset - kuten Oracle Oracle toivoo sinun lopettavan virheiden lähettämisen - tästä syystä se on hulluaOracle on kuumassa vedessä turvapäällikkö Mary Davidsonin väärin kirjoitetun blogiviestin yli. Tätä osoitusta siitä, kuinka Oraclen turvallisuusfilosofia poikkeaa valtavirrasta, ei otettu hyvin vastaan turvallisuusyhteisössä ... Lue lisää - lannistaa ihmisiä tekemästä ohjelmistonsa turvallisuustutkimusta.

Mutta on edelleen ihmisiä, jotka vaativat täydellisen paljastamisen käyttöä joko filosofisista syistä tai omasta huvistasi. Mikään vikapalkkio-ohjelma, riippumatta siitä, kuinka antelias, ei voi torjua tätä.

Matthew Hughes on ohjelmistokehittäjä ja kirjailija Liverpoolista, Englannista. Hän on harvoin löydetty ilman kuppia vahvaa mustaa kahvia kädessään ja ihailee ehdottomasti MacBook Prota ja kameraansa. Voit lukea hänen bloginsa osoitteessa http://www.matthewhughes.co.uk ja seuraa häntä twitterissä osoitteessa @matthewhughes.