Mainos

Aina silloin tällöin uusi haittaohjelmavaihtoehto näkyy nopeana muistutuksena siitä, että turvapanokset nousevat aina. QakBot / Pinkslipbot -pankki-troijalainen on yksi heistä. Haittaohjelma, joka ei sisällä pankkitietojen keräämistä, voi nyt viipyä ja toimia ohjauspalvelimena - kauan sen jälkeen, kun tietoturvatuote lopettaa alkuperäisen tarkoituksensa.

Kuinka OakBot / Pinkslipbot pysyy aktiivisena? Ja kuinka voit poistaa sen kokonaan järjestelmästäsi?

QakBot / Pinkslipbot

Tämä pankki-troijalainen menee kahdella nimellä: QakBot ja Pinkslipbot. Haittaohjelma itsessään ei ole uusi. Se otettiin ensimmäisen kerran käyttöön 2000-luvun lopulla, mutta se aiheuttaa edelleen ongelmia yli kymmenen vuotta myöhemmin. Nyt troijalainen on saanut päivityksen, joka pidentää haitallista toimintaa, vaikka tietoturvatuote rajoittaisi sen alkuperäistä tarkoitusta.

Infektio käyttää yleistä plug-and-play (UPnP) -porttia porttien avaamiseen ja saapuvien yhteyksien sallimiseen kaikilta internetin käyttäjiltä. Pinkslipbotia käytetään sitten pankkitietojen keräämiseen. Tavallinen haitallisten työkalujen joukko: näppäinlokerit, salasanan varastajat, MITM-selaimen hyökkäykset, digitaalisten varmenteiden varkaudet, FTP- ja POP3-käyttöoikeustiedot ja paljon muuta. Haittaohjelma hallitsee bottiverkkoa, jonka arvioidaan sisältävän yli 500 000 tietokonetta. (

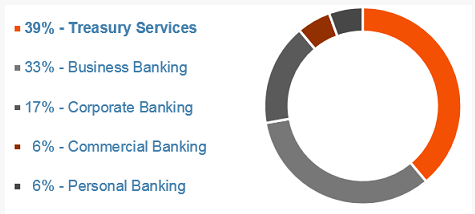

Mikä joka tapauksessa on bottiverkko? Onko tietokoneesi zombi? Ja mikä joka tapauksessa on zombie-tietokone? [MakeUseOf selittää]Oletko koskaan miettinyt, mistä kaikki Internet-roskapostit ovat peräisin? Saat todennäköisesti satoja roskapostisuodatettuja roskapostia päivittäin. Tarkoittaako tämä sitä, että siellä on satoja ja tuhansia ihmisiä, jotka istuvat ... Lue lisää )Haittaohjelmat keskittyvät pääasiassa Yhdysvaltain pankkisektoriin. 89 prosenttia tartunnan saaneista laitteista löytyy joko kassa-, yritys- tai kaupallisista pankkipalveluista.

Uusi vaihtoehto

Tutkijat McAfee Labs löydetty uusi Pinkslipbot-variantti.

”Koska UPnP olettaa, että paikalliset sovellukset ja laitteet ovat luotettavia, se ei tarjoa suojauksia ja on alttiina väärinkäyttäjille kaikissa verkon tartunnan saaneissa koneissa. Olemme havainneet useita Pinkslipbot-ohjauspalvelimen välityspalvelimia, jotka ovat isännöidyt erillisissä tietokoneissa samassa kodissa verkon samoin kuin mikä näyttää olevan julkinen Wi-Fi-hotspot ”, sanoo McAfee Anti-Malware Researcher Sanchit Karve. ”Sikäli kuin tiedämme, Pinkslipbot on ensimmäinen haittaohjelma, joka käyttää tartunnan saaneita koneita HTTPS-pohjaisina ohjauspalvelimina, ja toinen suoritettavaan sovellukseen perustuva haittaohjelma, joka käyttää UPnP: tä portin edelleenlähettämiseen pahamaineinen Conficker-mato vuonna 2008."

Tämän seurauksena McAfee-tutkimusryhmä (ja muut) yrittävät selvittää tarkalleen kuinka tartunnan saaneesta koneesta tulee välityspalvelin. Tutkijoiden mielestä kolmella tekijällä on merkittävä rooli:

- IP-osoite sijaitsee Pohjois-Amerikassa.

- Nopea Internet-yhteys.

- Mahdollisuus avata portteja Internet-yhdyskäytävällä UPnP: n avulla.

Esimerkiksi haittaohjelma lataa kuvan Comcast'sSpeed Test -palvelun avulla varmistaaksesi, että käytettävissä on riittävästi kaistanleveyttä.

Kun Pinkslipbot on löytänyt sopivan kohdekoneen, haittaohjelma antaa yksinkertaisen palvelun etsintäprotokollan paketin etsimään Internet-yhdyskäytävälaitteita (IGD). IGD: stä puolestaan tarkistetaan yhteydet, ja tuloksena on positiivinen tulos, kun luodaan porttien edelleenlähetyssääntöjä.

Seurauksena on, että kun haittaohjelmien tekijä päättää, onko kone sopiva tartunnalle, troijalainen binaari lataa ja ottaa käyttöön. Tämä on vastuussa ohjauspalvelimen välityspalvelimen viestinnästä.

Vaikea hävittää

Vaikka viruksentorjunta- tai haittaohjelmaohjelmasi onkin onnistuneesti havainnut ja poistanut QakBot / Pinkslipbot -sovelluksen, on mahdollista, että se toimii silti haittaohjelmien hallinta-palvelimen välityspalvelimena. Tietokoneesi saattaa silti olla haavoittuvainen, ilman että ymmärrät sitä.

”Pinkslipbotin luomat satamansiirtosäännöt ovat liian yleisiä poistaakseen ne automaattisesti vaarantamatta verkon tahattomia vääriä määrityksiä. Ja koska suurin osa haittaohjelmista ei häiritse porttien edelleenlähettämistä, haittaohjelmien torjuntaratkaisut eivät välttämättä palauta tällaisia muutoksia ”, Karve sanoo. "Valitettavasti tämä tarkoittaa, että tietokoneesi voi silti olla alttiina ulkopuolisille hyökkäyksille, vaikka haittaohjelmien torjuntatuotteesi olisi onnistuneesti poistanut kaikki Pinkslipbot-binaarit järjestelmästäsi."

Haittaohjelmassa on mato-ominaisuudet Virukset, vakoiluohjelmat, haittaohjelmat jne. Selitetty: Online-uhkien ymmärtäminenKun alat miettiä kaikkia asioita, jotka voivat mennä pieleen Internet-selaamisen aikana, verkko alkaa näyttää aika pelottavalta paikalta. Lue lisää , mikä tarkoittaa, että se voi toistua itse jaettujen verkkoasemien ja muiden siirrettävien tietovälineiden kautta. IBM X-Force-tutkijoiden mukaan, se on aiheuttanut Active Directory (AD) -katkaisuja, pakottamalla asianomaisten pankkiorganisaatioiden työntekijät offline-tilassa tuntikausia kerrallaan.

Lyhyt poisto-opas

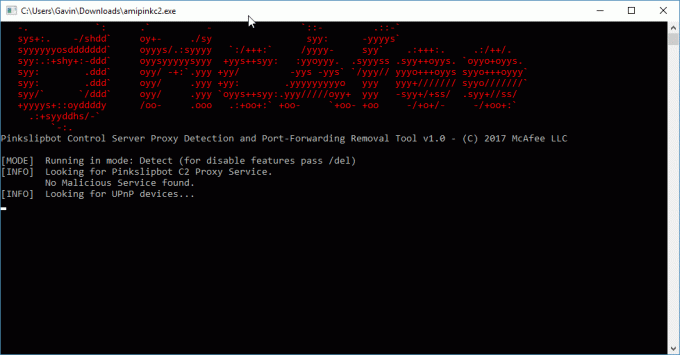

McAfee on julkaissut Pinkslipbot Control Server -palvelimen välityspalvelimen havaitseminen ja porttien edelleenlähetysten poistotyökalu (tai PCSPDPFRT, lyhyesti... vitsailen). Työkalu on ladattavissa Juuri täällä. Lisäksi on saatavana lyhyt käyttöohje tässä [PDF].

Kun olet ladannut työkalun, napsauta hiiren kakkospainikkeella ja Suorita järjestelmänvalvojana.

Työkalu skannaa järjestelmäsi automaattisesti ”havaitsemistilassa”. Jos haitallista toimintaa ei ole, työkalu sulkeutuu automaattisesti tekemättä muutoksia järjestelmän tai reitittimen kokoonpanoon.

Jos työkalu havaitsee kuitenkin haitallisen elementin, voit käyttää sitä /del -komento porttien edelleenlähetyssääntöjen poistamiseksi käytöstä ja poistamiseksi.

Vältä havaitsemista

On hiukan yllättävää nähdä tämän hienostuneen pankkitrijalaisen.

Edellä mainitun Conficker-madon lisäksi "tietoa UPnP: n haittaohjelmien väärinkäytöstä on vähän." Tarkemmin sanottuna se on selvä signaali, että UPnP: tä hyödyntävät Internet-laitteet ovat valtava kohde (ja haavoittuvuus). Kun Internet-laitteista tulee kaikkialla maailmassa, sinun on myönnettävä, että verkkorikollisilla on kultainen mahdollisuus. (Jopa jääkaappi on vaarassa! Samsungin älykäs jääkaappi on juuri valmistettu. Entä loput älykodistasi?Isossa-Britanniassa toimiva infosec-yritys Pen Test Parters havaitsi haavoittuvuuden Samsungin älykäsllä jääkaapilla. Samsungin SSL-salauksen käyttöönotto ei tarkista varmenteiden pätevyyttä. Lue lisää )

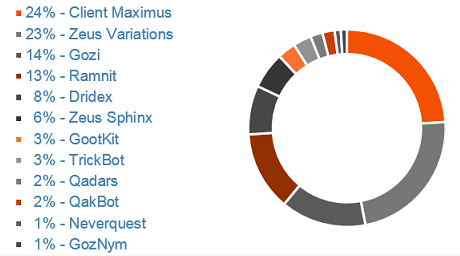

Mutta vaikka Pinkslipbot siirtyy vaikeasti poistettavaksi haittaohjelmavaihtoehdoksi, se on kuitenkin vain 10. sijalla yleisimmissä taloudellisissa haittaohjelmatyypeissä. Kärkipaikka on edelleen Asiakas Maximus.

Lieventäminen on edelleen avain taloudellisten haittaohjelmien välttämiseen, olipa kyse sitten yrityksestä, yrityksestä tai kotikäyttäjästä. Tietojenkalastelun vastainen perusopetus Kuinka löytää phishing-sähköpostiTietokalastelusähköpostin saalis on vaikeaa! Huijarit aiheuttavat, että PayPal tai Amazon yrittävät varastaa salasanasi ja luottokorttitietosi, ovat heidän petollisuutensa melkein täydellisiä. Näytämme sinulle kuinka havaita petokset. Lue lisää ja muut kohdennetut haitalliset toiminnot Kuinka huijarit käyttävät tietojenkalasteluviestejä kohdentaakseen opiskelijoitaOpiskelijoille suunnattujen huijausten määrä on kasvussa, ja monet ovat joutumassa näihin ansoihin. Tässä on mitä sinun on tiedettävä ja mitä sinun pitäisi tehdä niiden välttämiseksi. Lue lisää mene massiivinen tapa lopettaa tämäntyyppinen tartunta pääsemästä organisaatioon - tai jopa kotiisi.

Vaikuttaa Pinkslipbot? Oliko se kotona vai organisaatiossasi? Olitko lukittu järjestelmästäsi? Kerro meille kokemuksistasi alla!

Kuvahyvitys: akocharm Shutterstockin kautta

Gavin on MUO: n vanhempi kirjoittaja. Hän on myös toimittaja ja SEO Manager MakeUseOfin salaustekniselle sisaryritykselle Blocks Decoded. Hänellä on nykyaikainen BA (Hons) -kirjallisuus digitaalisen taiteen käytännöllä, joka on repiä Devonin kukkuloilta, sekä yli kymmenen vuoden ammattikirjoittamisen kokemus. Hän nauttii runsasta määrää teetä.