Mainos

Onko salasanasi suojattu? Olemme kaikki kuulleet paljon neuvoja siitä, millaisia salasanoja sinun ei koskaan pidä valita - ja on olemassa useita työkaluja, jotka väittävät arvioi salasanasi turvallisuus verkossa Laita salasanasi murtotestin läpi näiden viiden salasanan lujuustyökalun avullaKaikki meistä ovat lukeneet kohtuullisen osan kysymyksistä kuinka salasanani muutetaan. On turvallista sanoa, että suurin osa heistä on tarkoitettu pikemminkin tarkoituksiin kuin uteliaisiin tarkoituksiin. Salasanojen rikkominen ... Lue lisää . Nämä voivat kuitenkin olla vain epäilyttävän tarkkoja. Ainoa tapa todella testata salasanojesi turvallisuus on yrittää rikkoa ne.

Joten tänään aiomme tehdä juuri sen. Aion näyttää sinulle kuinka käyttää työkalua, jota oikeat hakkerit käyttävät salasanojen murtamiseen, ja näytän sinulle, kuinka sitä voi käyttää tarkistamaan sinun. Ja jos se ei läpäise testiä, näytän sinulle kuinka valita turvallisempia salasanoja tahtoa kestä.

Hashcatin asettaminen

Työkalu, jota aiomme käyttää, on nimeltään Hashcat. Virallisesti se on tarkoitettu

salasanan palautus 6 ilmaista salasanan palautustyökalua Windowsille Lue lisää , mutta käytännössä tämä on vähän kuin sanonta BitTorrent Voita paisunut! Kokeile näitä kevyitä BitTorrent-asiakkaitaAseet eivät jaa laittomia tiedostoja. Ihmiset jakavat laittomia tiedostoja. Tai odota, miten se menee uudelleen? Tarkoitan, että BitTorrentia ei pitäisi hajottaa sen merirosvouksen potentiaalin perusteella. Lue lisää on tarkoitettu suojaamaan suojaamattomia tiedostoja. Käytännössä hakkerit käyttävät sitä usein salasanojen rikkomiseen varastettu epävarmoilta palvelimilta Ashley Madison Vuoto Ei suurta tarjousta? Mieti uudelleenDiskreetti online-treffisivusto Ashley Madison (suunnattu pääasiassa huijaaville puolisoille) on hakkeroitu. Tämä on kuitenkin paljon vakavampi asia kuin lehdistössä on kuvattu, ja sillä on huomattavia vaikutuksia käyttäjien turvallisuuteen. Lue lisää . Sivuvaikutuksena tämä tekee siitä erittäin tehokkaan tavan testata salasanan suojaus.Huomaa: tämä opetusohjelma on tarkoitettu Windows-käyttöjärjestelmälle. Linux-jäsenet voivat tarkistaa alla olevan videon ideasta aloittamisesta.

Voit saada Hashcatin hashcat.net Nettisivu. Lataa ja pura se latauskansioon. Seuraavaksi tarvitsemme joitain aputietoja työkalusta. Aiomme hankkia sanalistan, joka on periaatteessa valtava tietokanta salasanoja, joita työkalu voi käyttää lähtökohtana, erityisesti rockyou.txt tietojoukko. Lataa se ja kiinnitä se Hashcat-kansioon. Varmista, että sen nimi on "rockyou.txt"

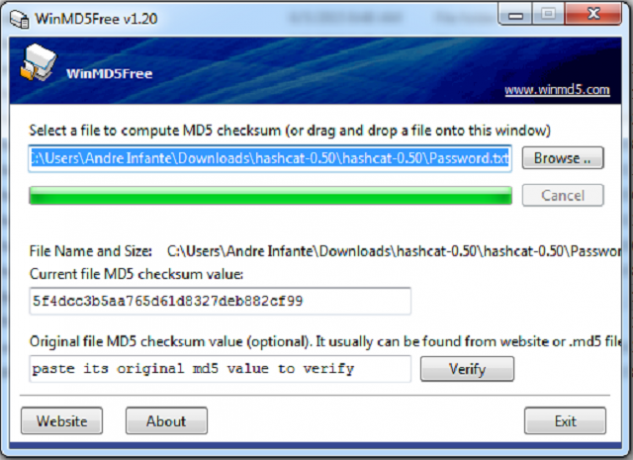

Nyt tarvitsemme tavan räjähtöjen luomiseen. Me käytämme WinMD5, joka on kevyt ilmainen työkalu, joka hajauttaa tiettyjä tiedostoja. Lataa se, pura se ja pudota se Hashcat-hakemistoon. Aiomme tehdä kaksi uutta tekstitiedostoa: hashes.txt ja password.txt. Lisää molemmat Hashcat-hakemistoon.

Se siitä! Olet valmis.

Hacker-sodan kansan historia

Ennen kuin käytämme tätä sovellusta, puhutaanpa vähän siitä, kuinka salasanat todella rikkoutuvat ja kuinka pääsimme tähän pisteeseen.

Paluu tietotekniikan sumuiseen historiaan, se oli verkkosivustojen vakiokäytäntöä tallentaa käyttäjän salasanat selkeänä tekstinä. Tämä näyttää olevan järkevää. Sinun on varmistettava, että käyttäjä lähetti oikean salasanan. Ilmeinen tapa tehdä tämä on pitää kopio salasanoista käsillä pienessä tiedostossa jossain ja tarkistaa käyttäjän lähettämä salasana luettelon suhteen. Helppo.

Tämä oli valtava katastrofi. Hakkerit pääsivät palvelimelle jonkin petollisen taktiikan (kuten kysyi kohteliaasti), varastaa salasanaluettelo, kirjaudu sisään ja varasta kaikkien rahaa. Kun turvallisuustutkijat nousivat tuon tupakoinnin hylyistä, oli selvää, että meidän oli tehtävä jotain erilaista. Ratkaisu oli hajauttava.

Niille, jotka eivät tunne, a hash-toiminto Mitä tämä kaikki MD5: n räjähdysasiat tosiasiallisesti tarkoittaa [tekniikka selitetty]Tässä on MD5: n täydellinen loppuminen, yhdistelmä ja pieni yleiskuva tietokoneista ja salaus. Lue lisää on koodinpätkä, joka vie pala tietoa ja sekoittaa sen matemaattisesti kiinteän pituiseksi palaksi. Tätä kutsutaan datan hajauttamiseksi. Heistä on hienoa, että he menevät vain yhteen suuntaan. On erittäin helppo ottaa tieto ja selvittää sen ainutlaatuinen tiiviste. On erittäin vaikea ottaa tiiviste ja löytää tieto, joka tuottaa sen. Itse asiassa, jos käytät satunnaista salasanaa, sinun on yritettävä kaikki mahdolliset yhdistelmät sen tekemiseksi, mikä on enemmän tai vähemmän mahdotonta.

Ne, jotka seuraat kotona, saattavat huomata, että hashilla on todella hyödyllisiä ominaisuuksia salasanasovelluksiin. Nyt voit tallentaa salasanan sijasta salasanojen tiivisteet. Kun haluat vahvistaa salasanan, hajauta se, poista alkuperäinen ja tarkista se hash-luettelon perusteella. Kaikki Hash-toiminnot tuottavat samat tulokset, joten voit silti varmistaa, että ne toimittivat oikeat salasanat. Tärkeää on, että varsinaisia selkeän tekstin salasanoja ei koskaan tallenneta palvelimelle. Joten kun hakkerit rikkovat palvelinta, he eivät voi varastaa mitään salasanoja - vain turhia hajautuksia. Tämä toimii kohtuullisen hyvin.

Hakkerit reagoivat tähän viettämään paljon aikaa ja energiaa keksimään todella taitava tapa kääntää hashia Ophcrack - Salasanahakkutyökalu melkein minkä tahansa Windows-salasanan murtamiseenWindows-salasanan hakkerointiin on monia eri syitä, miksi halutaan käyttää mitä tahansa määrää salasanan hakkerointityökaluja. Lue lisää .

Kuinka Hashcat toimii

Voimme käyttää useita strategioita tähän. Yksi vankeimmista on se, jota Hashcat käyttää. Huomaa, että käyttäjät eivät ole kovin mielikuvituksellisia ja yleensä valitsevat samantyyppisiä salasanoja.

Esimerkiksi suurin osa salasanoista koostuu yhdestä tai kahdesta englanninkielisestä sanasta, muutamasta numerosta ja ehkä joistakin “leet-talk” -kirjainten korvauksista tai satunnaisista isoista kirjaimista. Jotkut valituista sanoista jotkut ovat todennäköisemmin kuin toiset: 'salasana', palvelun nimi, käyttäjänimesi ja 'hei' ovat kaikki suosittuja. Ditto suosittuja lemmikkien nimiä, ja kuluva vuosi.

Tämän tietäen voit alkaa tuottaa erittäin uskottavia arvauksia siitä, mitä eri käyttäjät ovat valinneet, jonka pitäisi (lopulta) antaa sinun arvata oikein, rikkoa tiiviste ja päästä heidän sisäänkirjautumiseen valtakirjaa. Tämä kuulostaa toivottomalta strategialta, mutta muista, että tietokoneet ovat naurettavan nopeita. Nykyaikainen tietokone voi kokeilla miljoonia arvauksia sekunnissa.

Tätä me teemme tänään. Teeskentelemme, että salasanasi ovat hajautusohjelmassa hajautusluettelossa, ja ajamme samaa hash-hakkerointityökalua, jota hakkerit käyttävät niissä. Ajattele sitä verkkopalvelun paloporana. Katsotaanpa miten se menee!

Kuinka käyttää Hashcatia

Ensinnäkin meidän on luotava hashit. Avaa WinMD5 ja salasana.txt-tiedostosi (notepadissa). Kirjoita yksi salasanasi (vain yksi). Tallenna tiedosto. Avaa se WinMD5: llä. Näet pienen ruudun, joka sisältää tiedoston hash. Kopioi se hashes.txt-tiedostoosi ja tallenna se. Toista tämä lisäämällä jokainen tiedosto uudelle riville hashes.txt-tiedostoon, kunnes saat räjähdyksen jokaisesta rutiininomaisesti käyttämästä salasanasta. Laita sitten hauskanpitoon viimeinen rivi sanan 'salasana' tiiviste.

Tässä yhteydessä on syytä huomata, että MD5 ei ole kovin hyvä muoto salasanatietojen tallentamiseen - se on melko nopea laskea, mikä tekee raa'asta pakottamisesta kannattavamman. Koska teemme tuhoisaa testausta, tämä on itse asiassa plussa meille. Todellisessa salasanavuodossa salasanamme hajautetaan Scryptillä tai jollain muulla turvallisella hash-toiminnolla, jotka ovat hitaammin testattavissa. MD5: tä käyttämällä voidaan simuloida käytännössä paljon enemmän prosessointitehoa ja -aikaa kuin mitä meillä todella on.

Varmista seuraavaksi, että hashes.txt-tiedosto on tallennettu, ja avaa Windows PowerShell. Siirry Hashcat-kansioon (cd .. nousee tasolle, ls luettelee nykyiset tiedostot ja cd [tiedostonimi] syöttää nykyisen hakemiston kansion). Kirjoita nyt ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Tämä komento sanoo periaatteessa “Suorita Hashcat-sovellus. Aseta se toimimaan MD5-hashien kanssa ja käytä ”prince mode” -hyökkäystä (joka käyttää erilaisia strategioita luomaan muunnelmia luettelon sanoista). Yritä rikkoa hashes.txt-tiedoston merkinnät ja käytä rockyou.txt-tiedostoa sanakirjana.

Tule sisään ja hyväksy EULA (jossa sanotaan periaatteessa "I pinky vannomatan, etten hakkeroi mitään tällä") ja anna sen suorittaa. Salasanan tiivisteen tulisi näkyä sekunnissa tai kahdessa. Sen jälkeen kysymys on vain odottamisesta. Heikot salasanat ilmestyvät muutamassa minuutissa nopeassa, uudenaikaisessa prosessorissa. Normaalit salasanat ilmestyvät muutamassa tunnissa päivässä tai kahdessa. Vahvat salasanat voivat viedä hyvin kauan. Yksi vanhemmista salasanoistani rikkoi alle kymmenessä minuutissa.

Voit jättää tämän juoksemisen niin kauan kuin sinusta tuntuu. Ehdotan ainakin yön yli tai tietokoneellasi, kun olet töissä. Jos teet sen 24 tunniksi, salasanasi on todennäköisesti riittävän vahva useimpiin sovelluksiin - vaikka tämä ei ole takuu. Hakkerit voivat olla halukkaita ajamaan näitä hyökkäyksiä pitkään tai käyttämään parempaa sanaluetteloa. Jos olet epävarma salasanasi turvallisuudesta, hanki parempi.

Salasanani oli rikki: Mitä nyt?

Enemmän kuin todennäköistä, jotkut salasanasi eivät kestäneet. Joten miten voit luoda vahvoja salasanoja niiden korvaamiseksi? Kuten käy ilmi, todella vahva tekniikka (suosittu xkcd) on salasana. Avaa lähin kirja, siirry satunnaiselle sivulle ja laita sormi alas sivulle. Ota lähin substantiivi, verbi, adjektiivi tai adverbi ja muista se. Kun sinulla on neljä tai viisi, murskaa ne ilman välilyöntejä, numeroita tai isoja kirjaimia. ÄLÄ käytä ”oikeaa valopohjaa”. Se on valitettavasti tullut suosituksi salasanana, ja se sisältyy moniin sanalistoihin.

Yksi esimerkki salasanasta, jonka juuri tuotin kahvipöydälläni istuvalta tieteiskirja-antologialta, on ”leanedsomeartisansharmingdarling” (äläkä käytä tätä). Tämä on paljon helpompi muistaa kuin mielivaltainen kirjain- ja numerojono, ja on todennäköisesti turvallisempaa. Äidinkielenään puhuneiden työntekijöiden sanasto on noin 20 000 sanaa. Seurauksena viiden satunnaisesti valitun yleisen sanan sekvenssillä on 20 000 ^ 5 tai noin kolme sukupolven mahdollista yhdistelmää. Tämä on kaukana nykyisen julman voiman hyökkäyksen käsityksestä.

Sitä vastoin satunnaisesti valittu kahdeksan merkin salasana syntetisoidaan merkkien suhteen, ja siinä on noin 80 mahdollisuutta, mukaan lukien isot ja pienet kirjaimet, numerot, merkit ja välilyönnit. 80 ^ 8 on vain nelinumero. Se kuulostaa silti suurelta, mutta sen rikkominen on itse asiassa mahdollisuuksien puitteissa. Kun otetaan huomioon kymmenen huippuluokan pöytätietokonetta (joista kukin voi tehdä noin kymmenen miljoonaa tiivistettä sekunnissa), niin voitaisiin pakottaa raa'asti muutamassa kuukaudessa - ja turvallisuus hajoaa kokonaan, jos sitä ei oikeastaan ole satunnainen. Se on myös paljon vaikeampi muistaa.

Toinen vaihtoehto on käyttää salasananhallintaa, joka voi luoda turvallisia salasanoja sinulle lennossa, jotka kaikki voidaan 'avata' käyttämällä yhtä pääsalasanaa. Sinun on edelleen valittava todella hyvä pääsalasana (ja jos unohdat sen, olet vaikeuksissa) - mutta jos salasanasi on vuotanut sivuston rikkomuksen yhteydessä, sinulla on vahva ylimääräinen suojaustaso.

Jatkuva valppaus

Hyvä salasanasuojaus ei ole kovin vaikea, mutta se vaatii sinua olemaan tietoinen ongelmasta ja toimimaan pysyäksesi turvassa. Tällainen tuhoisa testaus voi olla hyvä herätys. On yksi asia tietää älyllisesti, että salasanasi voivat olla epävarmoja. On toinen asia, kun näet sen esiin Hashcatista muutaman minuutin kuluttua.

Kuinka salasanasi kestäivät? Kerro meille kommenteista!

Kirjailija ja toimittaja, joka sijaitsee Lounaisosassa, Andre takuuvarmasti pysyy toiminnassa 50 celsiusasteeseen saakka ja on vesitiivis kahdentoista jalkan syvyyteen asti.