Mainos

Se on dilemma, jonka olemme kaikki kohdanneet jossain vaiheessa. Pomosi on lähettänyt sinulle tiedoston sähköpostitse.

Toisaalta tunnet sinut omistaa katsomaan sitä. Mutta toisaalta, tiedät millainen pomosi on. Heidän selaimensa on suojattu 25:llä erilaisia työkalurivejä 4 ärsyttävää selaimen työkalupalkkia ja kuinka päästä eroon niistäSelaimen työkalurivit eivät vain näytä katoavan. Katsotaanpa joitain yleisiä haittoja ja kerrotaan kuinka ne poistetaan. Lue lisää , ja pomollasi on ei käsitys siitä, miten he joutuivat sinne. Lähes viikoittain heidän tietokoneensa on asetettava karanteeniin, desinfioitava ja letkuttava IT-osaston toimesta.

Voitko todella luottaa siihen tiedostoon? Luultavasti ei. Sinä voisi avaa se tietokoneellasi ja saat vaarallisen infektion. Tai voit käyttää sitä virtuaalikoneessa.

Mikä on virtuaalikone?

Jos haluat ajatella tietokonetta kokoelmana fyysisiä laitteistokomponentteja, virtuaalinen kone Mikä on virtuaalikone? Kaikki mitä sinun tarvitsee tietääVirtuaalikoneiden avulla voit käyttää muita käyttöjärjestelmiä nykyisellä tietokoneellasi. Tässä on mitä sinun tulee tietää heistä. Lue lisää on kokoelma simuloituja komponentteja. Fyysisen kiintolevyn, fyysisen RAM-muistin ja fyysisen prosessorin sijaan jokainen näistä simuloidaan jo olemassa olevilla tietokonelaitteistoilla.

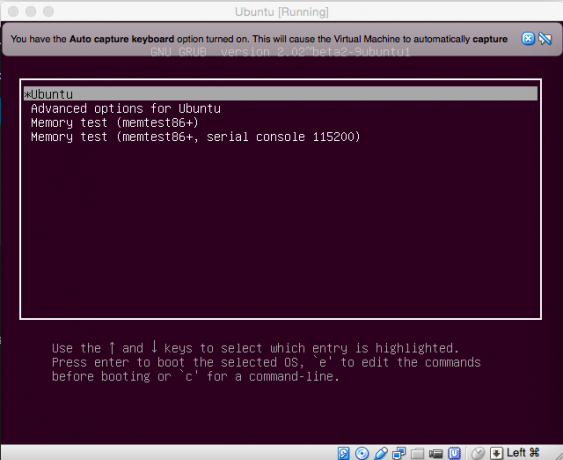

Koska tietokoneen komponentteja simuloidaan, on mahdollista asentaa tietokoneen käyttöjärjestelmä kyseiseen simuloituun laitteistoon, kuten Windows, Linux tai FreeBSD Linux vs. BSD: Mitä sinun pitäisi käyttää?Molemmat perustuvat Unixiin, mutta siihen yhtäläisyydet päättyvät. Tässä on kaikki mitä sinun tulee tietää Linuxin ja BSD: n eroista. Lue lisää .

Ihmiset käyttävät virtuaalikoneita monenlaisiin asioihin, kuten palvelimien (mukaan lukien verkkopalvelimien) käyttämiseen, pelaa vanhoja pelejä Kuinka käyttää vanhoja pelejä ja ohjelmistoja Windows 8:ssaYksi Microsoftin suurista vahvuuksista - ja heikkouksista - on sen keskittyminen taaksepäin yhteensopivuuteen. Useimmat Windows-sovellukset toimivat hyvin Windows 8:ssa. Tämä pätee erityisesti, jos ne toimivat Windows 7:ssä,... Lue lisää joilla on vaikeuksia toimia kunnolla nykyaikaisissa käyttöjärjestelmissä ja web-kehityksessä.

Mutta mikä tärkeintä, on tärkeää muistaa, että se, mitä tapahtuu kyseisessä virtuaalikoneessa, ei siirry alaspäin isäntätietokoneeseen. Voit esimerkiksi asentaa tarkoituksella CryptoLocker-virus CryptoLocker on kaikkien aikojen ilkein haittaohjelma, ja tässä on mitä voit tehdäCryptoLocker on eräänlainen haittaohjelma, joka tekee tietokoneestasi täysin käyttökelvottoman salaamalla kaikki tiedostosi. Se vaatii sitten rahallista maksua ennen kuin tietokoneesi käyttöoikeus palautetaan. Lue lisää virtuaalikoneessa, eikä se vaikuta isäntäkoneeseen. Tämä on erityisen kätevää, kun sinulle on lähetetty epäilyttävä tiedosto ja sinun on selvitettävä, onko se turvallista avata.

VM: n hankkiminen

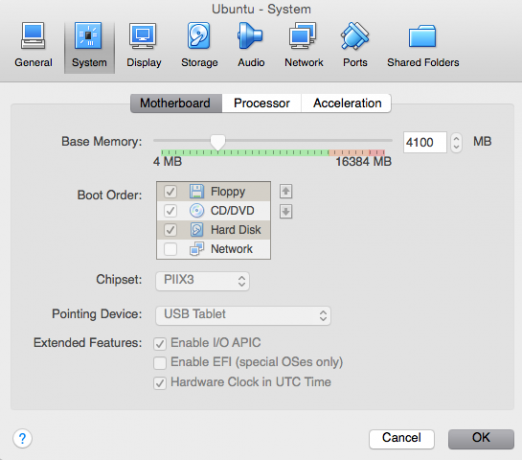

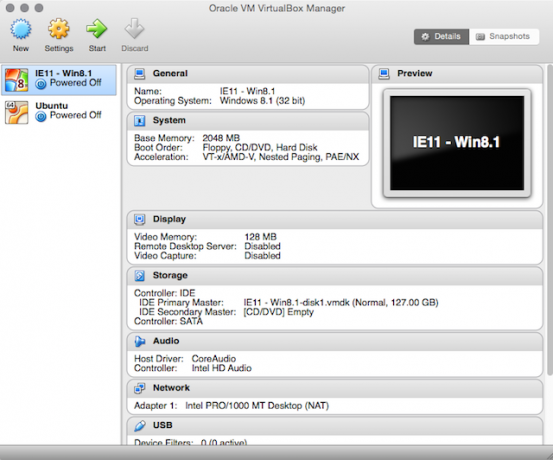

VM-alustoista ei ole pulaa. Jotkut näistä ovat patentoituja, maksullisia tuotteita, kuten Parallels for Mac. Mutta on myös useita ilmaisia avoimen lähdekoodin paketteja, jotka tekevät työn yhtä hyvin. Yksi näkyvimmistä on Oraclen VirtualBox VirtualBoxin käyttäminen: KäyttöopasVirtualBoxin avulla voit helposti asentaa ja testata useita käyttöjärjestelmiä. Näytämme sinulle, kuinka Windows 10 ja Ubuntu Linux asetetaan virtuaalikoneena. Lue lisää , joka on saatavana Windowsille, Linuxille ja Macille.

Kun olet valinnut VM-ohjelmiston, sinun on valittava käyttöjärjestelmä, joka toimii koneessasi. Linuxin kopion hankkiminen on vain ISO: n lataamista, mutta entä Windows?

Windows ei yleensä ole ilmainen edes ihmisille, jotka haluavat vain rakentaa VM-testialustan. Mutta modern.ie: n avulla on olemassa ratkaisu.

Ilmaiset VM: t?

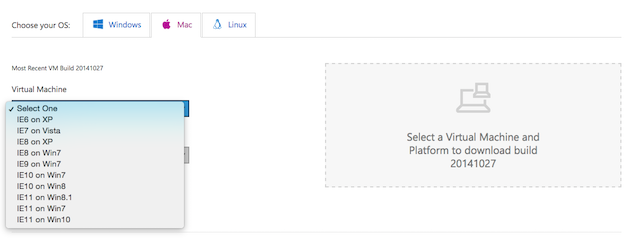

Moderni.fi antaa kenen tahansa ladata Microsoft XP: n aikarajoitetun version Windows 10:een ilmaiseksi ja ilman rekisteröitymistä. Myöntämällä ilmaisia, vaikkakin vammautuneita Windows-versioita Microsoft toivoo saavansa takaisin verkkokehittäjien kiinnostuksen, joista monet ovat siirtyneet Macille ja Linuxille.

Sinun ei kuitenkaan tarvitse olla verkkokehittäjä ladataksesi VM: n osoitteesta modern.ie. Tämän avulla voit testata epäilyttäviä ohjelmistoja, mutta ilman Windows-asennuksen korjaamattoman vaurioitumisen riskiä.

Valitse vain alusta, jota haluat testata, ja käyttämäsi virtualisointiohjelmisto, ja lataat (kokoisen) ZIP-tiedoston, joka sisältää virtuaalikoneen. Avaa se valitsemallasi virtualisointialustalla, ja olet valmis.

Opi jotain uutta

Yksi tärkeimmistä eduista turvallisen, seurauksettoman laatikon kanssa pelaamiseen on, että sen avulla voit ottaa riskejä, joita et muuten ottaisi. Monille tämä tarjoaa mahdollisuuden oppia taitoja, jotka soveltuvat suotuisasti uralle alalla eettisen hakkeroinnin kukoistava ala Voitko ansaita elantonsa eettisestä hakkeroinnista?"Hakkeriksi" leimaamiseen liittyy yleensä paljon negatiivisia konnotaatioita. Jos kutsut itseäsi hakkeriksi, ihmiset näkevät sinut usein ihmisenä, joka aiheuttaa pahaa vain nauramisesta. Mutta eroa on... Lue lisää .

Voit esimerkiksi testata erilaisia verkon suojaustyökalut Kotiverkkosi turvallisuuden testaaminen ilmaisilla hakkerointityökaluillaMikään järjestelmä ei voi olla täysin "hakkerointisuojattu", mutta selaimen suojaustestit ja verkkosuojaukset voivat tehdä asetuksistasi kestävämpiä. Käytä näitä ilmaisia työkaluja kotiverkon "heikot kohdat" tunnistamiseen. Lue lisää , rikkoutumatta mitään tietokonerikollisuutta koskevia lakeja Tietokoneiden väärinkäyttölaki: laki, joka kriminalisoi hakkeroinnin Yhdistyneessä kuningaskunnassaYhdistyneessä kuningaskunnassa Computer Misuse Act 1990 käsittelee hakkerointirikoksia. Tämä kiistanalainen lainsäädäntö päivitettiin äskettäin antamalla Ison-Britannian tiedustelujärjestölle GCHQ: lle laillinen oikeus murtautua mihin tahansa tietokoneeseen. Jopa sinun. Lue lisää . Tai sitten voit oppia haittaohjelmien analysoinnista, tehdä tutkimusta ja jakaa havaintojasi ja saada työtä tällä kukoistavalla alalla.

Tietoturvabloggaaja ja analyytikko Javvad Malik uskoo, että tämä oppimistapa on huomattavasti tehokkaampi kuin todistusten ja tutkintojen hankkiminen:

”IT-tietoturva on pitkälti taidemuoto, koska se on tieteellinen tieteenala. Näemme monia loistavia tietoturva-ammattilaisia saapuvan alalle epätavallisia reittejä pitkin. Minulta kysytään usein ihmiset, jotka haluavat murtautua alalle, minkä sertifikaatin he tarvitsevat tai mitä tietysti heidän pitäisi jatkaa, ja vastaukseni on, ettei ole olemassa todellista "oikeaa" tapaa päästä mukaan turvallisuus. Se ei ole kuin lakia tai kirjanpitoa – voit käydä siellä harjoittelemassa taitojasi – jakaa havainnot ja ryhtyä tietoturvayhteisön avustajaksi. Se todennäköisesti avaa uran kannalta paljon enemmän ovia kuin virallinen kanava."

Mutta ovatko virtuaalikoneet todella turvallisia?

Virtuaalikoneet ovat turvallisia sillä perusteella, että ne eristävät simuloidun tietokoneen fyysisestä. Tämä on jotain, joka on suurimmaksi osaksi täysin totta. Vaikka poikkeuksiakin on ollut.

Poikkeukset, kuten äskettäin korjattu Venom bugi, joka vaikutti XEN-, QEMU- ja KVM-virtualisointialustoihin ja antoi hyökkääjän murtautua suojatusta käyttöjärjestelmästä ja saada taustalla olevan alustan hallintaansa.

Tämän virheen riskiä – joka tunnetaan nimellä "hypervisor privilege escalation" -virhe, ei voida aliarvioida. Jos hyökkääjä esimerkiksi rekisteröityi haavoittuvan palveluntarjoajan VPS: ään ja käytti Venom-hyödynnystä, se antaisi heille mahdollisuuden käyttää kaikkia muita järjestelmän virtuaalikoneita, jolloin ne voivat varastaa salausavaimia, salasanoja ja bitcoineja lompakot.

Symentec – arvostettu tietoturvayritys – on myös ilmaissut huolensa virtualisoinnin turvallisuuden tilasta, huomauttaen "Uhat virtuaaliympäristöille”valkoinen kirja siitä, että haittaohjelmien valmistajat ottavat huomioon virtualisointiteknologian välttääkseen havaitsemisen ja lisäanalyysin.

"Uudemmat haittaohjelmat käyttävät usein havaitsemistekniikoita määrittääkseen, onko uhka virtualisoidussa ympäristössä. Olemme havainneet, että noin 18 prosenttia kaikista haittaohjelmanäytteistä havaitsee VMwaren ja lopettaa sen suorittamisen."

Niiden, jotka käyttävät virtuaalikoneita käytännöllisiin, todellisiin asioihin, tulee myös huomioida, että heidän järjestelmänsä eivät ole haavoittumattomia fyysisten tietokoneiden kohtaamille lukuisille tietoturvariskeille.

"Käänteinen argumentti osoittaa, että neljä viidestä haittaohjelmanäytteestä toimii virtuaalikoneissa, mikä tarkoittaa, että nämä järjestelmät tarvitsevat myös säännöllistä suojausta haittaohjelmilta."

Virtuaalikoneisiin kohdistuvia turvallisuusriskejä on kuitenkin helppo pienentää. Virtualisoitujen käyttöjärjestelmien käyttäjiä kannustetaan kovettamaan käyttöjärjestelmäänsä ja asentamaan kehittynyt haittaohjelmien tunnistus ohjelmistoja ja tunkeutumisen havaitsemisohjelmistoja sekä varmistaakseen, että heidän järjestelmänsä on lukittu ja vastaanottaa säännöllisesti päivitykset.

Laita kontekstiin

On syytä lisätä, että on poikkeuksellisen harvinaista, että haittaohjelma pakenee virtuaalikoneelta. Kun virtualisointiohjelmiston osalle löytyy hyväksikäyttö, se korjataan nopeasti. Lyhyesti sanottuna on paljon turvallisempaa testata epäilyttäviä ohjelmistoja ja tiedostoja virtuaalikoneessa kuin missään muualla.

Onko sinulla strategioita epäiltyjen tiedostojen käsittelemiseksi? Oletko löytänyt uudenlaisen, tietoturvaan liittyvän käyttötavan virtuaalikoneille? Haluan kuulla niistä. Jätä minulle kommentti alle, niin keskustellaan.

Matthew Hughes on ohjelmistokehittäjä ja kirjoittaja Liverpoolista, Englannista. Häntä tavataan harvoin ilman kuppia vahvaa mustaa kahvia kädessään, ja hän ihailee ehdottomasti Macbook Prota ja kameraansa. Voit lukea hänen blogiaan osoitteessa http://www.matthewhughes.co.uk ja seuraa häntä Twitterissä osoitteessa @matthewhughes.